Киберпреступники постоянно исследуют и документируют новые способы обхода протокола 3D Secure (3DS), используемого для авторизации онлайн-транзакций по картам.

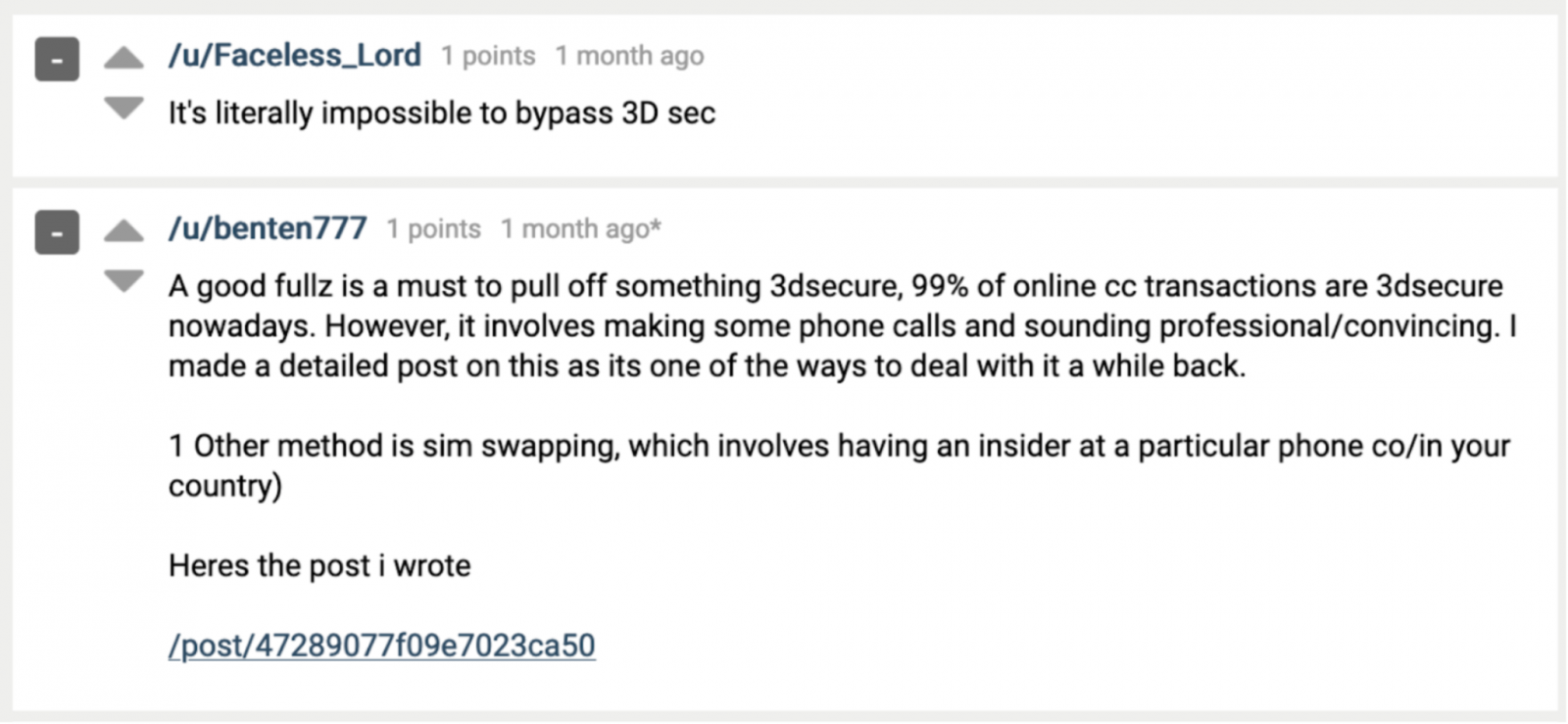

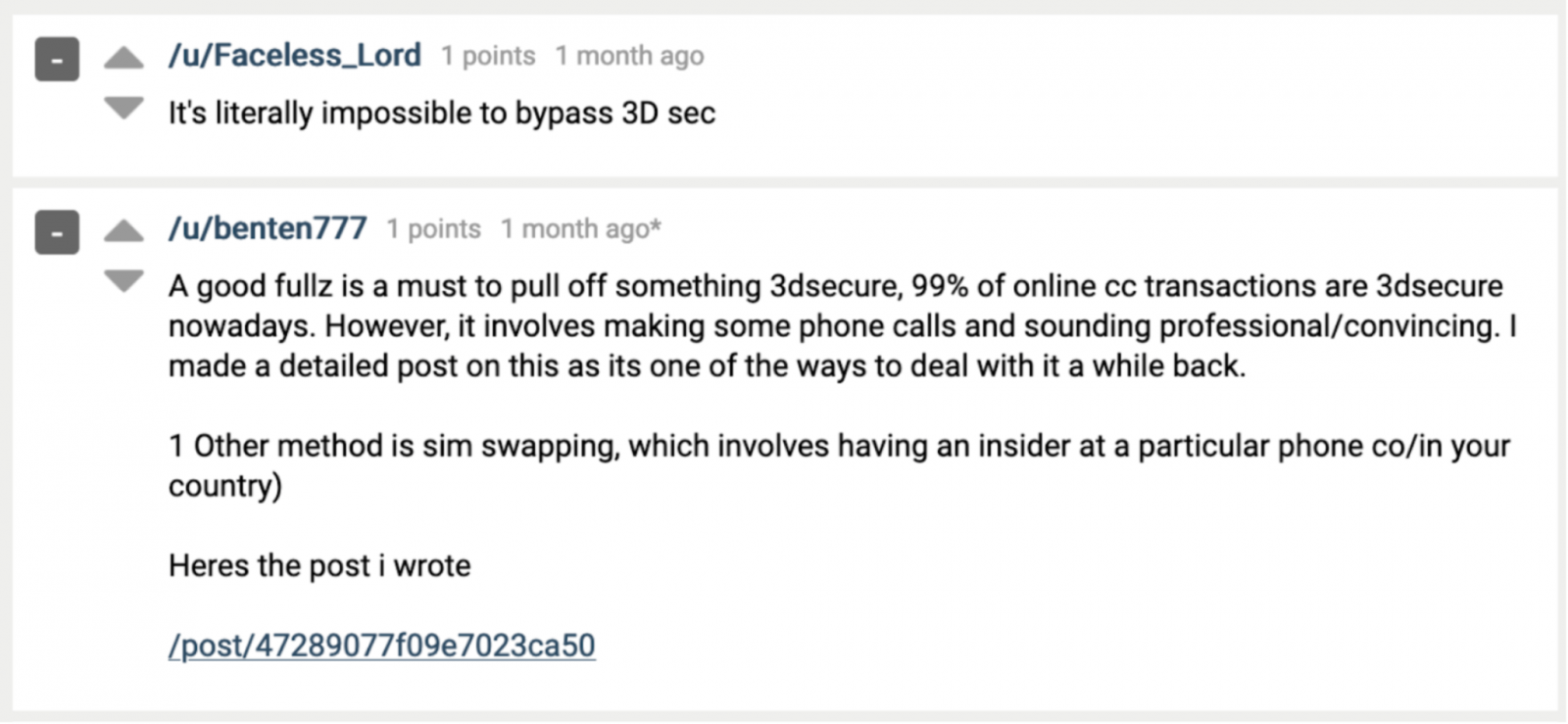

В обсуждениях на подпольных форумах предлагаются советы о том, как обойти последнюю версию функции безопасности, сочетая социальную инженерию с фишинговыми атаками.

Пользователи на многочисленных форумах в темной сети делятся своими знаниями о совершении мошеннических покупок в магазинах, которые внедрили 3DS для защиты транзакций клиентов.

3DS добавляет уровень безопасности для онлайн-покупок с использованием кредитных или дебетовых карт. Для авторизации платежа требуется прямое подтверждение от владельца карты.

Эта функция была разработана по сравнению с первой версией, в которой банк запрашивал у пользователя код или статический пароль для подтверждения транзакции. Во второй версии (3DS 2), разработанной для смартфонов, пользователи могут подтвердить свою покупку путем аутентификации в своем банковском приложении, используя свои биометрические данные (отпечаток пальца, распознавание лиц).

Несмотря на расширенные функции безопасности, предоставляемые 3DS 2, первая версия по-прежнему широко используется, предоставляя киберпреступникам шанс использовать свои навыки социальной инженерии и обманом заставить пользователей сообщить код или пароль для подтверждения транзакции.

Все начинается с получения полной информации о владельце карты, которая включает в себя как минимум имя, номер телефона, адрес электронной почты, физический адрес, девичью фамилию матери, идентификационный номер и номер водительских прав.

Киберпреступники используют эти данные, чтобы выдавать себя за сотрудника банка, звонящего клиенту для подтверждения своей личности. Предлагая некоторую личную информацию, они завоевывают доверие жертвы и запрашивают ее пароль или код для завершения процесса.

Та же тактика может сработать в более поздних версиях 3DS и позволять совершать покупки в режиме реального времени. Хакер описал метод в сообщении на одном из ведущих подпольных форумов.

Используя полные данные владельца карты, устройство для изменения голоса и приложение для подмены номера телефона, мошенник может совершить покупку на сайте, а затем позвонить жертве, чтобы получить необходимую информацию.

"На заключительном этапе хакер сообщает жертве, что она получит код подтверждения для окончательной проверки личности, после чего киберпреступник должен оформить заказ в магазине; когда ему будет предложено ввести код подтверждения, который был отправлен на телефон жертвы, мошенник должен получить этот код от жертвы" Gemini Advisory

Получить код 3DS можно и другими способами, такими как фишинг и инъекции. Когда жертва совершает покупку на фишинговом сайте, преступники передают все данные законному магазину, чтобы получить свой товар.

Согласно выводам Gemini Advisory, некоторые киберпреступники также добавляют украденные данные кредитной карты в учетную запись PayPal и используют ее в качестве способа оплаты.

Другой метод является классическим и включает в себя компрометацию телефона жертвы вредоносным ПО, которое может перехватить код безопасности и передать его мошеннику.

Кроме того, многие магазины не запрашивают код 3DS, когда транзакции ниже определенного предела, что позволяет мошенникам совершать множество покупок меньшего размера.

Большинство из этих методов работают там, где присутствуют более ранние версии 3DS. До широкого распространения 3DS 2 еще далеко. Европа лидирует в переходе на более безопасный стандарт (регулирование PSD2 - строгая аутентификация клиентов, выполняемая с помощью 3DS 2), в то время как в США срок действия защиты от мошенничества для продавцов, использующих 3DS 1, истекает 17 октября 2021 года.

Однако Gemini Advisory считает, что киберпреступники также нанесут удар по более безопасной 3DS 2 с помощью социальной инженерии.

(c) https://www.bleepingcomputer.com/ne...ethods-to-bypass-3d-secure-for-payment-cards/

В обсуждениях на подпольных форумах предлагаются советы о том, как обойти последнюю версию функции безопасности, сочетая социальную инженерию с фишинговыми атаками.

Пользователи на многочисленных форумах в темной сети делятся своими знаниями о совершении мошеннических покупок в магазинах, которые внедрили 3DS для защиты транзакций клиентов.

3DS добавляет уровень безопасности для онлайн-покупок с использованием кредитных или дебетовых карт. Для авторизации платежа требуется прямое подтверждение от владельца карты.

Эта функция была разработана по сравнению с первой версией, в которой банк запрашивал у пользователя код или статический пароль для подтверждения транзакции. Во второй версии (3DS 2), разработанной для смартфонов, пользователи могут подтвердить свою покупку путем аутентификации в своем банковском приложении, используя свои биометрические данные (отпечаток пальца, распознавание лиц).

Несмотря на расширенные функции безопасности, предоставляемые 3DS 2, первая версия по-прежнему широко используется, предоставляя киберпреступникам шанс использовать свои навыки социальной инженерии и обманом заставить пользователей сообщить код или пароль для подтверждения транзакции.

Социальная инженерия получает код 3DS

В сегодняшнем сообщении в блоге аналитики компании Gemini Advisory, занимающейся анализом угроз, делятся некоторыми методами совершения мошеннических покупок в интернет-магазинах, внедривших 3DS, которые киберпреступники обсуждают на темных веб-форумах.Все начинается с получения полной информации о владельце карты, которая включает в себя как минимум имя, номер телефона, адрес электронной почты, физический адрес, девичью фамилию матери, идентификационный номер и номер водительских прав.

Киберпреступники используют эти данные, чтобы выдавать себя за сотрудника банка, звонящего клиенту для подтверждения своей личности. Предлагая некоторую личную информацию, они завоевывают доверие жертвы и запрашивают ее пароль или код для завершения процесса.

Та же тактика может сработать в более поздних версиях 3DS и позволять совершать покупки в режиме реального времени. Хакер описал метод в сообщении на одном из ведущих подпольных форумов.

Используя полные данные владельца карты, устройство для изменения голоса и приложение для подмены номера телефона, мошенник может совершить покупку на сайте, а затем позвонить жертве, чтобы получить необходимую информацию.

"На заключительном этапе хакер сообщает жертве, что она получит код подтверждения для окончательной проверки личности, после чего киберпреступник должен оформить заказ в магазине; когда ему будет предложено ввести код подтверждения, который был отправлен на телефон жертвы, мошенник должен получить этот код от жертвы" Gemini Advisory

Получить код 3DS можно и другими способами, такими как фишинг и инъекции. Когда жертва совершает покупку на фишинговом сайте, преступники передают все данные законному магазину, чтобы получить свой товар.

Согласно выводам Gemini Advisory, некоторые киберпреступники также добавляют украденные данные кредитной карты в учетную запись PayPal и используют ее в качестве способа оплаты.

Другой метод является классическим и включает в себя компрометацию телефона жертвы вредоносным ПО, которое может перехватить код безопасности и передать его мошеннику.

Кроме того, многие магазины не запрашивают код 3DS, когда транзакции ниже определенного предела, что позволяет мошенникам совершать множество покупок меньшего размера.

Большинство из этих методов работают там, где присутствуют более ранние версии 3DS. До широкого распространения 3DS 2 еще далеко. Европа лидирует в переходе на более безопасный стандарт (регулирование PSD2 - строгая аутентификация клиентов, выполняемая с помощью 3DS 2), в то время как в США срок действия защиты от мошенничества для продавцов, использующих 3DS 1, истекает 17 октября 2021 года.

Однако Gemini Advisory считает, что киберпреступники также нанесут удар по более безопасной 3DS 2 с помощью социальной инженерии.

(c) https://www.bleepingcomputer.com/ne...ethods-to-bypass-3d-secure-for-payment-cards/