Исследователи кибербезопасности пролили больше света на троянца удаленного доступа (RAT), известного как Deuterbear, используемого связанной с Китаем хакерской группой BlackTech в рамках кампании кибершпионажа, нацеленной в этом году на Азиатско-Тихоокеанский регион.

"Deuterbear, хотя и похож на Waterbear во многих отношениях, демонстрирует улучшения в возможностях, таких как включение поддержки плагинов с шеллкодом, отказ от рукопожатий при работе с RAT и использование HTTPS для связи C & C", - сказали в новом анализе исследователи Trend Micro Пьер Ли и Сайрис Ценг.

"Сравнивая два варианта вредоносного ПО, Deuterbear использует формат шелл-кода, обладает функцией сканирования памяти и делится ключом трафика со своим загрузчиком, в отличие от Waterbear".

BlackTech, действующая как минимум с 2007 года, также отслеживается более широким сообществом кибербезопасности под псевдонимами Circuit Panda, Earth Hundun, HUAPI, Manga Taurus, Palmerworm, Red Djinn и Temp.За борт.

Кибератаки, организованные группой, уже почти 15 лет включают развертывание вредоносного ПО под названием Waterbear (также известного как DBGPRINT), хотя в кампаниях, наблюдаемых с октября 2022 года, также использовалась обновленная версия под названием Deuterbear.

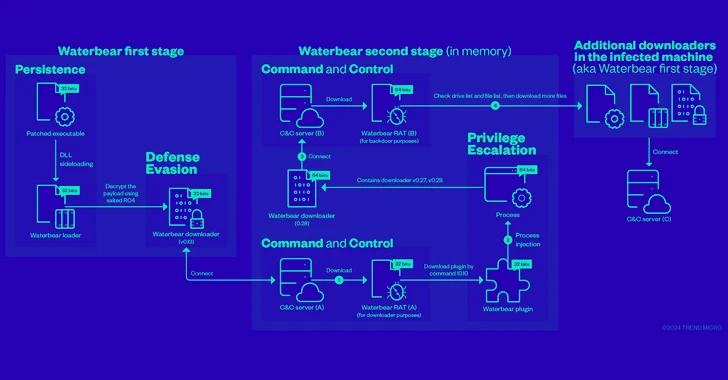

Waterbear поставляется с помощью исправленного легитимного исполняемого файла, который использует стороннюю загрузку DLL для запуска загрузчика, который затем расшифровывает и выполняет загрузчик, который впоследствии связывается с сервером командования и управления (C & C) для извлечения модуля RAT.

Интересно, что модуль RAT дважды извлекается из инфраструктуры, контролируемой злоумышленником, первый из которых просто используется для загрузки плагина Waterbear, который способствует компрометации путем запуска другой версии загрузчика Waterbear для извлечения модуля RAT с другого C & C. сервер.

Иными словами, первый Waterbear RAT служит загрузчиком плагинов, в то время как второй Waterbear RAT функционирует как бэкдор, собирая конфиденциальную информацию со скомпрометированного хоста с помощью набора из 60 команд.

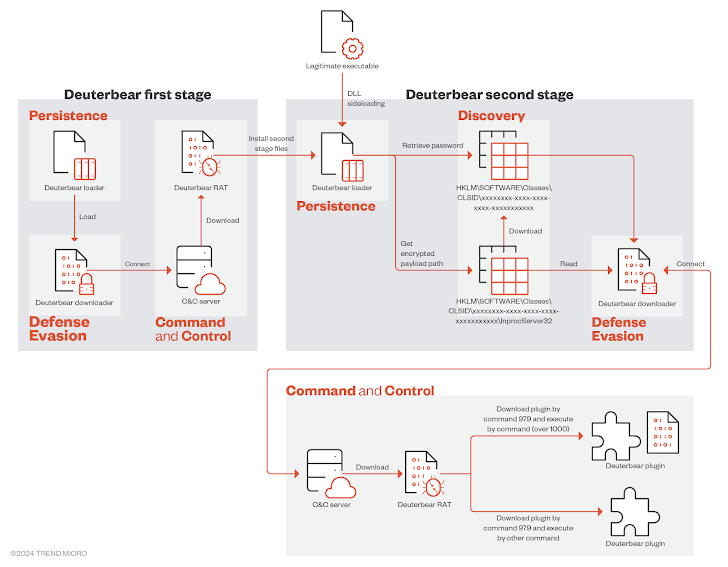

Путь заражения для Deuterbear во многом похож на путь заражения для Waterbear в том смысле, что он также реализует два этапа установки компонента RAT backdoor, но также в некоторой степени изменяет его.

В данном случае на первом этапе загрузчик запускает загрузчик, который подключается к серверу C & C для получения Deuterbear RAT, посредника, который служит для установления персистентности через загрузчик второго этапа посредством боковой загрузки DLL.

Этот загрузчик в конечном итоге отвечает за запуск загрузчика, который снова загружает Deuterbear RAT с C & C сервера для кражи информации.

"В большинстве зараженных систем доступен только Deuterbear второй стадии", - сказали исследователи. "Все компоненты Deuterbear первой стадии полностью удаляются после завершения "установки персистентности"".

"Эта стратегия эффективно защищает их следы и не позволяет исследователям угроз легко анализировать вредоносное ПО, особенно в имитируемых средах, а не в реальных системах-жертвах".

Deuterbear RAT также является более упрощенной версией своего предшественника, в которой сохраняется только подмножество команд в пользу подхода, основанного на плагинах, для расширения функциональности.

"Waterbear прошел непрерывную эволюцию, что в конечном итоге привело к появлению новой вредоносной программы Deuterbear", - сообщили в Trend Micro. "Интересно, что и Waterbear, и Deuterbear продолжают развиваться независимо, а не просто заменяют друг друга".

Целенаправленная кампания доставляет SugarGh0st RAT

Раскрытие происходит после того, как Proofpoint подробно описала "чрезвычайно целенаправленную" кибератаку, нацеленную на организации в США, которые участвуют в усилиях по искусственному интеллекту, включая академические круги, частную промышленность и правительство, с целью распространения вредоносного ПО под названием SugarGh0st RAT.Компания по безопасности предприятия отслеживает возникающий кластер активности под названием UNK_SweetSpecter.

"SugarGh0st RAT - это троянец удаленного доступа, представляющий собой специализированный вариант Gh0st RAT, более старого товарного троянца, обычно используемого участниками угроз, говорящими на китайском языке", - сказали в компании. "SugarGh0st RAT исторически использовался для нацеливания на пользователей в Центральной и Восточной Азии".

SugarGh0st RAT был впервые задокументирован в конце прошлого года Cisco Talos в связи с кампанией, направленной против Министерства иностранных дел Узбекистана и южнокорейских пользователей с августа 2023 года. Вторжения были приписаны предполагаемому субъекту угрозы, говорящему на китайском языке.

Цепочки атак включают отправку фишинговых сообщений на тему искусственного интеллекта, содержащих ZIP-архив, который, в свою очередь, содержит файл быстрого доступа Windows для развертывания JavaScript-дроппера, отвечающего за запуск полезной нагрузки SugarGh0st.

"Кампания, проведенная в мае 2024 года, была нацелена менее чем на 10 человек, все из которых, судя по исследованиям с открытым исходным кодом, имеют прямое отношение к одной ведущей организации по искусственному интеллекту в США", - говорится в сообщении компании.

Конечная цель атак неясна, хотя теоретически это может быть попытка украсть непубличную информацию о генеративном искусственном интеллекте (GenAI).

Более того, нацеливание на организации из США совпадает с новостными сообщениями о том, что правительство США стремится ограничить доступ Китая к инструментам GenAI от таких компаний, как OpenAI, Google DeepMind и Anthropic, предлагая возможные мотивы.

Ранее в этом году Министерство юстиции США также предъявило обвинение бывшему инженеру-программисту Google в краже конфиденциальной информации компании и попытке использовать ее в двух технологических компаниях, связанных с искусственным интеллектом, в Китае, включая ту, которую он основал примерно в мае 2023 года.

"Возможно, что если китайским организациям будет ограничен доступ к технологиям, лежащим в основе разработки искусственного интеллекта, то связанные с Китаем киберпреступники могут нацелиться на тех, у кого есть доступ к этой информации, для достижения целей развития Китая", - заявили в компании.