Исследователи кибербезопасности обнаружили уязвимость в веб-браузере Opera для Microsoft Windows и Apple macOS, которая может быть использована для запуска любого файла в базовой операционной системе.

Исследовательская группа Guardio Labs присвоила уязвимости удаленного выполнения кода кодовое название MyFlaw из-за того, что она использует функцию под названием My Flow, которая позволяет синхронизировать сообщения и файлы между мобильными и настольными устройствами.

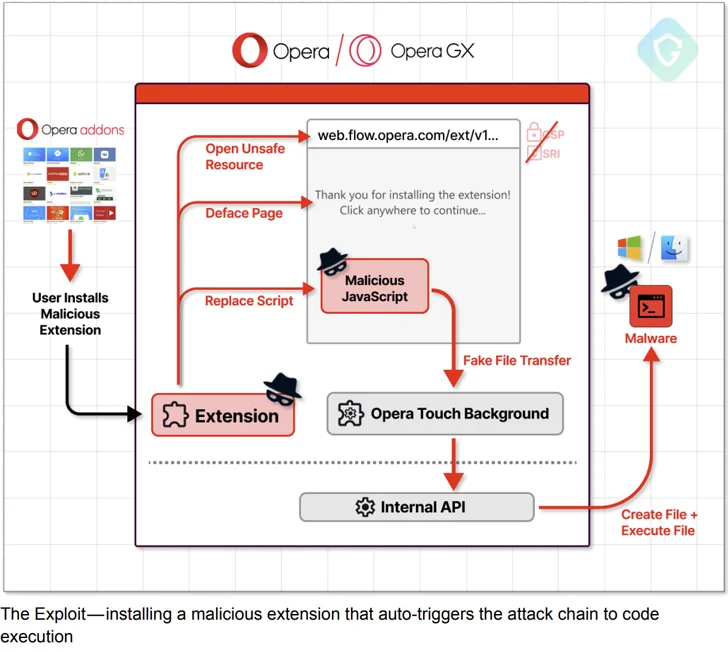

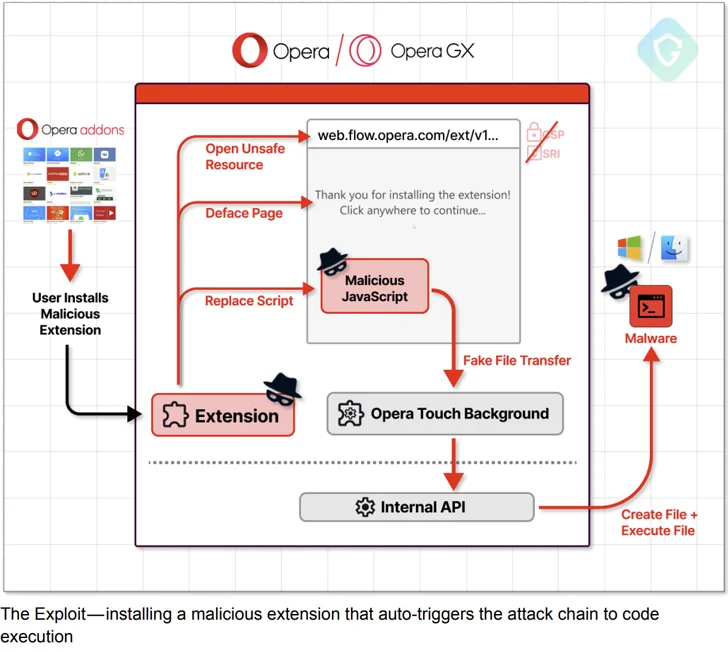

"Это достигается с помощью контролируемого расширения браузера, эффективно обходящего "песочницу" браузера и весь процесс работы браузера", - говорится в заявлении компании, опубликованном в Hacker News.

Проблема затрагивает как браузер Opera, так и Opera GX. После ответственного раскрытия 17 ноября 2023 года она была устранена в рамках обновлений, отправленных 22 ноября 2023 года.

My Flow имеет интерфейс, похожий на чат, для обмена заметками и файлами, последние из которых можно открыть через веб-интерфейс, что означает, что файл может быть запущен вне пределов безопасности браузера.

Он предварительно установлен в браузере и поддерживается с помощью встроенного (или внутреннего) расширения браузера под названием "Opera Touch Background", которое отвечает за связь со своим мобильным аналогом.

Это также означает, что расширение поставляется со своим собственным файлом манифеста, определяющим все необходимые разрешения и его поведение, включая свойство, известное как externally_connectable, которое определяет, какие другие веб-страницы и расширения могут подключаться к нему.

В случае Opera домены, которые могут взаимодействовать с расширением, должны соответствовать шаблонам "*.flow.opera.com" и ".flow.op-test.net" – оба контролируются самим поставщиком браузера.

"Это открывает API обмена сообщениями для любой страницы, которая соответствует указанным вами шаблонам URL", - отмечает Google в своей документации. "Шаблон URL должен содержать как минимум домен второго уровня".

Guardio Labs заявила, что ей удалось обнаружить "давно забытую" версию целевой страницы My Flow, размещенной в домене "web.flow.opera.com", используя urlscan.io инструмент сканирования веб-сайтов.

"Сама страница выглядит почти так же, как текущая в производстве, но изменения лежат под капотом: мало того, что на ней отсутствует [политика безопасности контента] мета-тег, но она также содержит тег script, вызывающий файл JavaScript без какой-либо проверки целостности", - сказали в компании.

"Это именно то, что нужно злоумышленнику – небезопасный, забытый, уязвимый для внедрения кода ресурс, и, что наиболее важно, имеющий доступ к (очень) высокому разрешению встроенного API браузера".

Затем цепочка атак замыкается, создавая специально созданное расширение, которое маскируется под мобильное устройство для сопряжения с компьютером жертвы и передачи зашифрованной вредоносной полезной нагрузки через измененный файл JavaScript на хост для последующего выполнения, предлагая пользователю щелкнуть в любом месте экрана.

Полученные данные подчеркивают растущую сложность браузерных атак и различные векторы, которые могут быть использованы злоумышленниками в своих интересах.

"Несмотря на работу в изолированных средах, расширения могут быть мощными инструментами для хакеров, позволяя им красть информацию и нарушать границы безопасности браузера", - сообщили The Hacker News в компании.

"Это подчеркивает необходимость внутренних изменений дизайна Opera и улучшений инфраструктуры Chromium. Например, отключение разрешений сторонних расширений для выделенных производственных доменов, аналогично веб-магазину Chrome, рекомендуется, но Opera еще не реализовала."

В ответ на запрос комментариев Opera сообщила, что быстро закрыла брешь в системе безопасности и внедрила исправление на стороне сервера, а также что предпринимает шаги для предотвращения повторения подобных проблем.

"Наша текущая структура использует стандарт HTML и является самым безопасным вариантом, который не нарушает ключевые функциональные возможности", - заявили в компании. "После того, как Guardio предупредил нас об этой уязвимости, мы устранили причину этих проблем и следим за тем, чтобы подобные проблемы не появлялись в будущем".

"Мы хотели бы поблагодарить Guardio Labs за их работу по обнаружению и немедленному уведомлению нас об этой уязвимости. Это сотрудничество демонстрирует, как мы работаем вместе с экспертами по безопасности и исследователями по всему миру, дополняя наши собственные усилия по поддержанию и повышению безопасности наших продуктов и обеспечению безопасного взаимодействия наших пользователей в Интернете".

Исследовательская группа Guardio Labs присвоила уязвимости удаленного выполнения кода кодовое название MyFlaw из-за того, что она использует функцию под названием My Flow, которая позволяет синхронизировать сообщения и файлы между мобильными и настольными устройствами.

"Это достигается с помощью контролируемого расширения браузера, эффективно обходящего "песочницу" браузера и весь процесс работы браузера", - говорится в заявлении компании, опубликованном в Hacker News.

Проблема затрагивает как браузер Opera, так и Opera GX. После ответственного раскрытия 17 ноября 2023 года она была устранена в рамках обновлений, отправленных 22 ноября 2023 года.

My Flow имеет интерфейс, похожий на чат, для обмена заметками и файлами, последние из которых можно открыть через веб-интерфейс, что означает, что файл может быть запущен вне пределов безопасности браузера.

Он предварительно установлен в браузере и поддерживается с помощью встроенного (или внутреннего) расширения браузера под названием "Opera Touch Background", которое отвечает за связь со своим мобильным аналогом.

Это также означает, что расширение поставляется со своим собственным файлом манифеста, определяющим все необходимые разрешения и его поведение, включая свойство, известное как externally_connectable, которое определяет, какие другие веб-страницы и расширения могут подключаться к нему.

В случае Opera домены, которые могут взаимодействовать с расширением, должны соответствовать шаблонам "*.flow.opera.com" и ".flow.op-test.net" – оба контролируются самим поставщиком браузера.

"Это открывает API обмена сообщениями для любой страницы, которая соответствует указанным вами шаблонам URL", - отмечает Google в своей документации. "Шаблон URL должен содержать как минимум домен второго уровня".

Guardio Labs заявила, что ей удалось обнаружить "давно забытую" версию целевой страницы My Flow, размещенной в домене "web.flow.opera.com", используя urlscan.io инструмент сканирования веб-сайтов.

"Сама страница выглядит почти так же, как текущая в производстве, но изменения лежат под капотом: мало того, что на ней отсутствует [политика безопасности контента] мета-тег, но она также содержит тег script, вызывающий файл JavaScript без какой-либо проверки целостности", - сказали в компании.

"Это именно то, что нужно злоумышленнику – небезопасный, забытый, уязвимый для внедрения кода ресурс, и, что наиболее важно, имеющий доступ к (очень) высокому разрешению встроенного API браузера".

Затем цепочка атак замыкается, создавая специально созданное расширение, которое маскируется под мобильное устройство для сопряжения с компьютером жертвы и передачи зашифрованной вредоносной полезной нагрузки через измененный файл JavaScript на хост для последующего выполнения, предлагая пользователю щелкнуть в любом месте экрана.

Полученные данные подчеркивают растущую сложность браузерных атак и различные векторы, которые могут быть использованы злоумышленниками в своих интересах.

"Несмотря на работу в изолированных средах, расширения могут быть мощными инструментами для хакеров, позволяя им красть информацию и нарушать границы безопасности браузера", - сообщили The Hacker News в компании.

"Это подчеркивает необходимость внутренних изменений дизайна Opera и улучшений инфраструктуры Chromium. Например, отключение разрешений сторонних расширений для выделенных производственных доменов, аналогично веб-магазину Chrome, рекомендуется, но Opera еще не реализовала."

В ответ на запрос комментариев Opera сообщила, что быстро закрыла брешь в системе безопасности и внедрила исправление на стороне сервера, а также что предпринимает шаги для предотвращения повторения подобных проблем.

"Наша текущая структура использует стандарт HTML и является самым безопасным вариантом, который не нарушает ключевые функциональные возможности", - заявили в компании. "После того, как Guardio предупредил нас об этой уязвимости, мы устранили причину этих проблем и следим за тем, чтобы подобные проблемы не появлялись в будущем".

"Мы хотели бы поблагодарить Guardio Labs за их работу по обнаружению и немедленному уведомлению нас об этой уязвимости. Это сотрудничество демонстрирует, как мы работаем вместе с экспертами по безопасности и исследователями по всему миру, дополняя наши собственные усилия по поддержанию и повышению безопасности наших продуктов и обеспечению безопасного взаимодействия наших пользователей в Интернете".