Исследователи кибербезопасности обнаружили новый вариант Linux троянца удаленного доступа (RAT) под названием BIFROSE (он же Bifrost), который использует обманчивый домен, имитирующий VMware.

"Эта последняя версия Bifrost предназначена для обхода мер безопасности и компрометации целевых систем", - сказали исследователи из подразделения Palo Alto Networks 42 Анмол Маурья и Сиддхарт Шарма.

BIFROSE - одна из давних угроз, действующая с 2004 года. Согласно отчету Trend Micro от декабря 2015 года, в прошлом оно предлагалось к продаже на подпольных форумах по цене до 10 000 долларов.

Вредоносное ПО было использовано поддерживаемой государством хакерской группой из Китая, отслеживаемой как BlackTech (она же Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn и Temp.За бортом), который имеет историю атак на организации в Японии, Тайване и США.

Предполагается, что исполнитель угрозы приобрел исходный код или получил к нему доступ примерно в 2010 году и перепрофилировал вредоносное ПО для использования в своих собственных кампаниях через пользовательские бэкдоры, такие как KIVARS и XBOW.

Варианты BIFROSE для Linux (также известные как ELF_BIFROSE) были обнаружены с по крайней мере 2020 года с возможностями запуска удаленных оболочек, загрузки файлов и выполнения файловых операций.

"Злоумышленники обычно распространяют Bifrose через вложения электронной почты или вредоносные веб-сайты", - сказали исследователи. "После установки на компьютер жертвы Bifrose позволяет злоумышленнику собирать конфиденциальную информацию, такую как имя хоста жертвы и IP-адрес".

Что делает последний вариант примечательным, так это то, что он обращается к серверу командования и управления (C2) с именем "download.vmfare [.]com" в попытке замаскироваться под VMware. Проблема с обманчивым доменом устраняется путем обращения к общедоступному распознавателю DNS на Тайване с IP-адресом 168.95.1[.]1.

Подразделение 42 заявило, что обнаружило всплеск активности Bifrose с октября 2023 года, выявив не менее 104 артефактов в его телеметрии. Кроме того, была обнаружена Arm-версия вредоносного ПО, что позволяет предположить, что субъекты угрозы, вероятно, стремятся расширить область своих атак.

"Благодаря новым вариантам, использующим стратегии обманного домена, такие как опечатывание, недавний всплеск активности Bifrose для Linux подчеркивает опасный характер этого вредоносного ПО", - сказали исследователи.

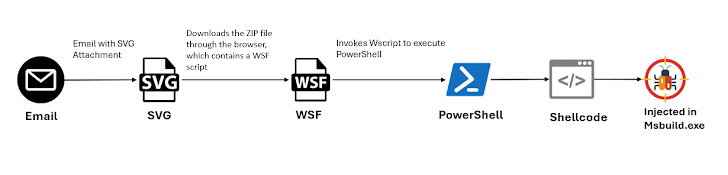

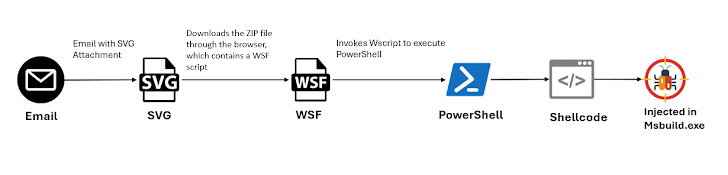

Разработка началась после того, как McAfee Labs подробно описала новую кампанию GuLoader, которая распространяет вредоносное ПО через вредоносные вложения SVG-файлов в сообщениях электронной почты. Также было замечено, что вредоносное ПО распространяется с помощью скриптов VBS в рамках многоступенчатой доставки полезной нагрузки.

"Этот недавний всплеск подчеркивает эволюционирующую тактику для расширения охвата и уклонения", - сказал Trustwave SpiderLabs в публикации на X ранее на этой неделе.

Атаки Bifrose и GuLoader совпадают с выпуском новой версии Warzone RAT, недавно два оператора которой были арестованы, а инфраструктура демонтирована правительством США.

"Эта последняя версия Bifrost предназначена для обхода мер безопасности и компрометации целевых систем", - сказали исследователи из подразделения Palo Alto Networks 42 Анмол Маурья и Сиддхарт Шарма.

BIFROSE - одна из давних угроз, действующая с 2004 года. Согласно отчету Trend Micro от декабря 2015 года, в прошлом оно предлагалось к продаже на подпольных форумах по цене до 10 000 долларов.

Вредоносное ПО было использовано поддерживаемой государством хакерской группой из Китая, отслеживаемой как BlackTech (она же Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn и Temp.За бортом), который имеет историю атак на организации в Японии, Тайване и США.

Предполагается, что исполнитель угрозы приобрел исходный код или получил к нему доступ примерно в 2010 году и перепрофилировал вредоносное ПО для использования в своих собственных кампаниях через пользовательские бэкдоры, такие как KIVARS и XBOW.

Варианты BIFROSE для Linux (также известные как ELF_BIFROSE) были обнаружены с по крайней мере 2020 года с возможностями запуска удаленных оболочек, загрузки файлов и выполнения файловых операций.

"Злоумышленники обычно распространяют Bifrose через вложения электронной почты или вредоносные веб-сайты", - сказали исследователи. "После установки на компьютер жертвы Bifrose позволяет злоумышленнику собирать конфиденциальную информацию, такую как имя хоста жертвы и IP-адрес".

Что делает последний вариант примечательным, так это то, что он обращается к серверу командования и управления (C2) с именем "download.vmfare [.]com" в попытке замаскироваться под VMware. Проблема с обманчивым доменом устраняется путем обращения к общедоступному распознавателю DNS на Тайване с IP-адресом 168.95.1[.]1.

Подразделение 42 заявило, что обнаружило всплеск активности Bifrose с октября 2023 года, выявив не менее 104 артефактов в его телеметрии. Кроме того, была обнаружена Arm-версия вредоносного ПО, что позволяет предположить, что субъекты угрозы, вероятно, стремятся расширить область своих атак.

"Благодаря новым вариантам, использующим стратегии обманного домена, такие как опечатывание, недавний всплеск активности Bifrose для Linux подчеркивает опасный характер этого вредоносного ПО", - сказали исследователи.

Разработка началась после того, как McAfee Labs подробно описала новую кампанию GuLoader, которая распространяет вредоносное ПО через вредоносные вложения SVG-файлов в сообщениях электронной почты. Также было замечено, что вредоносное ПО распространяется с помощью скриптов VBS в рамках многоступенчатой доставки полезной нагрузки.

"Этот недавний всплеск подчеркивает эволюционирующую тактику для расширения охвата и уклонения", - сказал Trustwave SpiderLabs в публикации на X ранее на этой неделе.

Атаки Bifrose и GuLoader совпадают с выпуском новой версии Warzone RAT, недавно два оператора которой были арестованы, а инфраструктура демонтирована правительством США.