Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Было замечено, что финансово мотивированный участник угрозы, известный как FIN7, использует вредоносную рекламу Google, подделывающую законные бренды, в качестве средства доставки установщиков MSIX, кульминацией которых является развертывание NetSupport RAT.

"Злоумышленники использовали вредоносные веб-сайты, выдавая себя за известные бренды, включая AnyDesk, WinSCP, BlackRock, Asana, Concur, The Wall Street Journal, Workable и Google Meet", - сообщила компания eSentire по кибербезопасности в отчете, опубликованном ранее на этой неделе.

FIN7 (она же Carbon Spider и Sangria Tempest) - устойчивая преступная группировка в электронной сфере, действующая с 2013 года, первоначально занимавшаяся атаками на устройства торговых точек (PoS) с целью кражи платежных данных, а затем переключившаяся на взлом крупных фирм с помощью кампаний вымогателей.

За прошедшие годы злоумышленник усовершенствовал свою тактику и арсенал вредоносных программ, внедрив различные пользовательские семейства вредоносных программ, такие как BIRDWATCH, Carbanak, DICELOADER (он же Lizar и Tirion), POWERPLANT, POWERTRASH и TERMITE, среди прочих.

Вредоносное ПО FIN7 обычно внедряется с помощью фишинговых кампаний в качестве входа в целевую сеть или хост, хотя в последние месяцы группа использовала методы вредоносной рекламы для запуска цепочек атак.

В декабре 2023 года Microsoft заявила, что наблюдала, как злоумышленники использовали рекламу Google, чтобы заманить пользователей к загрузке вредоносных пакетов приложений MSIX, что в конечном итоге привело к запуску POWERTRASH, встроенного в память дроппера на базе PowerShell, который используется для загрузки NetSupport RAT и Gracewire.

"Sangria Tempest [...] - финансово мотивированная группа киберпреступников, в настоящее время специализирующаяся на проведении вторжений, которые часто приводят к краже данных с последующим целенаправленным вымогательством или внедрением программ-вымогателей, таких как Clop ransomware", - отметил тогда технический гигант.

Злоупотребление MSIX в качестве средства распространения вредоносного ПО несколькими участниками угрозы - вероятно, из-за его способности обходить механизмы безопасности, такие как Microsoft Defender SmartScreen, - с тех пор побудило Microsoft отключить обработчик протокола по умолчанию.

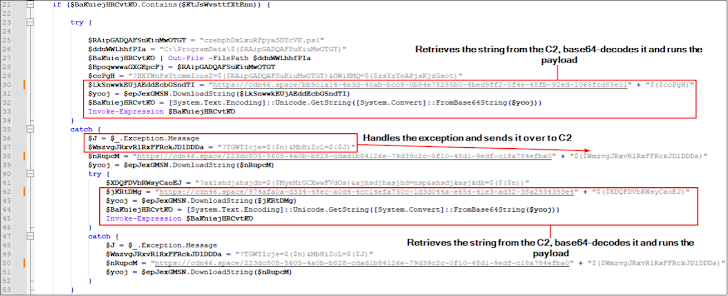

В ходе атак, замеченных eSentire в апреле 2024 года, пользователям, посещающим поддельные сайты с помощью рекламы Google, отображается всплывающее сообщение, призывающее их загрузить поддельное расширение для браузера, представляющее собой файл MSIX, содержащий скрипт PowerShell, который, в свою очередь, собирает системную информацию и связывается с удаленным сервером для получения другого закодированного скрипта PowerShell.

Вторая полезная нагрузка PowerShell используется для загрузки и выполнения NetSupport RAT с сервера, контролируемого участником.

Канадская компания по кибербезопасности заявила, что также обнаружила троянца удаленного доступа, который использовался для доставки дополнительного вредоносного ПО, в том числе DICELOADER, с помощью скрипта Python.

"Инциденты с использованием FIN7 надежных торговых марок и вводящей в заблуждение веб-рекламы для распространения NetSupport RAT, за которыми следует DICELOADER, подчеркивают сохраняющуюся угрозу, особенно в связи со злоупотреблением подписанными файлами MSIX со стороны этих участников, что доказало эффективность их схем", - сказал эСентайр.

Аналогичные результаты были независимо сообщены компанией Malwarebytes, которая охарактеризовала деятельность как выделение корпоративных пользователей с помощью вредоносной рекламы и способов, имитирующих такие известные бренды, как Asana, BlackRock, CNN, Google Meet, SAP и The Wall Street Journal. Однако она не приписывает кампанию FIN7.

Новости о схемах вредоносной рекламы FIN7 совпадают с волной заражения SocGholish (он же FakeUpdates), нацеленной на деловых партнеров.

"Злоумышленники использовали методы "проживания за пределами страны" для сбора конфиденциальных учетных данных и, в частности, настроили веб-маяки как в подписях электронной почты, так и в общих сетевых ресурсах, чтобы наметить локальные отношения и отношения между компаниями", - сказал eSentire. "Такое поведение предполагает заинтересованность в использовании этих связей для нацеливания на заинтересованных партнеров по бизнесу".

Это также следует за обнаружением вредоносной кампании, нацеленной на пользователей Windows и Microsoft Office для распространения RATS и майнеров криптовалют с помощью взломов популярного программного обеспечения.

"После установки вредоносное ПО часто регистрирует команды в планировщике задач для сохранения работоспособности, позволяя непрерывно устанавливать новое вредоносное ПО даже после удаления", - сказали в Symantec, принадлежащей Broadcom.