Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Связанный с Россией участник угрозы, известный как APT28, был связан с многочисленными текущими фишинговыми кампаниями, в которых используются документы-приманки, имитирующие правительственные и неправительственные организации (НПО) в Европе, на Южном Кавказе, в Центральной Азии, а также в Северной и Южной Америке.

"Обнаруженные приманки включают в себя смесь внутренних и общедоступных документов, а также возможные документы, созданные участниками, связанные с финансами, критической инфраструктурой, назначениями руководителей, кибербезопасностью, безопасностью на море, здравоохранением, бизнесом и оборонно-промышленным производством", - говорится в отчете IBM X-Force, опубликованном на прошлой неделе.

Технологическая компания отслеживает активность под псевдонимом ITG05, который также известен как Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (ранее Strontium), FROZENLAKE, Iron Twilight, Pawn Storm, Sednit, Sofacy, TA422 и UAC-028.

Раскрытие произошло более чем через три месяца после того, как злоумышленник был замечен использующим приманки, связанные с продолжающейся войной Израиля и ХАМАСА, для доставки пользовательского бэкдора, получившего название HeadLace.

С тех пор APT28 также нацеливалась на украинские правительственные учреждения и польские организации с помощью фишинговых сообщений, предназначенных для внедрения индивидуальных имплантатов и похитителей информации, таких как MASEPIE, OCEANMAP и STEELHOOK.

Другие кампании повлекли за собой использование недостатков безопасности в Microsoft Outlook (CVE-2023-23397, оценка CVSS: 9,8) для кражи хэшей NT LAN Manager (NTLM) v2, повышая вероятность того, что субъект угрозы может использовать другие слабые места для извлечения хэшей NTLMv2 для использования в ретрансляционных атаках.

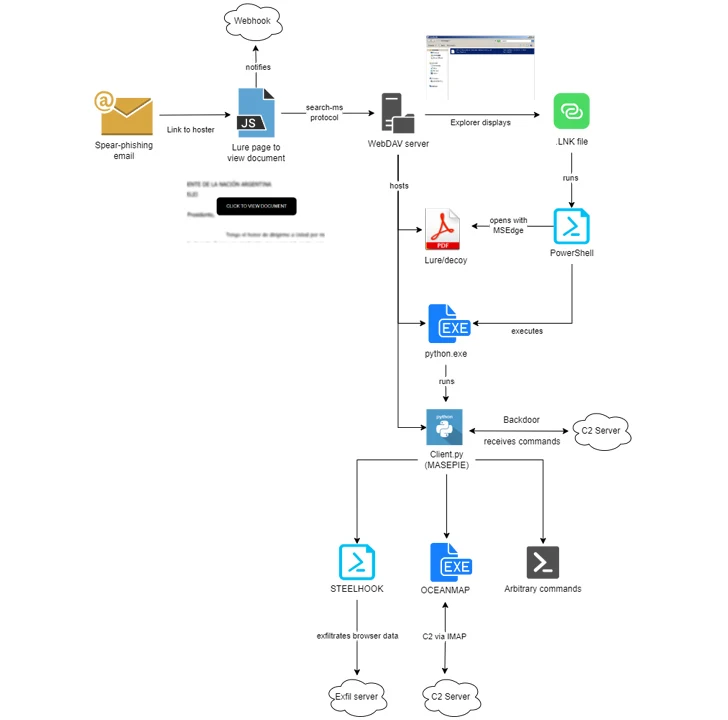

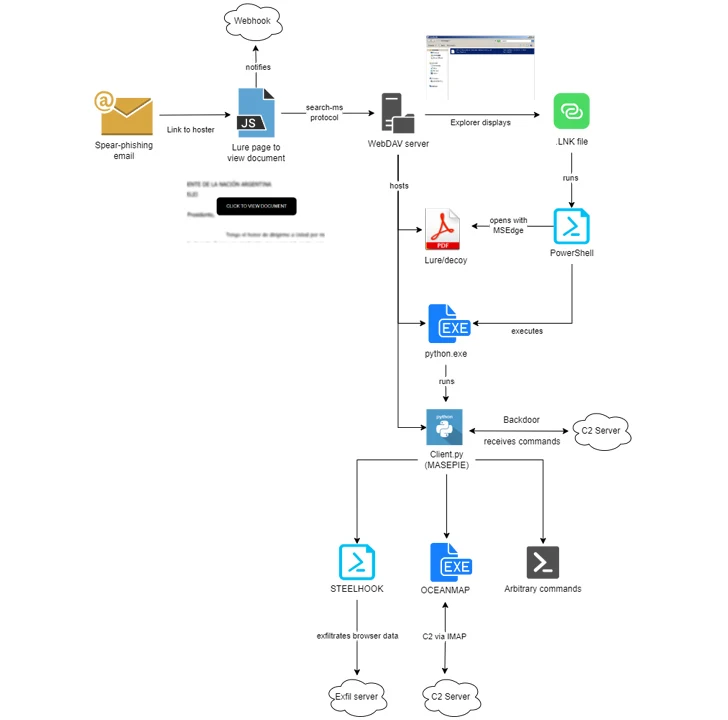

Последние кампании, которые IBM X-Force наблюдала в период с конца ноября 2023 года по февраль 2024 года, используют "поиск-ms": Обработчик протокола URI в Microsoft Windows, позволяющий обманом заставить жертв загружать вредоносное ПО, размещенное на контролируемых участниками серверах WebDAV.

Есть основания полагать, что как серверы WebDAV, так и серверы MASEPIE C2 могут размещаться на скомпрометированных маршрутизаторах Ubiquiti, ботнете, входящий в который был отключен правительством США в прошлом месяце.

Фишинговые атаки выдают себя за организации из нескольких стран, таких как Аргентина, Украина, Грузия, Беларусь, Казахстан, Польша, Армения, Азербайджан и США, используя сочетание подлинных общедоступных правительственных и неправительственных документов-приманки для активации цепочек заражения.

"В обновлении своих методологий ITG05 использует свободно доступного хостинг-провайдера firstcloudit [.] com для создания полезных нагрузок для обеспечения текущих операций", - сказали исследователи безопасности Джо Фасуло, Клэр Забоева и Голо Мюр.

Кульминацией сложной схемы APT28 становится выполнение MASEPIE, OCEANMAP и STEELHOOK, которые предназначены для удаления файлов, запуска произвольных команд и кражи данных браузера. OCEANMAP была охарактеризована как более эффективная версия CredoMap, другого бэкдора, ранее идентифицированного как используемый группой.

"ITG05 остается адаптируемой к изменениям возможностей, предоставляя новые методологии заражения и используя коммерчески доступную инфраструктуру, при этом последовательно развивая возможности вредоносного ПО", - заключили исследователи.

"Обнаруженные приманки включают в себя смесь внутренних и общедоступных документов, а также возможные документы, созданные участниками, связанные с финансами, критической инфраструктурой, назначениями руководителей, кибербезопасностью, безопасностью на море, здравоохранением, бизнесом и оборонно-промышленным производством", - говорится в отчете IBM X-Force, опубликованном на прошлой неделе.

Технологическая компания отслеживает активность под псевдонимом ITG05, который также известен как Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (ранее Strontium), FROZENLAKE, Iron Twilight, Pawn Storm, Sednit, Sofacy, TA422 и UAC-028.

Раскрытие произошло более чем через три месяца после того, как злоумышленник был замечен использующим приманки, связанные с продолжающейся войной Израиля и ХАМАСА, для доставки пользовательского бэкдора, получившего название HeadLace.

С тех пор APT28 также нацеливалась на украинские правительственные учреждения и польские организации с помощью фишинговых сообщений, предназначенных для внедрения индивидуальных имплантатов и похитителей информации, таких как MASEPIE, OCEANMAP и STEELHOOK.

Другие кампании повлекли за собой использование недостатков безопасности в Microsoft Outlook (CVE-2023-23397, оценка CVSS: 9,8) для кражи хэшей NT LAN Manager (NTLM) v2, повышая вероятность того, что субъект угрозы может использовать другие слабые места для извлечения хэшей NTLMv2 для использования в ретрансляционных атаках.

Последние кампании, которые IBM X-Force наблюдала в период с конца ноября 2023 года по февраль 2024 года, используют "поиск-ms": Обработчик протокола URI в Microsoft Windows, позволяющий обманом заставить жертв загружать вредоносное ПО, размещенное на контролируемых участниками серверах WebDAV.

Есть основания полагать, что как серверы WebDAV, так и серверы MASEPIE C2 могут размещаться на скомпрометированных маршрутизаторах Ubiquiti, ботнете, входящий в который был отключен правительством США в прошлом месяце.

Фишинговые атаки выдают себя за организации из нескольких стран, таких как Аргентина, Украина, Грузия, Беларусь, Казахстан, Польша, Армения, Азербайджан и США, используя сочетание подлинных общедоступных правительственных и неправительственных документов-приманки для активации цепочек заражения.

"В обновлении своих методологий ITG05 использует свободно доступного хостинг-провайдера firstcloudit [.] com для создания полезных нагрузок для обеспечения текущих операций", - сказали исследователи безопасности Джо Фасуло, Клэр Забоева и Голо Мюр.

Кульминацией сложной схемы APT28 становится выполнение MASEPIE, OCEANMAP и STEELHOOK, которые предназначены для удаления файлов, запуска произвольных команд и кражи данных браузера. OCEANMAP была охарактеризована как более эффективная версия CredoMap, другого бэкдора, ранее идентифицированного как используемый группой.

"ITG05 остается адаптируемой к изменениям возможностей, предоставляя новые методологии заражения и используя коммерчески доступную инфраструктуру, при этом последовательно развивая возможности вредоносного ПО", - заключили исследователи.