Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Компании вовлечены в, казалось бы, бесконечную игру в кошки-мышки, когда речь заходит о кибербезопасности и киберугрозах. По мере того, как организации устанавливают один защитный блок за другим, злоумышленники улучшают свою игру, чтобы обойти эти блоки. Часть проблемы заключается в координации защитных возможностей разрозненных инструментов безопасности, даже если организации располагают ограниченными ресурсами и не хватает квалифицированных экспертов по кибербезопасности.

XDR, или расширенное обнаружение и реагирование, решает эту проблему. Платформы XDR сопоставляют показатели из разных областей безопасности для обнаружения угроз, а затем предоставляют инструменты для устранения инцидентов.

Хотя XDR имеет много преимуществ, устаревшим подходам мешало отсутствие данных хорошего качества. В конечном итоге вы можете получить очень хорошее представление об угрозе из событий, генерируемых вашей системой EPP / EDR, но не иметь событий, касающихся сетевой перспективы (или наоборот). Продукты XDR будут импортировать данные с датчиков сторонних производителей, но данные поступают в разных форматах. Платформе XDR необходимо нормализовать данные, что затем ухудшает их качество. В результате угрозы могут быть неправильно идентифицированы или пропущены, или в отчетах об инцидентах может отсутствовать необходимая информация для быстрого расследования и устранения неполадок.

Cato SASE Cloud является прототипом того, что Gartner понимает под SASE, и, по крайней мере, на бумаге, Cato XDR задействует всю мощь того, что SASE может предложить goal. Облако Cato SASE поставляется с богатым набором встроенных датчиков, охватывающих сеть и конечную точку - NGFW, advanced threat prevention (IPS, NGAM и DNS Security), SWG, CASB, DLP, ZTNA, RBI и EPP / EDR. Последний, EPP / EDR, такой же новый, как и Cato XDR. Cato EPP построен на технологии предотвращения вредоносных программ Bitdefender и хранит данные клиентов и конечных точек в том же хранилище данных, что и остальные данные сети Cato SASE. Пользователи XDR получают невероятно насыщенное изображение с "объемным звуком" (простите за смешанную метафору) происшествия с подробными данными, собранными со многих встроенных датчиков. Возможности Cato включаются мгновенно и всегда доступны в широком масштабе, обеспечивая единый общий контекст для поиска, обнаружения угроз и реагирования на них. Для тех, у кого есть собственные решения EPP / EDR, Cato также может работать с ними. Cato XDR интегрируется с ведущими поставщиками EDR, такими как Microsoft Defender, CrowdStrike и SentinelOne.

Архитектура облачной платформы Cato SASE. Cato XDR (1) использует множество собственных датчиков (2), встроенных в облако Cato SASE, для предоставления подробного анализа угроз. Все датчики установлены на более чем 80 СОЗ Cato по всему миру и соединены глобальной частной магистралью Cato (3). Доступ к облаку Cato SASE для сайтов осуществляется через периферийное устройство Cato SD-WAN, Cato Socket (4); удаленные пользователи - через Cato Client или бесклиентский доступ (5); развертывания в нескольких облаках и облачные центры обработки данных - через Cato vSocket, Cross Connect или IPSec (6); а приложения SaaS - через Cato SaaS Optimization (7).

Важно понимать, что Cato XDR продается не как отдельный продукт, а как часть более крупного облака Cato SASE. В нем используются все возможности – датчики, аналитика, пользовательский интерфейс и многое другое – облака Cato SASE. Итак, чтобы в полной мере оценить Cato XDR, необходимо быть знакомым с остальной частью платформы Cato, чтобы наилучшим образом оценить простоту и – то, что Cato называет "элегантностью" – платформы. Но это затруднило бы, если не сделало невозможным, наличие места для обзора Cato XDR. Мы решили бегло взглянуть на Cato в целом, но затем сосредоточиться на Cato XDR. (Вы можете ознакомиться с более полным, хотя и устаревшим обзором платформы, сделанным еще в 2017 году.)

Cato XDR доступен в левой части экрана (обозначен красным прямоугольником). Примечание: показанная топология не отражает нашу тестовую среду.

Чтобы получить быстрое представление об общей оценке риска аккаунта, мы рассмотрели виджет оценки риска аккаунта на базе искусственного интеллекта. В этом случае общая оценка риска равна 75, то есть довольно высока. Это говорит нам о том, что нам нужно разобраться и посмотреть, что привело к такому высокому результату. Всего насчитывается 55 историй инцидентов, 24 из которых открытые, а 30 закрытых.

Панель управления историями Cato XDR обобщает состояние историй по всему предприятию. В верхней части используется искусственный интеллект для оценки общего риска аккаунта (1) с учетом состояния различных историй и дополнительных счетчиков по вертикали (2).

Под общей сводкой у нас есть виджеты, помогающие понимать наши истории с разных точек зрения. Истории с наивысшим приоритетом сортируются хранилищем критичности на базе искусственного интеллекта (1). Оценка основана на всех оценках риска сюжетов за выбранный временной интервал и рассчитывается по формуле, разработанной командой исследований и разработок Cato. Это поможет нам определить, к каким историям следует обратиться в первую очередь. Мы также можем быстро просмотреть хосты (5 лучших хостов) и сайты (5 лучших сайтов), участвующие в большинстве историй (2). Прокручивая вниз, мы видим дополнительные графики, отражающие разбивку истории по критичности (3); Индикаторы атак (IoA), такие как активность вредоносного ПО, алгоритм генерации домена (DGA) и подозрительная сетевая активность (4); и методы MITRE ATT & CK, такие как протокол прикладного уровня, эксфильтрация по каналу C2 и автоматическое устранение последствий эксфильтрации (5).

Виджеты помогают рассказать историю угроз с разных точек зрения по степени критичности (1), хостам и сайтам, задействованным в большинстве историй (2), разбивке историй по степени критичности (3), IoAs (4) и методам Mitre ATT & CK (5).

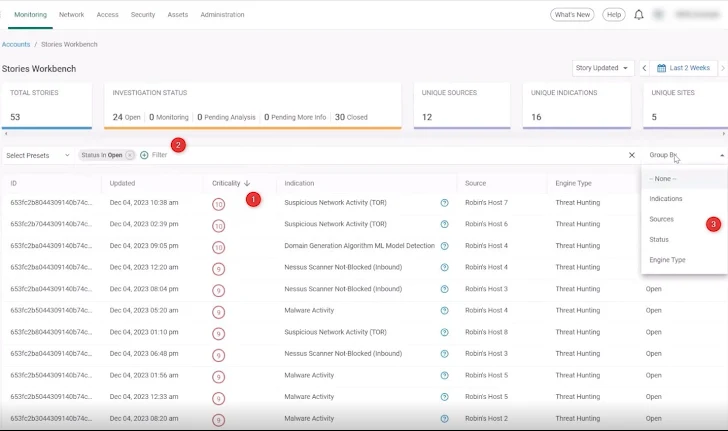

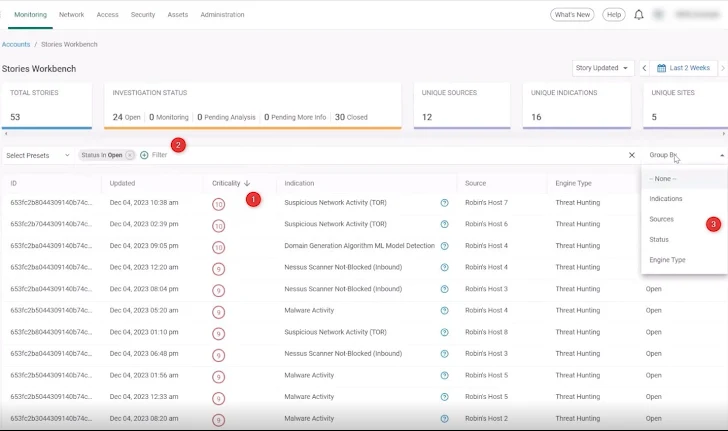

Как аналитики, мы хотим видеть, какие истории открыты. Щелчок по 24 открытым историям в строке "Сводка" панели управления историями приводит нас на страницу "Stories Workbench" (также доступна через навигацию в левой части экрана), где отображается список всех историй с приоритетом для эффективной сортировки и лучшего внимания. Cato использует показатель критичности на основе искусственного интеллекта для ранжирования историй (1). Мы также можем добавить больше фильтров и еще больше сузить список, чтобы лучше ориентироваться в строке фильтров (2). Параметры группировки также упрощают анализ (3).

В рабочей панели Stories перечислены доступные истории, которые в данном случае фильтруются для отображения открытых историй, ранжированных по критичности (1). Дополнительные опции фильтрации (2) и группировки (3) обеспечивают эффективную сортировку и расследование.

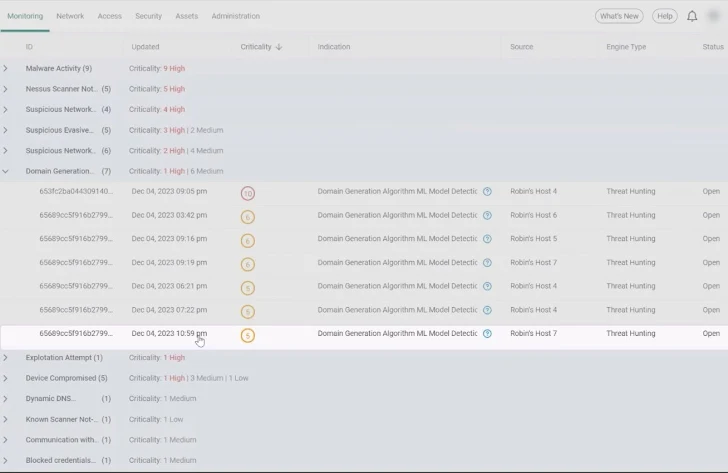

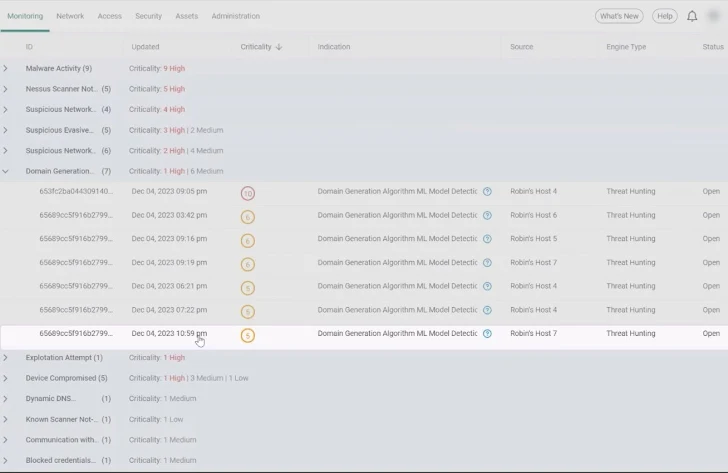

Мы решили изучить распределение угроз на экране Stories Workbench, сгруппировав угрозы по их уникальным признакам. Теперь мы можем видеть угрозы по категориям - вредоносная активность, подозрительная сетевая активность, алгоритм генерации доменов (DGA) и так далее. DGA - это метод, используемый авторами вредоносных программ для динамической генерации множества доменных имен. Это обычно используется определенными типами вредоносных программ, такими как ботнеты и другое вредоносное программное обеспечение, для установления связи с серверами командования и управления. Мы перешли к финальной истории в 10: 59 вечера и открыли ее для изучения.

На экране рабочей панели Stories, сгруппированном по признакам, показаны истории с алгоритмами генерации доменов (DGA). Мы исследовали окончательную историю DGA.

На экране расследования показан методологический процесс с инструментами для анализа угроз сверху вниз, получения высокоуровневого понимания ситуации и последующего углубления в расследование. Сначала приводится краткое изложение истории (1). Мы можем видеть, что обнаруженный тип атаки - алгоритм генерации домена, что это история поиска угроз и что количество связанных сигналов, которые являются сетевыми потоками, составляющими историю, равно 26. Истории поиска угроз содержат коррелированные события безопасности и сетевые потоки, а также используют AI / ML и эвристику поиска угроз для обнаружения неуловимых угроз без подписи и нулевого дня, которые не могут быть заблокированы средствами предотвращения.

Мы видим, что продолжительность истории составляет девять дней, что указывает на то, что мы обнаружили связанные сигналы в течение периода времени в девять дней, и, конечно, что статус истории открыт. Далее мы видим строку состояния, в которой записываются действия, имевшие место в истории (2). В настоящее время мы видим, что статус "создан". Дополнительные действия будут добавлены по мере работы над историей. Переходя к деталям, мы можем быстро увидеть, что алгоритм генерации домена, или DGA, был найден на хосте Robin 7. Мы видим, что направление атаки исходящее, а оценка критичности с использованием искусственного интеллекта равна 5.

Экран расследования содержит все детали, необходимые аналитику для расследования истории. Здесь мы видим начальную часть экрана с дальнейшими подробностями ниже. Подробности истории кратко изложены выше (1), а ниже приведены действия, которые были предприняты для устранения последствий инцидента (2). Эта строка будет обновляться по мере продвижения расследования.

Экран расследования содержит все детали, необходимые аналитику для расследования истории. Здесь мы видим начальную часть экрана с дальнейшими подробностями ниже. Подробности истории кратко изложены выше (1), а ниже приведены действия, которые были предприняты для устранения последствий инцидента (2). Эта строка будет обновляться по мере продвижения расследования.

Чтобы легче прочесть историю, мы можем нажать на кнопку "Просмотреть краткое содержание". Движок искусственного интеллекта Gen от Cato суммирует результаты работы экрана в виде легко читаемого текста. Подробная информация включает тип связи, IP-источник, цели, почему была обнаружена история и были ли какие-либо действия предприняты автоматически, например, блокирование трафика.

При нажатии на кнопку "Краткое изложение истории" (1) создается текстовое резюме экрана с использованием движка искусственного интеллекта Gen от Cato.

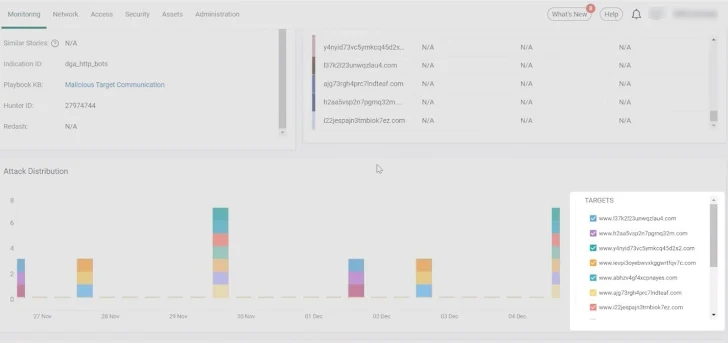

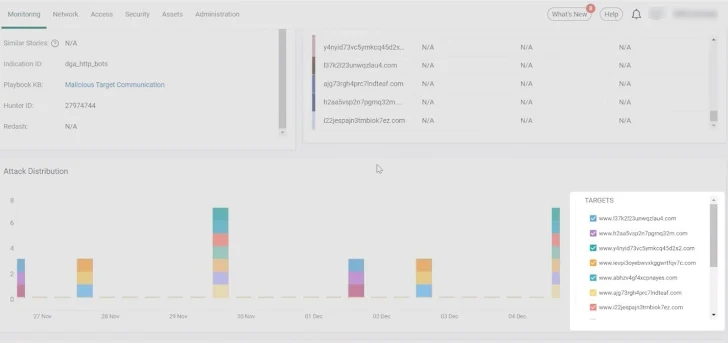

Завершая краткое изложение истории и оставаясь на экране расследования, мы получаем дополнительную информацию об истории. Прогнозируемый вердикт Cato, основанный на машинном обучении, анализирует различные показатели в истории и на основе предыдущих знаний выдает ожидаемый вердикт (1). Еще одно умное решение - "Похожие истории", которое также основано на искусственном интеллекте и, при необходимости, дает ссылки на истории с похожими характеристиками. Также есть база знаний Playbook (выделена), которая поможет нам расследовать истории о сообщениях злоумышленников.

В правой части экрана мы можем видеть сведения об источнике (2): IP, ОС и клиент. Мы видим, что это браузер Tor, который может вызывать подозрения. Tor - это веб-браузер, специально разработанный для обеспечения конфиденциальности и анонимности, и злоумышленники часто используют его для сокрытия своей личности и активности в Интернете.

Мы видим источник геолокации атаки (3), который взаимодействует с разными странами в разных частях карты. Это также может вызывать подозрения. Далее мы посмотрим на окно целевых действий (4), где мы можем увидеть действия, относящиеся к каждой цели, задействованной в этой истории. Поскольку это история поиска угроз, мы можем видеть корреляцию между широким набором сигналов.

На экране расследования представлена дополнительная информация об истории. Похожие истории (1) указывают на связанные истории в аккаунте (в данном случае их нет). Показаны подробные сведения об источнике атаки (2), включая геолокацию (3). Также показаны действия, связанные с целью (4).

Прокручивая вниз, мы изучаем график распространения атак. Здесь мы видим, что связь с целями продолжается уже девять дней.

Временная шкала распространения атак предоставляет хронологический список атак на различные цели. Нажатие на цели позволяет аналитикам добавлять или удалять их с графика, чтобы лучше видеть схему атаки.

Отфильтровав некоторые цели, мы можем увидеть шаблоны коммуникаций, которые легко наблюдать. Мы четко видим периодическую активность, указывающую на общение, инициированное ботом или скриптом. В таблице целей атак (1) приведены дополнительные сведения о целях, включая их IP-адреса, доменные имена и соответствующую информацию об угрозах. Цели отсортированы по количеству вредоносных программ. Это интеллектуальная система оценки, основанная на искусственном интеллекте и ML, которая использует все источники информации об угрозах Cato, как собственные, так и сторонних производителей, и вычисляет оценку от нуля до единицы, чтобы указать, считается ли IP-адрес вредоносным или нет.

Удаление всех целей, кроме четырех, показывает периодическую схему связи, которая указывает на бота или скрипт. Ниже графиков распространения атак приведена таблица целей с подробной информацией о целях в расследовании.

В столбце "Популярность" показано, является ли IP-адрес "популярным" или "непопулярным", что определяется запатентованным алгоритмом Cato, измеряющим частоту посещения IP-адреса или домена в соответствии с внутренними данными Cato. Непопулярные IP-адреса или домены часто указывают на подозрительные IP-адреса или домены. Мы можем получить информацию о внешних угрозах о цели, перейдя по ссылкам сторонних служб анализа угроз, таким как VirusTotal, WhoIs и AbusePDB.

Источники информации о внешних угрозах находятся всего в одном клике от таблицы целей.

Прокручивая страницу вниз до таблицы Потоков, связанных с атаками, мы можем просмотреть более подробные сведения о исходных сетевых потоках, составляющих историю, такие как время начала трафика и порты источника и назначения. В данном конкретном случае количество портов назначения необычно велико (9001) и встречается реже, что вызывает тревогу.

Теперь давайте вынесем вердикт на экране ниже. Мы классифицируем статью как вредоносную. Степень серьезности аналитика будет средней. Тип - анонимайзер. Мы можем видеть детали на изображении ниже. Классификация будет DGA. Тогда мы можем сохранить вердикт по этому инциденту.

Аналитик по безопасности может задокументировать вердикт, чтобы помочь другим понять угрозу.

После сохранения мы видим, что экран поиска угроз обновлен. Вторая строка теперь показывает, что аналитик установил степень серьезности на среднюю, а вердикт - на вредоносную. Теперь ответом будет смягчение угрозы путем настройки правила брандмауэра.

Обновленная история обнаружения и реагирования теперь отражает, что аналитик предпринял действия. Степень серьезности установлена на "Среднюю" с вердиктом "Вредоносный", а тип изменен на "Анонимайзер". Ниже мы видим не только то, что история была создана (1), но и то, что аналитик установил серьезность на "среднюю" (2) и вердикт был установлен на "Вредоносный".

Обновленный экран брандмауэра Cato с правилом, блокирующим доступ к домену, созданному DGA.

Cato Networks успешно расширила сервисы безопасности своей унифицированной платформы для сетей и обеспечения безопасности за счет XDR и связанных с ним функций. Это огромное преимущество для клиентов, которые полны решимости улучшить свою игру, когда дело доходит до обнаружения угроз и реагирования на них. Хотите узнать больше о Cato XDR? Посетите страницу Cato XDR.

XDR, или расширенное обнаружение и реагирование, решает эту проблему. Платформы XDR сопоставляют показатели из разных областей безопасности для обнаружения угроз, а затем предоставляют инструменты для устранения инцидентов.

Хотя XDR имеет много преимуществ, устаревшим подходам мешало отсутствие данных хорошего качества. В конечном итоге вы можете получить очень хорошее представление об угрозе из событий, генерируемых вашей системой EPP / EDR, но не иметь событий, касающихся сетевой перспективы (или наоборот). Продукты XDR будут импортировать данные с датчиков сторонних производителей, но данные поступают в разных форматах. Платформе XDR необходимо нормализовать данные, что затем ухудшает их качество. В результате угрозы могут быть неправильно идентифицированы или пропущены, или в отчетах об инцидентах может отсутствовать необходимая информация для быстрого расследования и устранения неполадок.

Уникальный подход Cato к снижению сложности

Все это делает подход Cato Networks к XDR особенно интригующим. Анонсированный в январе, Cato XDR является, по выражению Cato Networks, первым продуктом XDR на основе SASE. Служба пограничного безопасного доступа (SASE) - это подход, объединяющий безопасность и сетевые возможности в облаке. Казалось бы, SASE естественным образом подходит для XDR, поскольку на платформе SASE уже есть много встроенных датчиков. Компания Gartner, которая определила SASE в 2019 году, рассказывает о платформе SASE, включающей "SD-WAN, SWG, CASB, NGFW и доступ к сети с нулевым доверием (ZTNA)", но это только необходимые возможности. SASE также может включать расширенные возможности безопасности, такие как удаленная изоляция браузера, сетевая "песочница" и защита DNS. Благодаря такому количеству встроенных датчиков, уже встроенных в платформу SASE, вы могли бы избежать самой большой проблемы с XDR – отсутствия достоверных данных.Cato SASE Cloud является прототипом того, что Gartner понимает под SASE, и, по крайней мере, на бумаге, Cato XDR задействует всю мощь того, что SASE может предложить goal. Облако Cato SASE поставляется с богатым набором встроенных датчиков, охватывающих сеть и конечную точку - NGFW, advanced threat prevention (IPS, NGAM и DNS Security), SWG, CASB, DLP, ZTNA, RBI и EPP / EDR. Последний, EPP / EDR, такой же новый, как и Cato XDR. Cato EPP построен на технологии предотвращения вредоносных программ Bitdefender и хранит данные клиентов и конечных точек в том же хранилище данных, что и остальные данные сети Cato SASE. Пользователи XDR получают невероятно насыщенное изображение с "объемным звуком" (простите за смешанную метафору) происшествия с подробными данными, собранными со многих встроенных датчиков. Возможности Cato включаются мгновенно и всегда доступны в широком масштабе, обеспечивая единый общий контекст для поиска, обнаружения угроз и реагирования на них. Для тех, у кого есть собственные решения EPP / EDR, Cato также может работать с ними. Cato XDR интегрируется с ведущими поставщиками EDR, такими как Microsoft Defender, CrowdStrike и SentinelOne.

Архитектура облачной платформы Cato SASE. Cato XDR (1) использует множество собственных датчиков (2), встроенных в облако Cato SASE, для предоставления подробного анализа угроз. Все датчики установлены на более чем 80 СОЗ Cato по всему миру и соединены глобальной частной магистралью Cato (3). Доступ к облаку Cato SASE для сайтов осуществляется через периферийное устройство Cato SD-WAN, Cato Socket (4); удаленные пользователи - через Cato Client или бесклиентский доступ (5); развертывания в нескольких облаках и облачные центры обработки данных - через Cato vSocket, Cross Connect или IPSec (6); а приложения SaaS - через Cato SaaS Optimization (7).

Среда тестирования

Обзор будет посвящен одному дню из жизни аналитика безопасности, использующего Cato XDR. Мы узнаем, как аналитик может увидеть моментальный снимок угроз безопасности в сети и процесс их расследования и устранения. В нашем сценарии нам сообщили о вредоносном ПО в 22:59 вечера. Мы проведем расследование, а затем исправим инцидент.Важно понимать, что Cato XDR продается не как отдельный продукт, а как часть более крупного облака Cato SASE. В нем используются все возможности – датчики, аналитика, пользовательский интерфейс и многое другое – облака Cato SASE. Итак, чтобы в полной мере оценить Cato XDR, необходимо быть знакомым с остальной частью платформы Cato, чтобы наилучшим образом оценить простоту и – то, что Cato называет "элегантностью" – платформы. Но это затруднило бы, если не сделало невозможным, наличие места для обзора Cato XDR. Мы решили бегло взглянуть на Cato в целом, но затем сосредоточиться на Cato XDR. (Вы можете ознакомиться с более полным, хотя и устаревшим обзором платформы, сделанным еще в 2017 году.)

Знакомство с Cato XDR

Когда мы заходим на облачную платформу Cato SASE, их встречает настроенное представление корпоративной сети. Функции безопасности, доступа и сетевого взаимодействия доступны в раскрывающихся меню вверху и на информационных панелях, а также в специальных возможностях для расследования, обнаружения и реагирования, а также оценки практик по вертикали. Доступ к Cato XDR находится в разделе "Обнаружение и реагирование". Чтобы ознакомиться с возможностями Cato XDR, посетите Cato XDR.

Cato XDR доступен в левой части экрана (обозначен красным прямоугольником). Примечание: показанная топология не отражает нашу тестовую среду.

Тестируем Cato XDR

Нажатие на панель управления историями в Cato XDR дает нам общее представление об историях на предприятии (см. Ниже). "История" для Cato - это корреляция событий, генерируемых одним или несколькими датчиками. История рассказывает об угрозе от ее возникновения до разрешения. Первое, на что мы обратили внимание, это то, что панель управления историями имеет интуитивно понятный интерфейс, упрощающий навигацию и понимание аналитиками безопасности разного уровня квалификации. Мы считаем, что это крайне важно для эффективных расследований и принятия решений.Чтобы получить быстрое представление об общей оценке риска аккаунта, мы рассмотрели виджет оценки риска аккаунта на базе искусственного интеллекта. В этом случае общая оценка риска равна 75, то есть довольно высока. Это говорит нам о том, что нам нужно разобраться и посмотреть, что привело к такому высокому результату. Всего насчитывается 55 историй инцидентов, 24 из которых открытые, а 30 закрытых.

Панель управления историями Cato XDR обобщает состояние историй по всему предприятию. В верхней части используется искусственный интеллект для оценки общего риска аккаунта (1) с учетом состояния различных историй и дополнительных счетчиков по вертикали (2).

Под общей сводкой у нас есть виджеты, помогающие понимать наши истории с разных точек зрения. Истории с наивысшим приоритетом сортируются хранилищем критичности на базе искусственного интеллекта (1). Оценка основана на всех оценках риска сюжетов за выбранный временной интервал и рассчитывается по формуле, разработанной командой исследований и разработок Cato. Это поможет нам определить, к каким историям следует обратиться в первую очередь. Мы также можем быстро просмотреть хосты (5 лучших хостов) и сайты (5 лучших сайтов), участвующие в большинстве историй (2). Прокручивая вниз, мы видим дополнительные графики, отражающие разбивку истории по критичности (3); Индикаторы атак (IoA), такие как активность вредоносного ПО, алгоритм генерации домена (DGA) и подозрительная сетевая активность (4); и методы MITRE ATT & CK, такие как протокол прикладного уровня, эксфильтрация по каналу C2 и автоматическое устранение последствий эксфильтрации (5).

Виджеты помогают рассказать историю угроз с разных точек зрения по степени критичности (1), хостам и сайтам, задействованным в большинстве историй (2), разбивке историй по степени критичности (3), IoAs (4) и методам Mitre ATT & CK (5).

Как аналитики, мы хотим видеть, какие истории открыты. Щелчок по 24 открытым историям в строке "Сводка" панели управления историями приводит нас на страницу "Stories Workbench" (также доступна через навигацию в левой части экрана), где отображается список всех историй с приоритетом для эффективной сортировки и лучшего внимания. Cato использует показатель критичности на основе искусственного интеллекта для ранжирования историй (1). Мы также можем добавить больше фильтров и еще больше сузить список, чтобы лучше ориентироваться в строке фильтров (2). Параметры группировки также упрощают анализ (3).

В рабочей панели Stories перечислены доступные истории, которые в данном случае фильтруются для отображения открытых историй, ранжированных по критичности (1). Дополнительные опции фильтрации (2) и группировки (3) обеспечивают эффективную сортировку и расследование.

Мы решили изучить распределение угроз на экране Stories Workbench, сгруппировав угрозы по их уникальным признакам. Теперь мы можем видеть угрозы по категориям - вредоносная активность, подозрительная сетевая активность, алгоритм генерации доменов (DGA) и так далее. DGA - это метод, используемый авторами вредоносных программ для динамической генерации множества доменных имен. Это обычно используется определенными типами вредоносных программ, такими как ботнеты и другое вредоносное программное обеспечение, для установления связи с серверами командования и управления. Мы перешли к финальной истории в 10: 59 вечера и открыли ее для изучения.

На экране рабочей панели Stories, сгруппированном по признакам, показаны истории с алгоритмами генерации доменов (DGA). Мы исследовали окончательную историю DGA.

На экране расследования показан методологический процесс с инструментами для анализа угроз сверху вниз, получения высокоуровневого понимания ситуации и последующего углубления в расследование. Сначала приводится краткое изложение истории (1). Мы можем видеть, что обнаруженный тип атаки - алгоритм генерации домена, что это история поиска угроз и что количество связанных сигналов, которые являются сетевыми потоками, составляющими историю, равно 26. Истории поиска угроз содержат коррелированные события безопасности и сетевые потоки, а также используют AI / ML и эвристику поиска угроз для обнаружения неуловимых угроз без подписи и нулевого дня, которые не могут быть заблокированы средствами предотвращения.

Мы видим, что продолжительность истории составляет девять дней, что указывает на то, что мы обнаружили связанные сигналы в течение периода времени в девять дней, и, конечно, что статус истории открыт. Далее мы видим строку состояния, в которой записываются действия, имевшие место в истории (2). В настоящее время мы видим, что статус "создан". Дополнительные действия будут добавлены по мере работы над историей. Переходя к деталям, мы можем быстро увидеть, что алгоритм генерации домена, или DGA, был найден на хосте Robin 7. Мы видим, что направление атаки исходящее, а оценка критичности с использованием искусственного интеллекта равна 5.

Чтобы легче прочесть историю, мы можем нажать на кнопку "Просмотреть краткое содержание". Движок искусственного интеллекта Gen от Cato суммирует результаты работы экрана в виде легко читаемого текста. Подробная информация включает тип связи, IP-источник, цели, почему была обнаружена история и были ли какие-либо действия предприняты автоматически, например, блокирование трафика.

При нажатии на кнопку "Краткое изложение истории" (1) создается текстовое резюме экрана с использованием движка искусственного интеллекта Gen от Cato.

Завершая краткое изложение истории и оставаясь на экране расследования, мы получаем дополнительную информацию об истории. Прогнозируемый вердикт Cato, основанный на машинном обучении, анализирует различные показатели в истории и на основе предыдущих знаний выдает ожидаемый вердикт (1). Еще одно умное решение - "Похожие истории", которое также основано на искусственном интеллекте и, при необходимости, дает ссылки на истории с похожими характеристиками. Также есть база знаний Playbook (выделена), которая поможет нам расследовать истории о сообщениях злоумышленников.

В правой части экрана мы можем видеть сведения об источнике (2): IP, ОС и клиент. Мы видим, что это браузер Tor, который может вызывать подозрения. Tor - это веб-браузер, специально разработанный для обеспечения конфиденциальности и анонимности, и злоумышленники часто используют его для сокрытия своей личности и активности в Интернете.

Мы видим источник геолокации атаки (3), который взаимодействует с разными странами в разных частях карты. Это также может вызывать подозрения. Далее мы посмотрим на окно целевых действий (4), где мы можем увидеть действия, относящиеся к каждой цели, задействованной в этой истории. Поскольку это история поиска угроз, мы можем видеть корреляцию между широким набором сигналов.

На экране расследования представлена дополнительная информация об истории. Похожие истории (1) указывают на связанные истории в аккаунте (в данном случае их нет). Показаны подробные сведения об источнике атаки (2), включая геолокацию (3). Также показаны действия, связанные с целью (4).

Прокручивая вниз, мы изучаем график распространения атак. Здесь мы видим, что связь с целями продолжается уже девять дней.

Временная шкала распространения атак предоставляет хронологический список атак на различные цели. Нажатие на цели позволяет аналитикам добавлять или удалять их с графика, чтобы лучше видеть схему атаки.

Отфильтровав некоторые цели, мы можем увидеть шаблоны коммуникаций, которые легко наблюдать. Мы четко видим периодическую активность, указывающую на общение, инициированное ботом или скриптом. В таблице целей атак (1) приведены дополнительные сведения о целях, включая их IP-адреса, доменные имена и соответствующую информацию об угрозах. Цели отсортированы по количеству вредоносных программ. Это интеллектуальная система оценки, основанная на искусственном интеллекте и ML, которая использует все источники информации об угрозах Cato, как собственные, так и сторонних производителей, и вычисляет оценку от нуля до единицы, чтобы указать, считается ли IP-адрес вредоносным или нет.

Удаление всех целей, кроме четырех, показывает периодическую схему связи, которая указывает на бота или скрипт. Ниже графиков распространения атак приведена таблица целей с подробной информацией о целях в расследовании.

В столбце "Популярность" показано, является ли IP-адрес "популярным" или "непопулярным", что определяется запатентованным алгоритмом Cato, измеряющим частоту посещения IP-адреса или домена в соответствии с внутренними данными Cato. Непопулярные IP-адреса или домены часто указывают на подозрительные IP-адреса или домены. Мы можем получить информацию о внешних угрозах о цели, перейдя по ссылкам сторонних служб анализа угроз, таким как VirusTotal, WhoIs и AbusePDB.

Источники информации о внешних угрозах находятся всего в одном клике от таблицы целей.

Прокручивая страницу вниз до таблицы Потоков, связанных с атаками, мы можем просмотреть более подробные сведения о исходных сетевых потоках, составляющих историю, такие как время начала трафика и порты источника и назначения. В данном конкретном случае количество портов назначения необычно велико (9001) и встречается реже, что вызывает тревогу.

Документируем то, что мы нашли с помощью Cato

Давайте обобщим наши выводы из нашего тестового примера. Мы обнаружили подозрительную сетевую активность, связанную с алгоритмом генерации домена, использующим клиент Tor. IP-адрес имеет низкую популярность, высокий рейтинг вредоносности, а обмен данными осуществляется по определенной схеме в разное время. Итак, теперь мы можем сделать вывод. Мы подозреваем, что на исходной конечной точке, хосте Robin's 7, установлена вредоносная программа и что она пытается взаимодействовать извне, используя инфраструктуру Tor.Теперь давайте вынесем вердикт на экране ниже. Мы классифицируем статью как вредоносную. Степень серьезности аналитика будет средней. Тип - анонимайзер. Мы можем видеть детали на изображении ниже. Классификация будет DGA. Тогда мы можем сохранить вердикт по этому инциденту.

Аналитик по безопасности может задокументировать вердикт, чтобы помочь другим понять угрозу.

После сохранения мы видим, что экран поиска угроз обновлен. Вторая строка теперь показывает, что аналитик установил степень серьезности на среднюю, а вердикт - на вредоносную. Теперь ответом будет смягчение угрозы путем настройки правила брандмауэра.

Обновленная история обнаружения и реагирования теперь отражает, что аналитик предпринял действия. Степень серьезности установлена на "Среднюю" с вердиктом "Вредоносный", а тип изменен на "Анонимайзер". Ниже мы видим не только то, что история была создана (1), но и то, что аналитик установил серьезность на "среднюю" (2) и вердикт был установлен на "Вредоносный".

Устраните угрозу с помощью Cato

Обычно аналитикам требуется перейти на другую платформу, чтобы принять меры, но в случае с Cato все это можно сделать прямо на платформе XDR. В интернет-брандмауэре Cato можно легко создать правило блокировки, чтобы предотвратить распространение вредоносного ПО. Мы копируем целевой домен, который отображается в сетевых потоках атаки, добавляем домен в раздел приложения / категории правила брандмауэра и нажимаем применить. Домен DGA теперь заблокирован по всему миру.

Обновленный экран брандмауэра Cato с правилом, блокирующим доступ к домену, созданному DGA.

Заключение

С внедрением XDR на основе SASE компания Cato Networks пообещала значительно упростить обнаружение угроз, реагирование на инциденты и защиту конечных точек. Похоже, они выполняют обещание. Сценарий тестирования, который мы рассмотрели выше, должен занимать у опытного аналитика по безопасности менее 20 минут от начала до устранения неполадок. И это без затрат времени на настройку, внедрение или сбор данных. Данные уже были в озере данных платформы SASE.Cato Networks успешно расширила сервисы безопасности своей унифицированной платформы для сетей и обеспечения безопасности за счет XDR и связанных с ним функций. Это огромное преимущество для клиентов, которые полны решимости улучшить свою игру, когда дело доходит до обнаружения угроз и реагирования на них. Хотите узнать больше о Cato XDR? Посетите страницу Cato XDR.