Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Браузер стал основным рабочим интерфейсом на современных предприятиях. Именно в нем сотрудники создают данные и взаимодействуют с ними, а также получают доступ к организационным и внешним SAAS и веб-приложениям. В результате браузер становится мишенью злоумышленников. Они стремятся украсть хранящиеся в нем данные и использовать их для вредоносного доступа к приложениям SaaS организации или хостинговому компьютеру. Кроме того, непреднамеренная утечка данных через браузер также стала серьезной проблемой для организаций.

Однако традиционные решения для защиты Android, сетей и данных не в состоянии защитить этот важнейший ресурс от продвинутых веб-атак, которые постоянно становятся все более изощренными и масштабируемыми. Этот пробел делает организации уязвимыми для фишинговых атак, вредоносных расширений браузера, раскрытия данных и их потери.

Это проблема, которую layerX пытается решить. layerX разработала безопасное расширение для корпоративного браузера, которое можно установить в любой браузер. Расширение layerX обеспечивает всестороннюю видимость, непрерывный мониторинг и детальное применение политики для каждого события в сеансе просмотра. Используя запатентованную технологию глубокого анализа сеансов, layerX может снизить риски потери данных браузера, предотвратить кражу учетных данных фишинговыми сайтами, идентифицировать вредоносные расширения и многое другое.

В этом обзоре платформы мы расскажем вам обо всем пути использования layerX, начиная с начальной установки и настройки и заканчивая наглядностью и защитой. (чтобы получить персонализированную демо-версию или Layerx, посетите их веб-сайт lord)

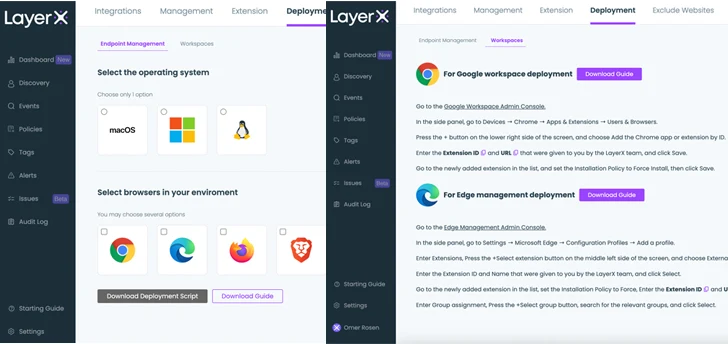

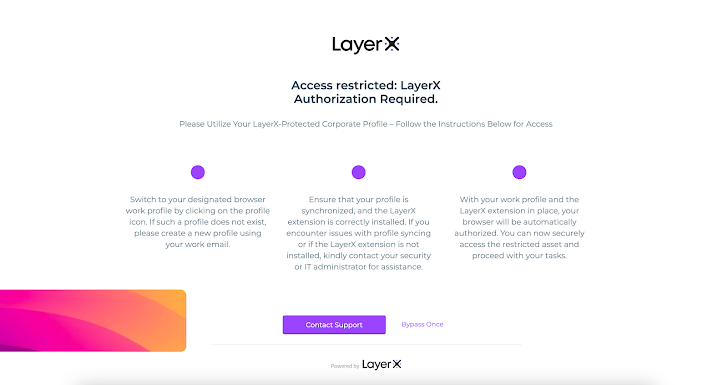

Рисунок 1: Экран установки layerX. Централизованное распространение (слева), вход в систему управления браузером (справа)

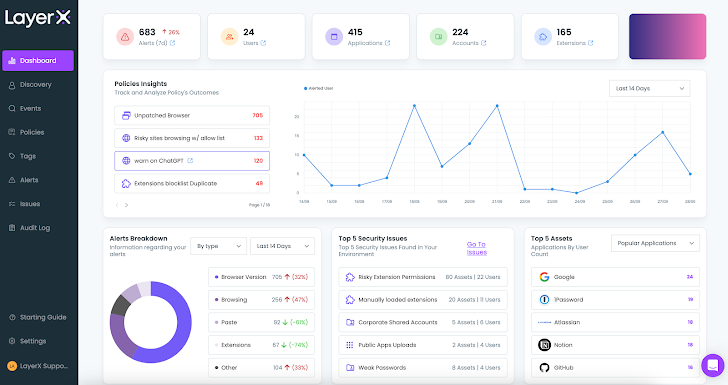

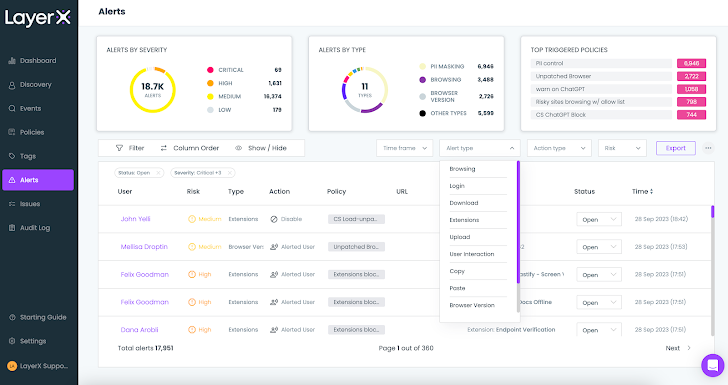

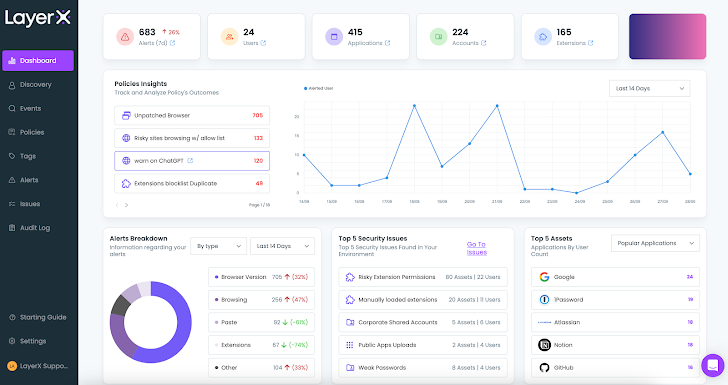

Рисунки 2: Панель управления layerX

Панель мониторинга предоставляет информацию высокого уровня о состоянии безопасности экосистемы браузера. Для детализации конкретных проблем давайте перейдем к странице Обнаружения.

Например:

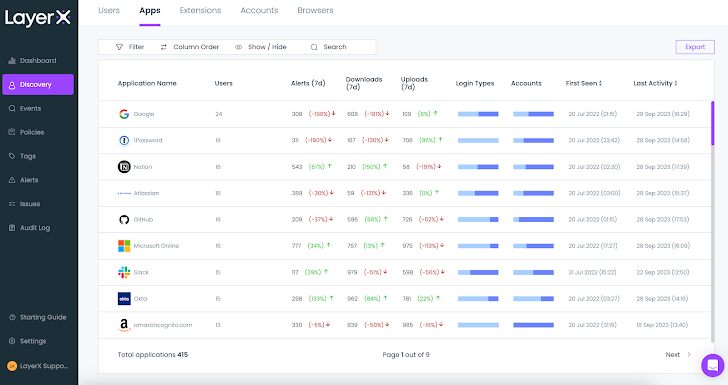

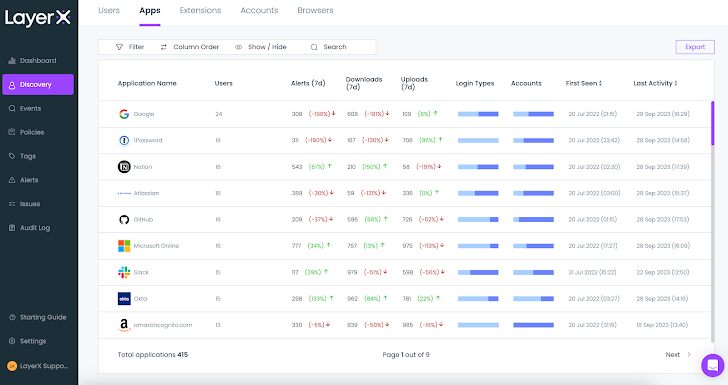

Рисунок 3: Экран обнаружения layerX, раздел Приложений

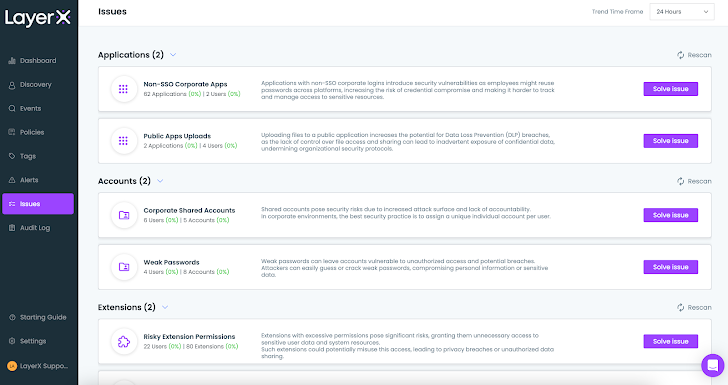

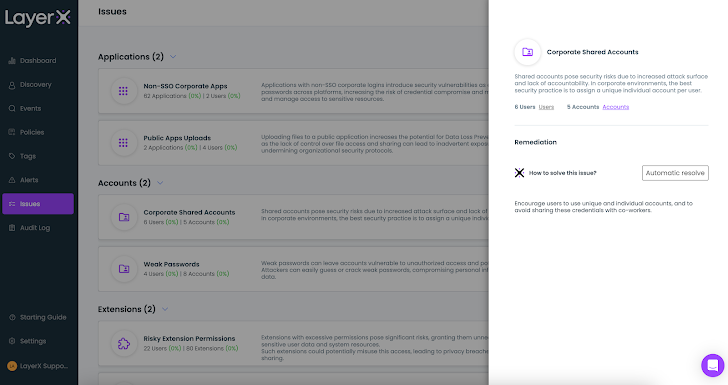

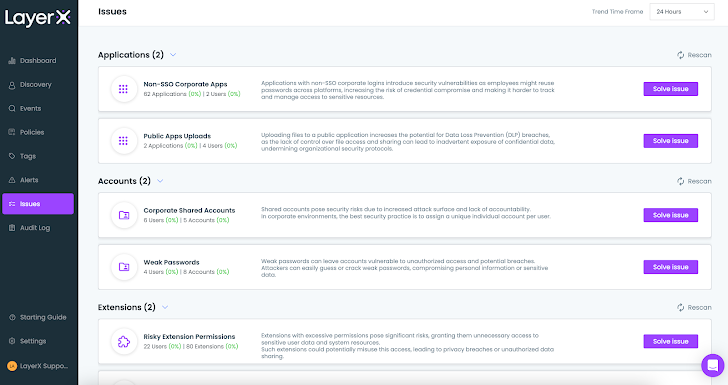

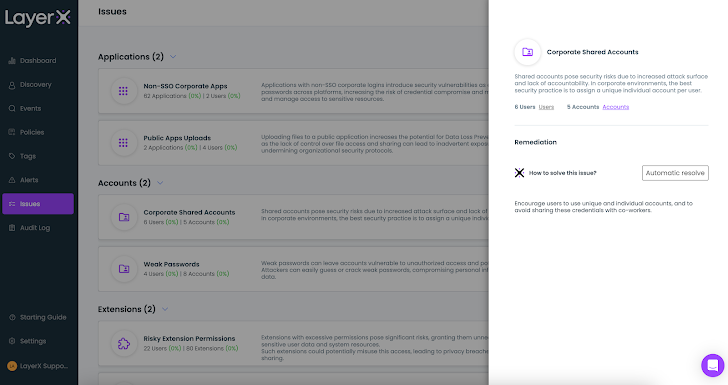

Более того, layerX предоставляет специальную вкладку "Выпуски", которая объединяет все результаты, указывающие на потенциальную уязвимость системы безопасности для каждого типа объектов. Для учетных записей это могут быть слабые пароли или общие учетные записи. Для приложений, скрытых загрузок приложений или корпоративных приложений, отличных от единого входа и т.д.

Рисунок 4: Экран проблем layerX, отображающий проблемы с учетной записью и приложением

Важно отметить, что большая часть данных, отображаемых на странице обнаружения, впервые доступна для мониторинга и анализа. Существующие продукты ИТ и безопасности не смогли их представить. Таким образом, layerX устраняет давно признанную мертвую зону.

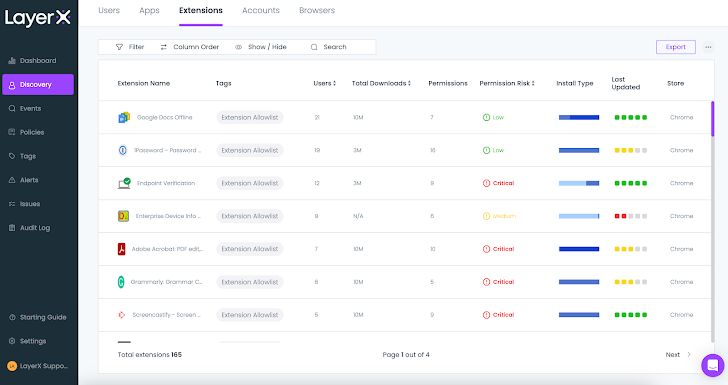

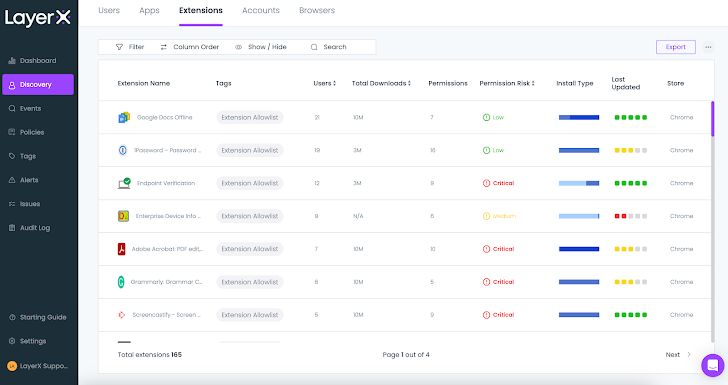

Вкладка "Расширения" на странице обнаружения точно определяет все расширения, которые представляют опасность для окружающей среды.

Рисунок 5: Экран обнаружения layerX, вкладка Расширения

Страница "Выпуски" объединяет рискованные расширения и предоставляет рекомендации по их устранению. Это можно сделать вручную или с помощью опции layerX "Автоматическое разрешение".

Рисунок 6: Экран проблем layerX, отображающий параметры ручного и автоматического решения

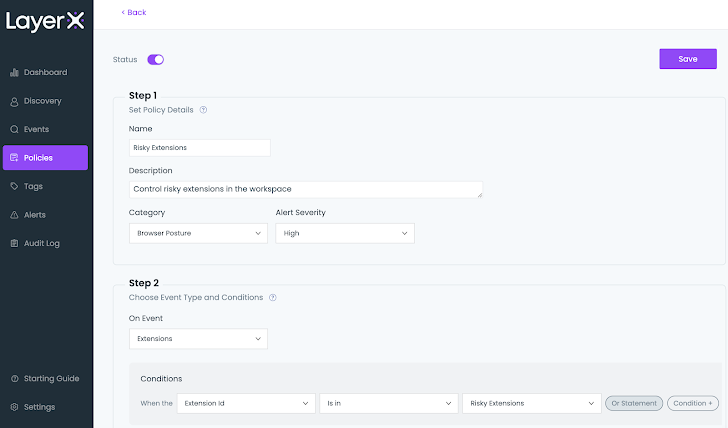

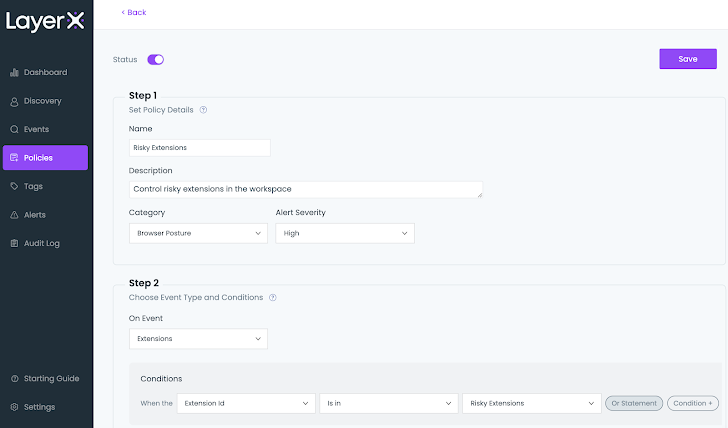

После обнаружения и устранения существующих опасных расширений пользователь может заблаговременно снизить этот риск с помощью специальной политики. Прежде чем показать, как это сделать, давайте ознакомимся с функцией настройки политики layerX.

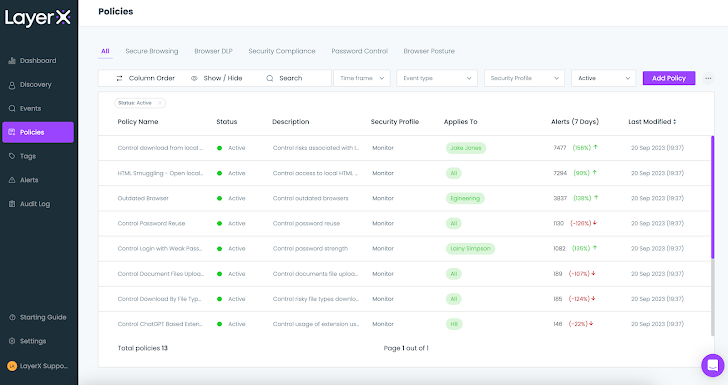

Основой политики является раздел "Условия", в котором пользователь определяет условия, которые запускают защитное действие. Эти условия могут варьироваться от простых правил до чрезвычайно детализированных комбинаций, что позволяет контролировать фокусировку лазера, снижать количество ложных срабатываний и повышать точность, которая не может быть достигнута с помощью других продуктов.

Соответственно, часть "Действия" также чрезвычайно детализирована, включая как простые действия "заблокировать доступ" или "предотвратить загрузку", так и возможность хирургического отключения опасных компонентов на веб-странице или всплывающих предупреждений для просматривающего веб-страницу сотрудника.

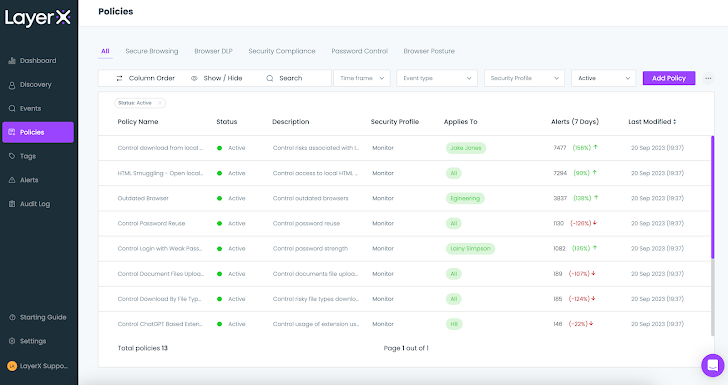

layerX поставляется с набором политик по умолчанию. Пользователи могут использовать их как есть, изменять их условия и действия или создавать новые с нуля.

Рисунок 7: Экран политик layerX

Давайте рассмотрим несколько политик, чтобы проиллюстрировать эту возможность.

layerX предоставляет своим пользователям широкий спектр средств защиты от вредоносных расширений. Пользователи могут определять списки блокировки \ разрешения, чтобы активно контролировать, какие расширения могут быть установлены. Кроме того, детализированная доступность layerX для всех компонентов расширений позволяет пользователям настраивать политики, которые могут блокировать расширения на основе их запрашиваемых разрешений, имен, типа установки, веб-магазина и многих других. это уникальная возможность, которую нельзя найти ни в одном средстве защиты Android или управления ИТ.

Рисунок 8: Экран политики layerX, конфигурация политики рискованных расширений

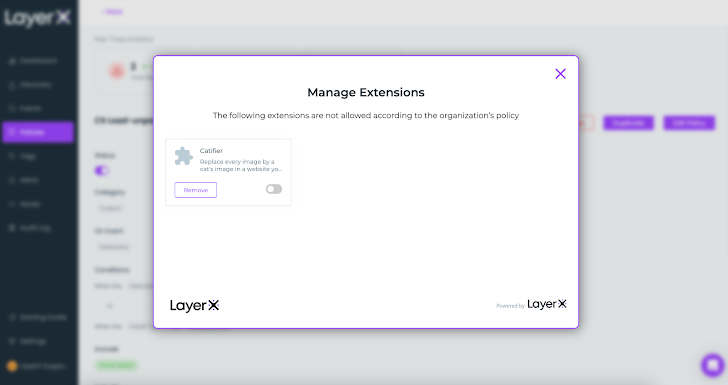

После активации любая попытка загрузить расширение, не включенное в список, вызовет действие защиты. Сотрудник получит всплывающее окно, информирующее его о том, что расширение нарушает политику организации. В зависимости от действия, настроенного в политике, layerX либо попросит сотрудника отключить расширение, либо предпримет действия для его автоматической деактивации.

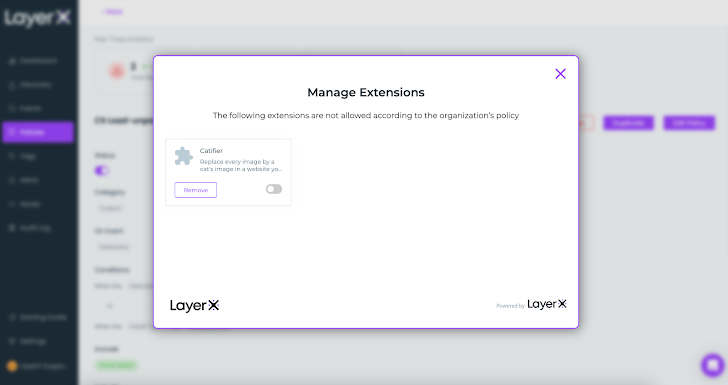

Рисунки 9: действие политики layerX, всплывающее при установке рискованного расширения

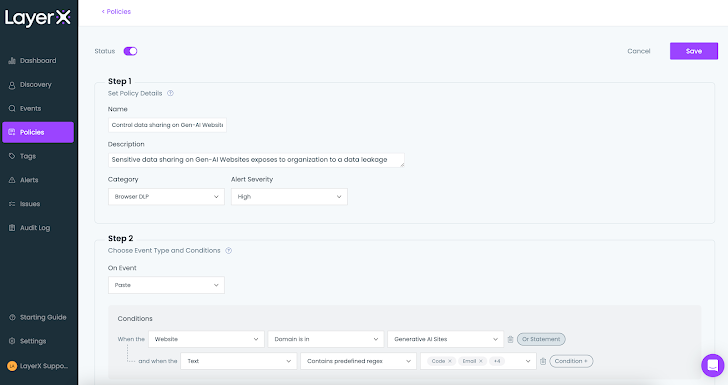

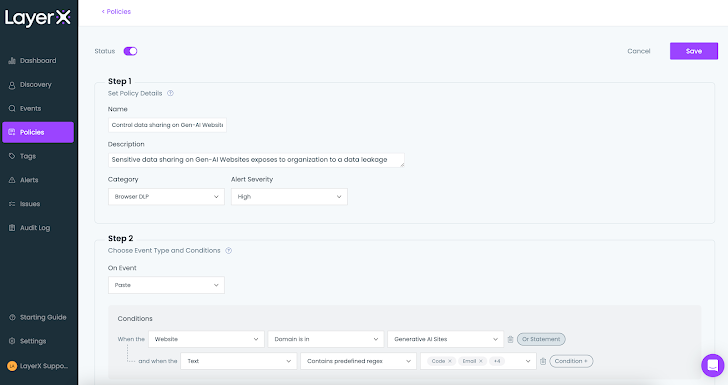

Приведенная ниже политика показывает, как можно снизить этот риск. В разделе "Условия" пользователь определяет целевой сайт и тип текста, запускающий защитное действие. Эти начальные условия могут быть уточнены путем добавления условий, относящихся к состоянию устройства (управляемое \ расписание), типу браузера, идентификатору пользователя и многому другому.

Рисунок 10: Экран политики layerX, устанавливающий условие во время настройки политики

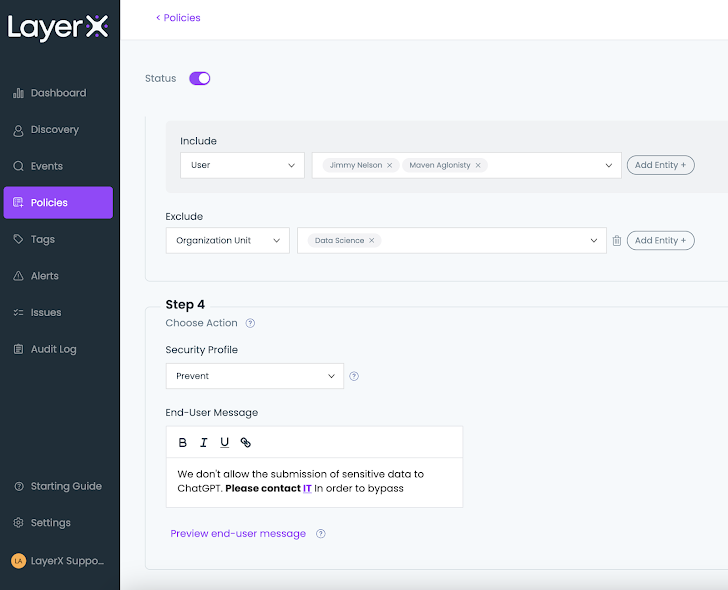

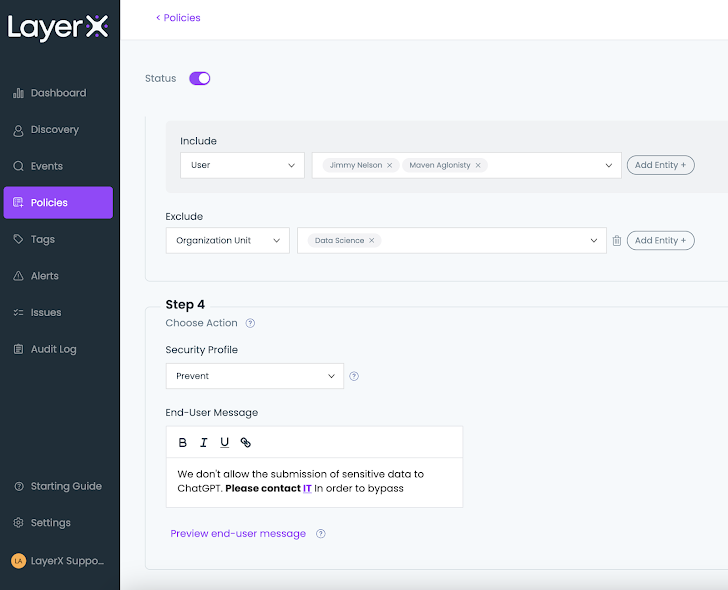

Политика может инициировать различные действия в зависимости от потребностей пользователя. На скриншоте ниже показаны различные варианты: мониторинг, вывод предупреждающего сообщения для сотрудников, "предотвратить с помощью обхода", которое позволяет сотрудникам завершить свой запрос в ChatGPT до тех пор, пока они не смогут обосновать его, и последний вариант или полное предотвращение.

Рисунок 11: Экран политики layerX, задающий действие во время настройки политики

После настройки и включения политики пользователи по-прежнему могут свободно использовать ChatGPT, за исключением случаев, когда существует риск утечки конфиденциальных данных. Любое нарушение условий, определенных в политике, приведет к срабатыванию настроенной защиты, а также к появлению предупреждения, уведомляющего администратора о нарушении и его деталях:

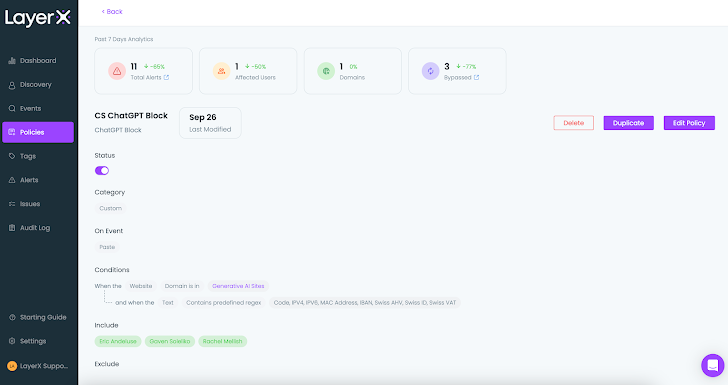

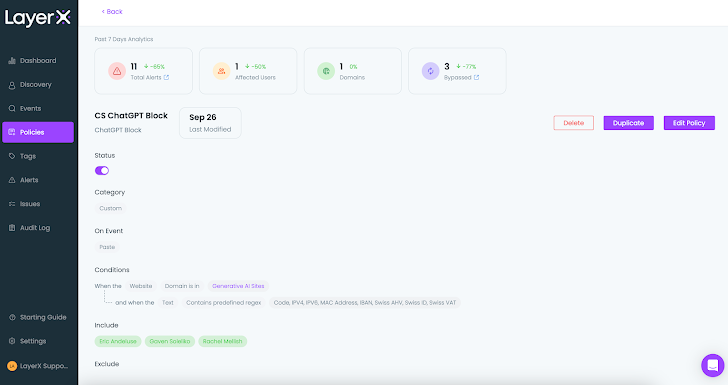

Figure 12: LayerX policy screen, a single policy page

Еще одна критическая проблема, которую позволяют решить политики layerX, - теневая идентификация. Этот риск возникает в основном в санкционированных приложениях. Предположим, организация пользователя использует Google Suite, а сотрудники получают к нему доступ с использованием корпоративной идентификации. Однако у них также есть личный аккаунт Google, который создает риск утечки данных, если сотрудник случайно загружает файлы с конфиденциальными данными на свой личный диск или электронную почту, а не на корпоративный.

Чтобы решить эту проблему, layerX позволяет пользователям настраивать политики, учитывающие личность сотрудника, и добавлять личность в качестве условия вместе с содержимым файла, маркировкой и другими традиционными атрибутами DLP. После включения политика запрещает загрузку корпоративных данных в Google, если только доступ к ним не осуществляется из корпоративной учетной записи пользователя.

Рисунок 13: Всплывающее окно с ограничением доступа layerX

layerX служит lord в качестве MFA, но без навязчивого взаимодействия с пользователем или push-уведомлений на телефон сотрудника. Это служит чрезвычайно эффективным средством защиты от вредоносного доступа, использующего скомпрометированные учетные данные, поскольку злоумышленники никогда не получат доступ к SAAS и веб-ресурсам только на основе учетных данных.

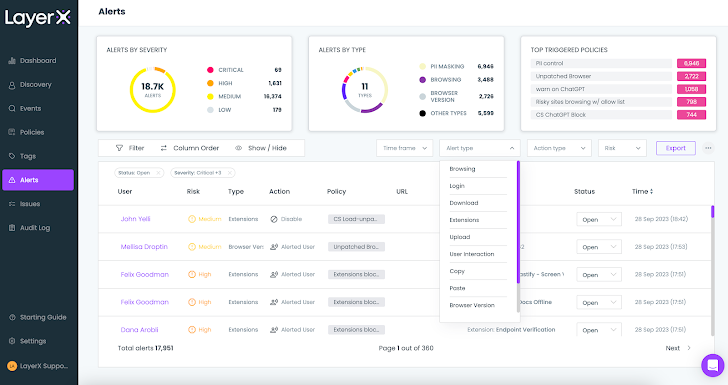

Пользователь может использовать различные фильтры для просмотра только оповещений в пределах определенного периода времени, типа, типа действия или уровня риска.

Рисунок 14: Экран предупреждений о доступе к layerX с раскрывающимся списком "Тип предупреждения"

Например, фильтрация для базы данных "Загрузка" покажет все политики, которые были запущены сотрудниками, которые загрузили файлы небезопасным образом. Нажатие на кнопку "Исследовать" позволяет просмотреть список просмотров сотрудников и точный момент сеанса, в ходе которого была нарушена политика.

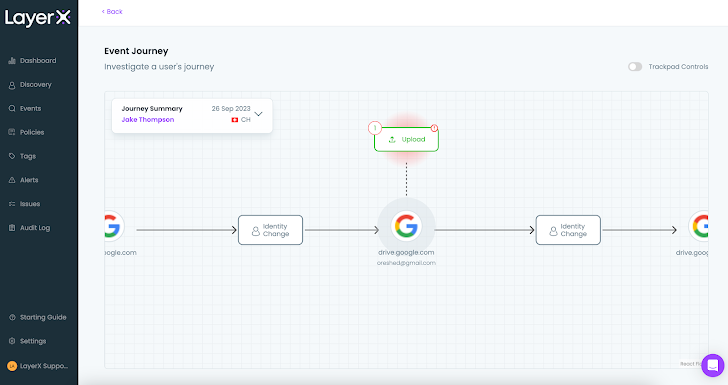

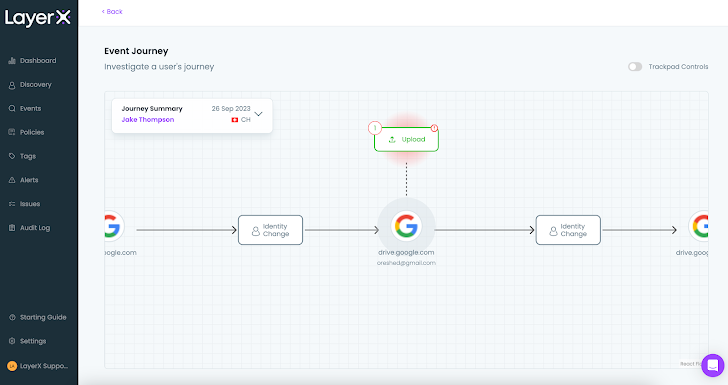

Например, следующее событие journey для политики загрузки данных показывает, что сотрудник загрузил файл в свой личный Gmail, а затем снова переключился на свою рабочую учетную запись. Обнаружение и блокировка такого события - это уникальная возможность, которая не может быть выполнена ни в одном CASB или другом средстве безопасности, ориентированном на приложения, поскольку у них нет возможности различать учетные записи для одного и того же приложения.

Рисунок 15: Маршрут событий для запущенной политики DLP

Для организаций, которые признают центральную роль браузера в своей деятельности, layerX является бесценным решением, предоставляющим единую панель для всех функциональных возможностей, которые предотвращают как браузерные атаки, так и потерю данных, связанных с Интернетом.

Однако традиционные решения для защиты Android, сетей и данных не в состоянии защитить этот важнейший ресурс от продвинутых веб-атак, которые постоянно становятся все более изощренными и масштабируемыми. Этот пробел делает организации уязвимыми для фишинговых атак, вредоносных расширений браузера, раскрытия данных и их потери.

Это проблема, которую layerX пытается решить. layerX разработала безопасное расширение для корпоративного браузера, которое можно установить в любой браузер. Расширение layerX обеспечивает всестороннюю видимость, непрерывный мониторинг и детальное применение политики для каждого события в сеансе просмотра. Используя запатентованную технологию глубокого анализа сеансов, layerX может снизить риски потери данных браузера, предотвратить кражу учетных данных фишинговыми сайтами, идентифицировать вредоносные расширения и многое другое.

В этом обзоре платформы мы расскажем вам обо всем пути использования layerX, начиная с начальной установки и настройки и заканчивая наглядностью и защитой. (чтобы получить персонализированную демо-версию или Layerx, посетите их веб-сайт lord)

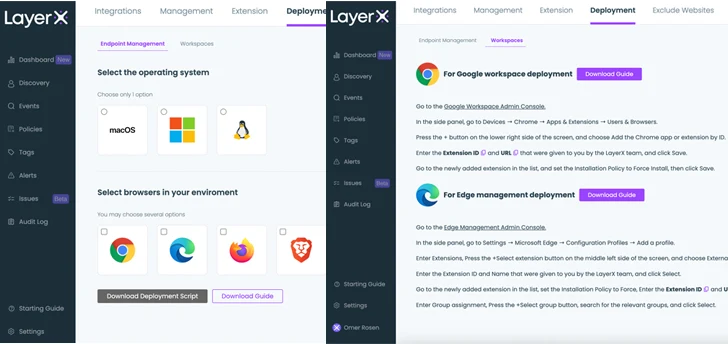

Начальная установка и наладчик

layerX разработан для простой установки поверх существующей инфраструктуры браузера организации. Пользователь может распространять его с помощью групповой политики, любой платформы управления корпоративными устройствами или рабочей области управления браузером. В последнем случае layerX не устанавливается на хостинговом устройстве. Вместо этого он поставляется как часть профиля браузера, что делает его естественным выбором для устройств защиты или расписания. Экран установки позволил пользователю выбрать браузеры, которые используются в его среде.

Рисунок 1: Экран установки layerX. Централизованное распространение (слева), вход в систему управления браузером (справа)

Панель управления layerX

После завершения установки панель управления layerX немедленно заполняется предопределенными политиками, информацией о браузерах, пользователях, расширениях и веб-активности. Когда пользователь настраивает политики, панель мониторинга также отображает их вместе с их статусом, предупреждениями об обнаруженных рисках и другими совокупными данными.

Рисунки 2: Панель управления layerX

Панель мониторинга предоставляет информацию высокого уровня о состоянии безопасности экосистемы браузера. Для детализации конкретных проблем давайте перейдем к странице Обнаружения.

Видимость и обнаружение объектов в сеансах просмотра#

Страница обнаружения предоставляет пользователю обширную информацию о пяти типах объектов:- Пользователи

- Приложения

- Счета

- Расширения

- Браузеры

Например:

- В разделе "Приложения" пользователям показаны все веб-приложения и SaaS-приложения, к которым сотрудники организации получают доступ через свои браузеры. Сюда входят 100% используемых приложений, независимо от того, являются ли они санкционированными или личными.

- Раздел "Учетные записи" показывает надежность паролей учетной записи или любые другие используемые или некорпоративные идентификаторы. Пользователь также может обнаруживать браузеры, использующие устаревшие версии, применять обновления и получать представление обо всех различных расширениях, установленных в браузерах экосистемы.

Рисунок 3: Экран обнаружения layerX, раздел Приложений

Активное обнаружение и устранение проблем с браузером

Процесс обнаружения информирует пользователя о различных проблемах, позволяя пользователю устранять их на месте. Например, при просмотре различных расширений может быть обнаружено расширение с критическими разрешениями, которые могут привести к его компрометации. В таком случае расширение может быть просто добавлено в список заблокированных, что исключает риск.Более того, layerX предоставляет специальную вкладку "Выпуски", которая объединяет все результаты, указывающие на потенциальную уязвимость системы безопасности для каждого типа объектов. Для учетных записей это могут быть слабые пароли или общие учетные записи. Для приложений, скрытых загрузок приложений или корпоративных приложений, отличных от единого входа и т.д.

Рисунок 4: Экран проблем layerX, отображающий проблемы с учетной записью и приложением

Важно отметить, что большая часть данных, отображаемых на странице обнаружения, впервые доступна для мониторинга и анализа. Существующие продукты ИТ и безопасности не смогли их представить. Таким образом, layerX устраняет давно признанную мертвую зону.

Риск обнаружения и устранения Вредоносных расширений браузера

Одним из наиболее важных и не устраненных рисков являются вредоносные расширения браузера. Эти расширения способны компрометировать данные браузера, перенаправлять сотрудников на вредоносные веб-страницы, захватывать данные сеанса и выполнять множество других вредоносных действий.Вкладка "Расширения" на странице обнаружения точно определяет все расширения, которые представляют опасность для окружающей среды.

Рисунок 5: Экран обнаружения layerX, вкладка Расширения

Страница "Выпуски" объединяет рискованные расширения и предоставляет рекомендации по их устранению. Это можно сделать вручную или с помощью опции layerX "Автоматическое разрешение".

Рисунок 6: Экран проблем layerX, отображающий параметры ручного и автоматического решения

После обнаружения и устранения существующих опасных расширений пользователь может заблаговременно снизить этот риск с помощью специальной политики. Прежде чем показать, как это сделать, давайте ознакомимся с функцией настройки политики layerX.

Политики layerX – Как решить различные варианты использования безопасности браузера

Политики layerX позволяют пользователям активно защищаться от широкого спектра рисков, связанных с Интернетом. Политики подразделяются на различные типы (DLP, безопасный просмотр и т.д.) В зависимости от типа риска, который они затрагивают.Основой политики является раздел "Условия", в котором пользователь определяет условия, которые запускают защитное действие. Эти условия могут варьироваться от простых правил до чрезвычайно детализированных комбинаций, что позволяет контролировать фокусировку лазера, снижать количество ложных срабатываний и повышать точность, которая не может быть достигнута с помощью других продуктов.

Соответственно, часть "Действия" также чрезвычайно детализирована, включая как простые действия "заблокировать доступ" или "предотвратить загрузку", так и возможность хирургического отключения опасных компонентов на веб-странице или всплывающих предупреждений для просматривающего веб-страницу сотрудника.

layerX поставляется с набором политик по умолчанию. Пользователи могут использовать их как есть, изменять их условия и действия или создавать новые с нуля.

Рисунок 7: Экран политик layerX

Давайте рассмотрим несколько политик, чтобы проиллюстрировать эту возможность.

Политика предотвращения установки рискованного расширения

layerX позволяет пользователю создавать список разрешенных расширений. Затем этот список можно использовать в качестве параметра условия для постоянного мониторинга и управления этим бывшим слепым пятном.layerX предоставляет своим пользователям широкий спектр средств защиты от вредоносных расширений. Пользователи могут определять списки блокировки \ разрешения, чтобы активно контролировать, какие расширения могут быть установлены. Кроме того, детализированная доступность layerX для всех компонентов расширений позволяет пользователям настраивать политики, которые могут блокировать расширения на основе их запрашиваемых разрешений, имен, типа установки, веб-магазина и многих других. это уникальная возможность, которую нельзя найти ни в одном средстве защиты Android или управления ИТ.

Рисунок 8: Экран политики layerX, конфигурация политики рискованных расширений

После активации любая попытка загрузить расширение, не включенное в список, вызовет действие защиты. Сотрудник получит всплывающее окно, информирующее его о том, что расширение нарушает политику организации. В зависимости от действия, настроенного в политике, layerX либо попросит сотрудника отключить расширение, либо предпримет действия для его автоматической деактивации.

Рисунки 9: действие политики layerX, всплывающее при установке рискованного расширения

Политика предотвращения утечки данных через ChatGPT

Хотя ChatGPT является потрясающим средством повышения производительности, крайне важно обеспечить, чтобы сотрудники использовали его безопасным образом и без разглашения конфиденциальных данных.Приведенная ниже политика показывает, как можно снизить этот риск. В разделе "Условия" пользователь определяет целевой сайт и тип текста, запускающий защитное действие. Эти начальные условия могут быть уточнены путем добавления условий, относящихся к состоянию устройства (управляемое \ расписание), типу браузера, идентификатору пользователя и многому другому.

Рисунок 10: Экран политики layerX, устанавливающий условие во время настройки политики

Политика может инициировать различные действия в зависимости от потребностей пользователя. На скриншоте ниже показаны различные варианты: мониторинг, вывод предупреждающего сообщения для сотрудников, "предотвратить с помощью обхода", которое позволяет сотрудникам завершить свой запрос в ChatGPT до тех пор, пока они не смогут обосновать его, и последний вариант или полное предотвращение.

Рисунок 11: Экран политики layerX, задающий действие во время настройки политики

После настройки и включения политики пользователи по-прежнему могут свободно использовать ChatGPT, за исключением случаев, когда существует риск утечки конфиденциальных данных. Любое нарушение условий, определенных в политике, приведет к срабатыванию настроенной защиты, а также к появлению предупреждения, уведомляющего администратора о нарушении и его деталях:

Figure 12: LayerX policy screen, a single policy page

Еще одна критическая проблема, которую позволяют решить политики layerX, - теневая идентификация. Этот риск возникает в основном в санкционированных приложениях. Предположим, организация пользователя использует Google Suite, а сотрудники получают к нему доступ с использованием корпоративной идентификации. Однако у них также есть личный аккаунт Google, который создает риск утечки данных, если сотрудник случайно загружает файлы с конфиденциальными данными на свой личный диск или электронную почту, а не на корпоративный.

Чтобы решить эту проблему, layerX позволяет пользователям настраивать политики, учитывающие личность сотрудника, и добавлять личность в качестве условия вместе с содержимым файла, маркировкой и другими традиционными атрибутами DLP. После включения политика запрещает загрузку корпоративных данных в Google, если только доступ к ним не осуществляется из корпоративной учетной записи пользователя.

Усиление защиты от захвата учетной записи с помощью layerX в качестве дополнительного фактора аутентификации

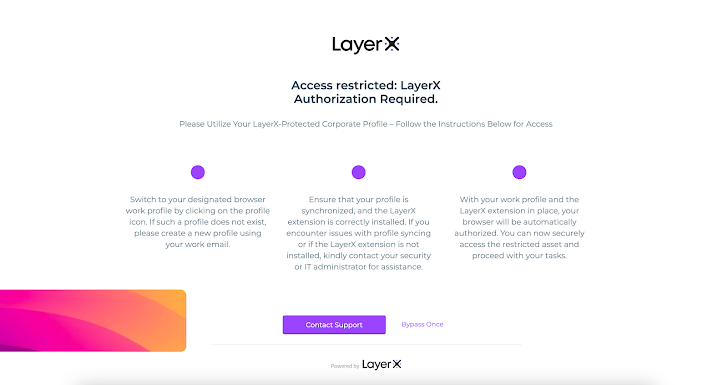

layerX может быть интегрирован с поставщиком облачной идентификации среды (IdP). Таким образом, доступ к SaaS-приложениям, которыми управляет IDP, возможен только из браузера, в котором установлено расширение. Например, при доступе к SaaS-приложению через Okta без layerX в браузере выдается предупреждающее сообщение:

Рисунок 13: Всплывающее окно с ограничением доступа layerX

layerX служит lord в качестве MFA, но без навязчивого взаимодействия с пользователем или push-уведомлений на телефон сотрудника. Это служит чрезвычайно эффективным средством защиты от вредоносного доступа, использующего скомпрометированные учетные данные, поскольку злоумышленники никогда не получат доступ к SAAS и веб-ресурсам только на основе учетных данных.

Мониторинг ситуации с веб-угрозами с экрана предупреждений

Последним экраном layerX в этом обзоре является экран предупреждений. Каждая запущенная политика регистрирует предупреждение. Экран предупреждений классифицирует и объединяет предупреждения по степени серьезности (низкий, средний, высокий, критический) и типу (вставка, безопасный просмотр и т.д.), А также показывает наиболее часто применяемые политики.Пользователь может использовать различные фильтры для просмотра только оповещений в пределах определенного периода времени, типа, типа действия или уровня риска.

Рисунок 14: Экран предупреждений о доступе к layerX с раскрывающимся списком "Тип предупреждения"

Например, фильтрация для базы данных "Загрузка" покажет все политики, которые были запущены сотрудниками, которые загрузили файлы небезопасным образом. Нажатие на кнопку "Исследовать" позволяет просмотреть список просмотров сотрудников и точный момент сеанса, в ходе которого была нарушена политика.

Например, следующее событие journey для политики загрузки данных показывает, что сотрудник загрузил файл в свой личный Gmail, а затем снова переключился на свою рабочую учетную запись. Обнаружение и блокировка такого события - это уникальная возможность, которая не может быть выполнена ни в одном CASB или другом средстве безопасности, ориентированном на приложения, поскольку у них нет возможности различать учетные записи для одного и того же приложения.

Рисунок 15: Маршрут событий для запущенной политики DLP

Заключение

Расширение для браузера layerX secure объединяет меры защиты от всего спектра рисков, связанных с Интернетом. Некоторые из этих рисков частично устраняются существующими решениями, в то время как большинство из них до настоящего времени оставались "слепой зоной".Для организаций, которые признают центральную роль браузера в своей деятельности, layerX является бесценным решением, предоставляющим единую панель для всех функциональных возможностей, которые предотвращают как браузерные атаки, так и потерю данных, связанных с Интернетом.