Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Исследователи кибербезопасности обнаружили множество кампаний, нацеленных на Docker Hub, в ходе которых за последние пять лет были размещены миллионы вредоносных контейнеров без изображений, что еще раз подчеркивает, как реестры с открытым исходным кодом могут проложить путь для атак на цепочки поставок.

"Более четырех миллионов репозиториев в Docker Hub не содержат изображений и не содержат содержимого, за исключением документации репозитория", - сказал исследователь безопасности JFrog Андрей Полковниченко в отчете, опубликованном The Hacker News.

Более того, документация не имеет никакого отношения к контейнеру. Вместо этого это веб-страница, предназначенная для привлечения пользователей к посещению фишинговых веб-сайтов или сайтов, содержащих вредоносное ПО.

Из 4,79 миллиона обнаруженных репозиториев Docker Hub без изображений, 3,2 миллиона из них, как утверждается, использовались в качестве целевых страниц для перенаправления ничего не подозревающих пользователей на мошеннические сайты в рамках трех масштабных кампаний -

С другой стороны, точная цель кластера веб-сайтов в настоящее время неясна, поскольку кампания также распространяется на сайты, на которых действует слабая политика модерации контента.

"Наиболее тревожным аспектом этих трех кампаний является то, что пользователи мало что могут сделать для защиты себя с самого начала, кроме как проявлять осторожность", - сказал Шахар Менаше, старший директор по исследованиям безопасности в JFrog, в заявлении, опубликованном в Hacker News.

"По сути, мы смотрим на игровую площадку для вредоносных программ, на создание которой в некоторых случаях ушло три года. Эти субъекты угроз очень мотивированы и прикрываются авторитетным названием Docker Hub, чтобы заманить жертв".

Поскольку злоумышленники предпринимают кропотливые усилия, чтобы отравить хорошо известные утилиты, о чем свидетельствует случай с компрометацией XZ Utils, разработчикам крайне важно проявлять осторожность, когда дело доходит до загрузки пакетов из экосистем с открытым исходным кодом/

"Как следует из Закона Мерфи, если разработчики вредоносных программ могут что-то использовать, это неизбежно произойдет, поэтому мы ожидаем, что эти кампании можно будет найти не только в Docker Hub, но и в других репозиториях", - сказал Менаше.

"Более четырех миллионов репозиториев в Docker Hub не содержат изображений и не содержат содержимого, за исключением документации репозитория", - сказал исследователь безопасности JFrog Андрей Полковниченко в отчете, опубликованном The Hacker News.

Более того, документация не имеет никакого отношения к контейнеру. Вместо этого это веб-страница, предназначенная для привлечения пользователей к посещению фишинговых веб-сайтов или сайтов, содержащих вредоносное ПО.

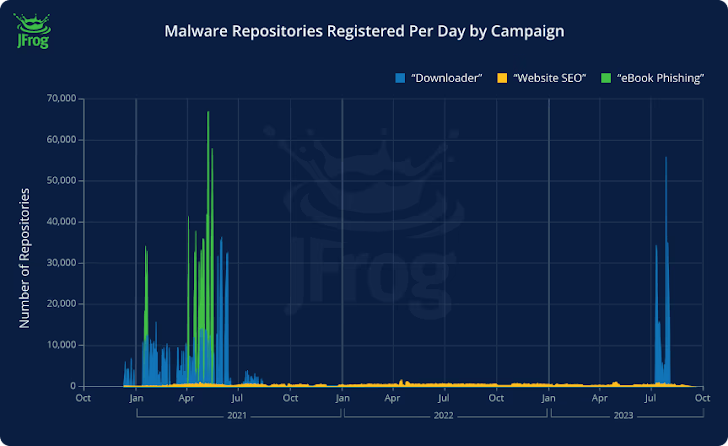

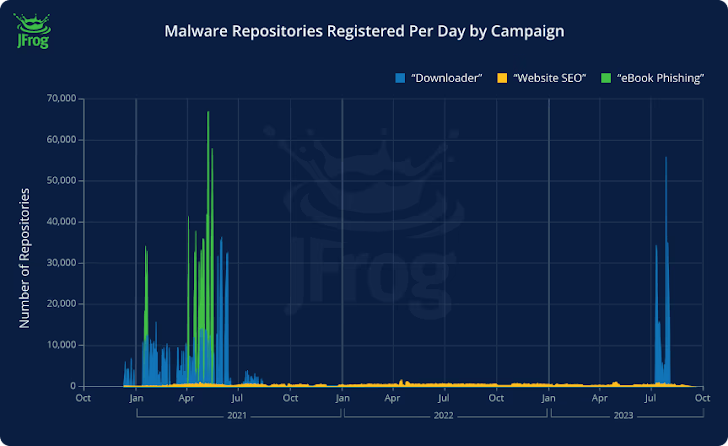

Из 4,79 миллиона обнаруженных репозиториев Docker Hub без изображений, 3,2 миллиона из них, как утверждается, использовались в качестве целевых страниц для перенаправления ничего не подозревающих пользователей на мошеннические сайты в рамках трех масштабных кампаний -

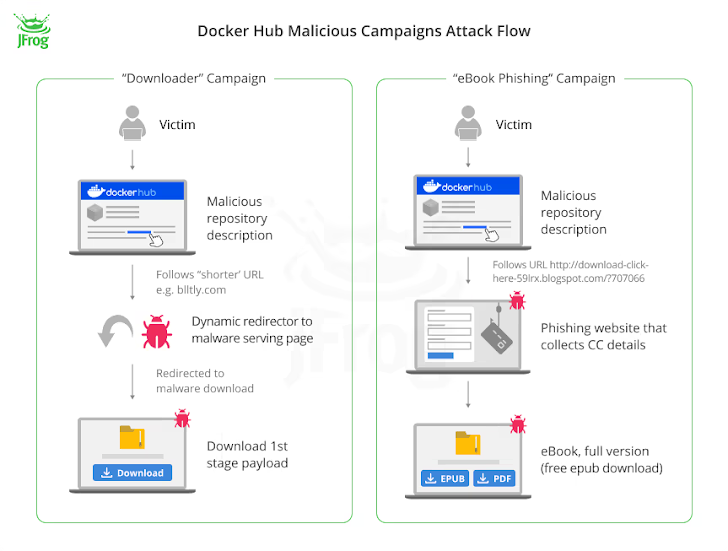

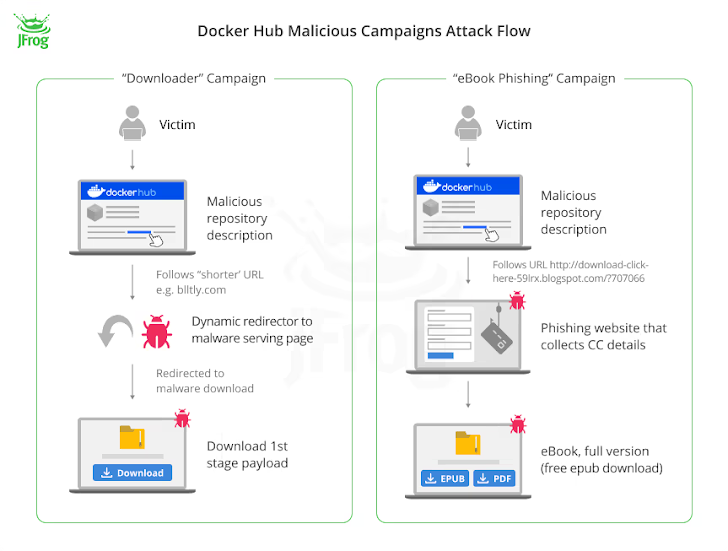

- Загрузчик (репозитории, созданные в первой половине 2021 года и сентябре 2023 года), который рекламирует ссылки на предположительно пиратский контент или читы для видеоигр, но либо напрямую ссылается на вредоносные источники, либо на легитимные, которые, в свою очередь, содержат код JavaScript, который перенаправляет вредоносную полезную нагрузку через 500 миллисекунд.

- Фишинг электронных книг (репозитории, созданные в середине 2021 года), который перенаправляет пользователей, ищущих электронные книги, на веб-сайт ("rd.lesac.ru"), что, в свою очередь, побуждает их вводить свои финансовые данные для загрузки электронной книги.

- Веб-сайт (тысячи репозиториев, создаваемых ежедневно с апреля 2021 по октябрь 2023 года), который в некоторых случаях содержит ссылку на службу размещения онлайн-дневников под названием Penzu.

С другой стороны, точная цель кластера веб-сайтов в настоящее время неясна, поскольку кампания также распространяется на сайты, на которых действует слабая политика модерации контента.

"Наиболее тревожным аспектом этих трех кампаний является то, что пользователи мало что могут сделать для защиты себя с самого начала, кроме как проявлять осторожность", - сказал Шахар Менаше, старший директор по исследованиям безопасности в JFrog, в заявлении, опубликованном в Hacker News.

"По сути, мы смотрим на игровую площадку для вредоносных программ, на создание которой в некоторых случаях ушло три года. Эти субъекты угроз очень мотивированы и прикрываются авторитетным названием Docker Hub, чтобы заманить жертв".

Поскольку злоумышленники предпринимают кропотливые усилия, чтобы отравить хорошо известные утилиты, о чем свидетельствует случай с компрометацией XZ Utils, разработчикам крайне важно проявлять осторожность, когда дело доходит до загрузки пакетов из экосистем с открытым исходным кодом/

"Как следует из Закона Мерфи, если разработчики вредоносных программ могут что-то использовать, это неизбежно произойдет, поэтому мы ожидаем, что эти кампании можно будет найти не только в Docker Hub, но и в других репозиториях", - сказал Менаше.