Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

В стеке сетевых протоколов TCP/IP эталонной реализации спецификации Unified Extensible Firmware Interface (UEFI) с открытым исходным кодом, широко используемой в современных компьютерах, были обнаружены многочисленные уязвимости в системе безопасности.

Девять проблем, получивших общее название PixieFail от Quarkslab, относятся к TianoCore EFI Development Kit II (EDK II) и могут быть использованы для удаленного выполнения кода, отказа в обслуживании (DoS), отравления кэша DNS и утечки конфиденциальной информации.

Эти недостатки влияют на встроенное по UEFI, которое отвечает за загрузку операционной системы, от AMI, Intel, Insyde и Phoenix Technologies.

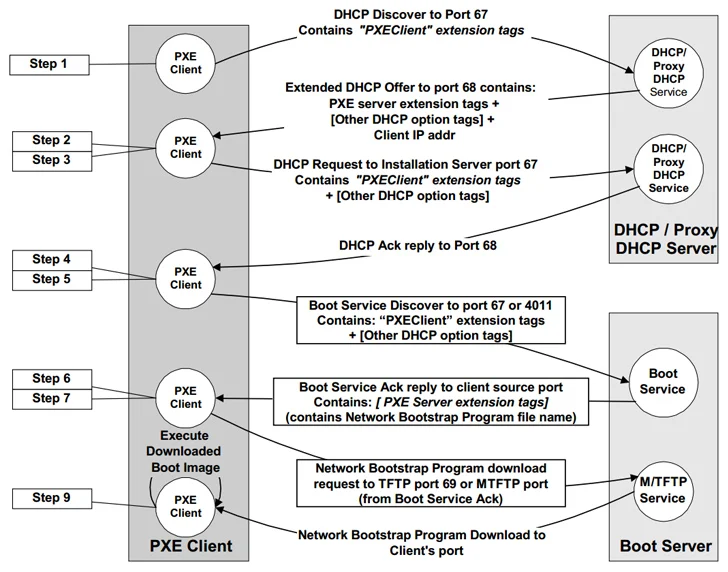

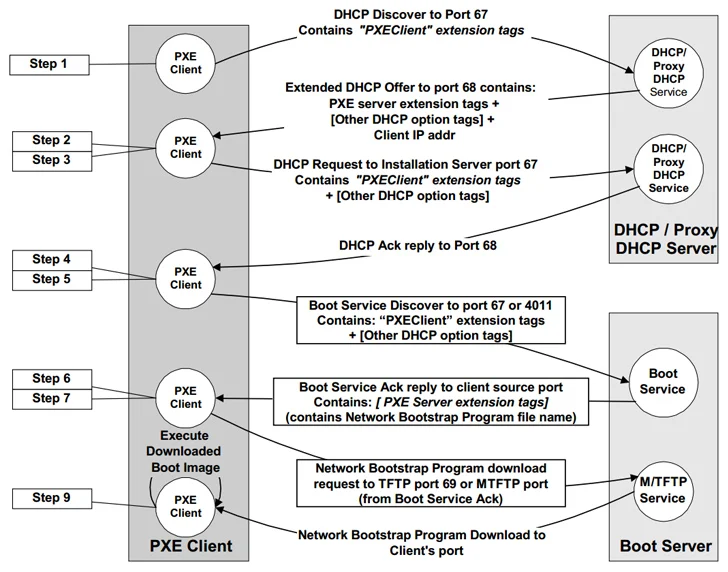

EDK II включает в себя собственный стек TCP / IP под названием NetworkPkg для обеспечения доступности сетевых функций на начальном этапе предзагрузки в среде выполнения (PXE, произносится "pixie"), что позволяет выполнять задачи управления в отсутствие запущенной операционной системы.

Другими словами, это клиент-серверный интерфейс для загрузки устройства с сетевой карты (NIC) и позволяет администратору удаленно настраивать и загружать подключенные к сети компьютеры, на которых еще не установлена операционная система.

Код для PXE включен как часть встроенного по UEFI на материнской плате или в встроенное ПО NIC, доступное только для чтения (ROM).

Проблемы, выявленные Quarkslab в NetworkPkg EDKII, включают ошибки переполнения, чтение вне пределов, бесконечные циклы и использование слабого генератора псевдослучайных чисел (PRNG), которые приводят к атакам с отравлением DNS и DHCP, утечке информации, отказу в обслуживании и атакам с вставкой данных на уровне IPv4 и IPv6.

Список недостатков следующий -

"Влияние и возможность использования этих уязвимостей зависят от конкретной сборки встроенного программного обеспечения и конфигурации загрузки PXE по умолчанию", - сказал Координационный центр CERT (CERT / CC).

"Злоумышленник в локальной сети (и, в определенных сценариях, удаленно) может воспользоваться этими недостатками для выполнения удаленного кода, инициирования DoS-атак, отравления кэша DNS или извлечения конфиденциальной информации".

Девять проблем, получивших общее название PixieFail от Quarkslab, относятся к TianoCore EFI Development Kit II (EDK II) и могут быть использованы для удаленного выполнения кода, отказа в обслуживании (DoS), отравления кэша DNS и утечки конфиденциальной информации.

Эти недостатки влияют на встроенное по UEFI, которое отвечает за загрузку операционной системы, от AMI, Intel, Insyde и Phoenix Technologies.

EDK II включает в себя собственный стек TCP / IP под названием NetworkPkg для обеспечения доступности сетевых функций на начальном этапе предзагрузки в среде выполнения (PXE, произносится "pixie"), что позволяет выполнять задачи управления в отсутствие запущенной операционной системы.

Другими словами, это клиент-серверный интерфейс для загрузки устройства с сетевой карты (NIC) и позволяет администратору удаленно настраивать и загружать подключенные к сети компьютеры, на которых еще не установлена операционная система.

Код для PXE включен как часть встроенного по UEFI на материнской плате или в встроенное ПО NIC, доступное только для чтения (ROM).

Проблемы, выявленные Quarkslab в NetworkPkg EDKII, включают ошибки переполнения, чтение вне пределов, бесконечные циклы и использование слабого генератора псевдослучайных чисел (PRNG), которые приводят к атакам с отравлением DNS и DHCP, утечке информации, отказу в обслуживании и атакам с вставкой данных на уровне IPv4 и IPv6.

Список недостатков следующий -

- CVE-2023-45229 (оценка CVSS: 6.5) - Целочисленный недопуск при обработке параметров IA_NA / IA_TA в рекламном сообщении DHCPv6

- CVE-2023-45230 (оценка CVSS: 8.3) - Переполнение буфера в клиенте DHCPv6 из-за опции длинного идентификатора сервера

- CVE-2023-45231 (оценка CVSS: 6.5) - Чтение за пределами допустимых значений при обработке сообщения ND Redirect с усеченными параметрами

- CVE-2023-45232 (оценка CVSS: 7.5) - Бесконечный цикл при анализе неизвестных параметров в заголовке Destination Options

- CVE-2023-45233 (оценка CVSS: 7.5) - Бесконечный цикл при анализе параметра PadN в заголовке параметров назначения

- CVE-2023-45234 (оценка CVSS: 8.3) - Параметр переполнения буфера при обработке DNS-серверами в рекламном сообщении DHCPv6

- CVE-2023-45235 (оценка CVSS: 8.3) - Переполнение буфера при обработке параметра идентификатора сервера из рекламного сообщения прокси DHCPv6

- CVE-2023-45236 (оценка CVSS: 5.8) - Предсказуемые начальные порядковые номера TCP

- CVE-2023-45237 (оценка CVSS: 5.3) - Использование слабого генератора псевдослучайных чисел

"Влияние и возможность использования этих уязвимостей зависят от конкретной сборки встроенного программного обеспечения и конфигурации загрузки PXE по умолчанию", - сказал Координационный центр CERT (CERT / CC).

"Злоумышленник в локальной сети (и, в определенных сценариях, удаленно) может воспользоваться этими недостатками для выполнения удаленного кода, инициирования DoS-атак, отравления кэша DNS или извлечения конфиденциальной информации".