Печально известные участники Lazarus Group использовали недавно исправленную ошибку повышения привилегий в ядре Windows в качестве нулевого дня для получения доступа на уровне ядра и отключения программного обеспечения безопасности на скомпрометированных хостах.

Рассматриваемая уязвимость имеет CVE-2024-21338 (оценка CVSS: 7,8), которая может позволить злоумышленнику получить СИСТЕМНЫЕ привилегии. Ранее в этом месяце Microsoft устранила ее в рамках обновлений Patch Tuesday.

"Чтобы воспользоваться этой уязвимостью, злоумышленнику сначала нужно будет войти в систему", - заявили в Microsoft. "Затем злоумышленник мог запустить специально созданное приложение, которое могло воспользоваться уязвимостью и получить контроль над уязвимой системой".

Хотя на момент выпуска обновлений не было никаких признаков активного использования CVE-2024-21338, компания Redmond в среду пересмотрела свою "Оценку возможности использования", заменив ошибку на "Эксплуатация обнаружена".

Поставщик кибербезопасности Avast, который обнаружил необычный эксплойт от администратора к ядру для этой ошибки, заявил, что примитив чтения / записи ядра, созданный путем использования уязвимости, позволил Lazarus Group "выполнять прямые манипуляции с объектами ядра в обновленной версии их руткита FudModule только для данных".

ESET и AhnLab впервые сообщили о рутките FudModule в октябре 2022 года как о способном отключить мониторинг всех решений безопасности на зараженных хостах посредством так называемой атаки "Принесите свой собственный уязвимый драйвер" (BYOVD), при которой злоумышленник использует драйвер, подверженный известной ошибке нулевого дня, для повышения привилегий.

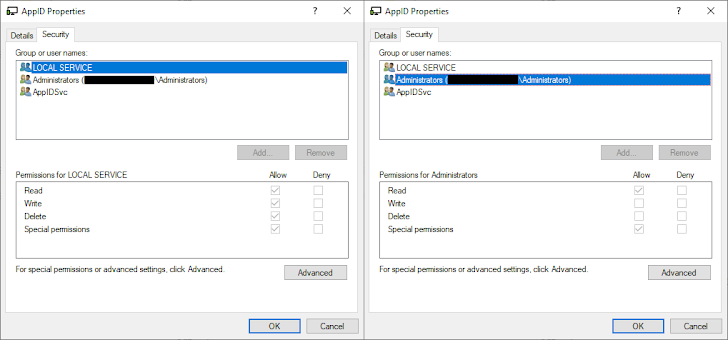

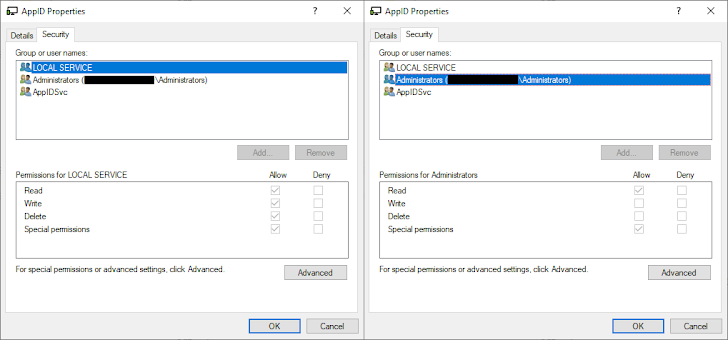

Что делает последнюю атаку значимой, так это то, что она выходит "за рамки BYOVD, используя нулевой день в драйвере, который, как известно, уже установлен на целевой машине". Этим уязвимым драйвером является appid.sys, который имеет решающее значение для функционирования компонента Windows под названием AppLocker, который отвечает за управление приложениями.

Реальный эксплойт, разработанный Lazarus Group, предполагает использование CVE-2024-21338 в appid.sys драйвер для выполнения произвольного кода способом, который обходит все проверки безопасности и запускает руткит FudModule.

"FudModule лишь частично интегрирован в остальную экосистему вредоносных программ Lazarus, и Lazarus очень осторожно относится к использованию руткита, развертывая его только по требованию при правильных обстоятельствах", - сказал исследователь безопасности Ян Войтешек, описывая вредоносное ПО как находящееся в активной разработке.

Помимо принятия мер по обходу обнаружения путем отключения системных регистраторов, FudModule разработан для отключения определенных программ безопасности, таких как AhnLab V3 Endpoint Security, CrowdStrike Falcon, HitmanPro и Microsoft Defender Antivirus (ранее Windows Defender).

Разработка знаменует собой новый уровень технической сложности, связанный с северокорейскими хакерскими группами, которые постоянно совершенствуют свой арсенал для улучшения скрытности и функциональности. Это также иллюстрирует сложные методы, используемые для затруднения обнаружения и значительно усложнения отслеживания.

О кроссплатформенной направленности adversarial collective также свидетельствует тот факт, что было замечено использование поддельных ссылок на приглашения на собрания в календаре для скрытой установки вредоносного ПО на системы Apple macOS, кампания, которая была ранее задокументирована SlowMist в декабре 2023 года.

"Lazarus Group остается одним из самых продуктивных и давних продвинутых исполнителей постоянных угроз", - сказал Войтешек. "Руткит FudModule служит последним примером, представляющим один из самых сложных инструментов, имеющихся в арсенале Lazarus".

Рассматриваемая уязвимость имеет CVE-2024-21338 (оценка CVSS: 7,8), которая может позволить злоумышленнику получить СИСТЕМНЫЕ привилегии. Ранее в этом месяце Microsoft устранила ее в рамках обновлений Patch Tuesday.

"Чтобы воспользоваться этой уязвимостью, злоумышленнику сначала нужно будет войти в систему", - заявили в Microsoft. "Затем злоумышленник мог запустить специально созданное приложение, которое могло воспользоваться уязвимостью и получить контроль над уязвимой системой".

Хотя на момент выпуска обновлений не было никаких признаков активного использования CVE-2024-21338, компания Redmond в среду пересмотрела свою "Оценку возможности использования", заменив ошибку на "Эксплуатация обнаружена".

Поставщик кибербезопасности Avast, который обнаружил необычный эксплойт от администратора к ядру для этой ошибки, заявил, что примитив чтения / записи ядра, созданный путем использования уязвимости, позволил Lazarus Group "выполнять прямые манипуляции с объектами ядра в обновленной версии их руткита FudModule только для данных".

ESET и AhnLab впервые сообщили о рутките FudModule в октябре 2022 года как о способном отключить мониторинг всех решений безопасности на зараженных хостах посредством так называемой атаки "Принесите свой собственный уязвимый драйвер" (BYOVD), при которой злоумышленник использует драйвер, подверженный известной ошибке нулевого дня, для повышения привилегий.

Что делает последнюю атаку значимой, так это то, что она выходит "за рамки BYOVD, используя нулевой день в драйвере, который, как известно, уже установлен на целевой машине". Этим уязвимым драйвером является appid.sys, который имеет решающее значение для функционирования компонента Windows под названием AppLocker, который отвечает за управление приложениями.

Реальный эксплойт, разработанный Lazarus Group, предполагает использование CVE-2024-21338 в appid.sys драйвер для выполнения произвольного кода способом, который обходит все проверки безопасности и запускает руткит FudModule.

"FudModule лишь частично интегрирован в остальную экосистему вредоносных программ Lazarus, и Lazarus очень осторожно относится к использованию руткита, развертывая его только по требованию при правильных обстоятельствах", - сказал исследователь безопасности Ян Войтешек, описывая вредоносное ПО как находящееся в активной разработке.

Помимо принятия мер по обходу обнаружения путем отключения системных регистраторов, FudModule разработан для отключения определенных программ безопасности, таких как AhnLab V3 Endpoint Security, CrowdStrike Falcon, HitmanPro и Microsoft Defender Antivirus (ранее Windows Defender).

Разработка знаменует собой новый уровень технической сложности, связанный с северокорейскими хакерскими группами, которые постоянно совершенствуют свой арсенал для улучшения скрытности и функциональности. Это также иллюстрирует сложные методы, используемые для затруднения обнаружения и значительно усложнения отслеживания.

О кроссплатформенной направленности adversarial collective также свидетельствует тот факт, что было замечено использование поддельных ссылок на приглашения на собрания в календаре для скрытой установки вредоносного ПО на системы Apple macOS, кампания, которая была ранее задокументирована SlowMist в декабре 2023 года.

"Lazarus Group остается одним из самых продуктивных и давних продвинутых исполнителей постоянных угроз", - сказал Войтешек. "Руткит FudModule служит последним примером, представляющим один из самых сложных инструментов, имеющихся в арсенале Lazarus".