Участники угроз активно используют критические уязвимости в OpenMetadata, чтобы получить несанкционированный доступ к рабочим нагрузкам Kubernetes и использовать их для майнинга криптовалюты.

Это согласно данным команды Microsoft Threat Intelligence, которая заявила, что недостатки использовались с начала апреля 2024 года.

OpenMetadata - это платформа с открытым исходным кодом, которая работает как инструмент управления метаданными, предлагая унифицированное решение для обнаружения активов данных, их наблюдения и управления.

Указанные недостатки – все они обнаружены и приписаны исследователю безопасности Альваро Муньосу – перечислены ниже -

Способ работы, раскрытый Microsoft, предполагает нацеливание на открытые в Интернете рабочие нагрузки OpenMetadata, которые остались без исправлений, чтобы обеспечить выполнение кода в контейнере, на котором запущен образ OpenMetadata.

После первоначального закрепления было замечено, что субъекты угрозы проводят разведывательные действия, чтобы определить уровень их доступа к скомпрометированной среде и собрать подробную информацию о конфигурации сети и оборудования, версии операционной системы, количестве активных пользователей и переменных среды.

"Этот этап разведки часто включает обращение к общедоступному сервису", - сказали исследователи безопасности Хагай Ран Кестенберг и Йосси Вейцман.

"В этой конкретной атаке злоумышленники отправляют запросы ping в домены, которые заканчиваются на oast [.]me и oast [.] pro, которые связаны с Interactsh, инструментом с открытым исходным кодом для обнаружения внеполосных взаимодействий".

При этом идея состоит в том, чтобы проверить сетевое подключение от проникшей системы к инфраструктуре, контролируемой злоумышленником, не поднимая никаких красных флагов, тем самым давая субъектам угрозы уверенность в установлении командно-контрольной связи (C2) и развертывании дополнительных полезных нагрузок.

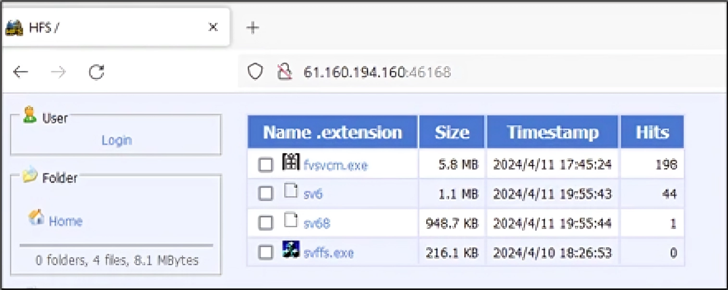

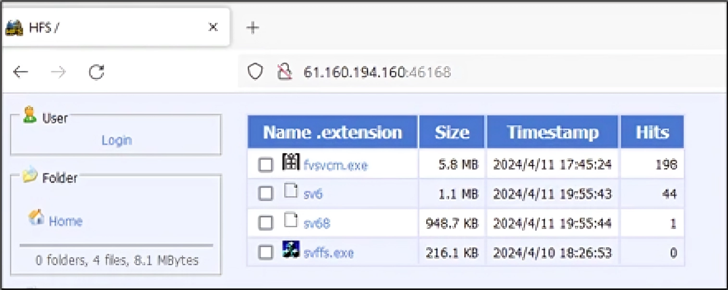

Конечной целью атак является извлечение и развертывание вредоносного ПО для майнинга криптовалют под управлением Windows или Linux с удаленного сервера, расположенного в Китае, в зависимости от операционной системы.

После запуска майнера первоначальная полезная нагрузка удаляется из рабочей нагрузки, и злоумышленники запускают обратную оболочку для своего удаленного сервера с помощью инструмента Netcat, что позволяет им управлять системой. Постоянство достигается за счет настройки заданий cron на запуск вредоносного кода с заранее определенными интервалами.

Интересно, что злоумышленник также оставляет личную записку, в которой говорится, что он беден и что ему нужны деньги, чтобы купить машину и апартаменты. "Я не хочу делать ничего незаконного", - говорится в записке.

Пользователям OpenMetadata рекомендуется перейти на надежные методы аутентификации, избегать использования учетных данных по умолчанию и обновлять свои изображения до последней версии.

"Эта атака служит ценным напоминанием о том, почему так важно сохранять совместимость и запускать полностью исправленные рабочие нагрузки в контейнерных средах", - сказали исследователи.

Разработка происходит из-за того, что общедоступные серверы Redis, на которых отключена функция аутентификации или есть неисправленные недостатки, нацелены на установку полезных нагрузок Metasploit Meterpreter для последующей эксплуатации.

"При установке Metasploit субъект угрозы может взять под контроль зараженную систему, а также доминировать во внутренней сети организации, используя различные функции, предлагаемые вредоносным ПО", - сказал Центр анализа безопасности AhnLab (ASEC).

Это также следует из отчета WithSecure, в котором подробно описывается, как можно злоупотреблять разрешениями на поиск в каталогах Docker для повышения привилегий. Стоит отметить, что проблема (CVE-2021-41091, оценка CVSS: 6.3) была ранее отмечена CyberArk в феврале 2022 года и устранена Docker в версии 20.10.9.

"Установка бита с возможностью поиска для других пользователей в / var / lib / docker / и дочерних каталогах может позволить злоумышленнику с низкими привилегиями получить доступ к файловым системам различных контейнеров", - сказал WithSecure.

Это согласно данным команды Microsoft Threat Intelligence, которая заявила, что недостатки использовались с начала апреля 2024 года.

OpenMetadata - это платформа с открытым исходным кодом, которая работает как инструмент управления метаданными, предлагая унифицированное решение для обнаружения активов данных, их наблюдения и управления.

Указанные недостатки – все они обнаружены и приписаны исследователю безопасности Альваро Муньосу – перечислены ниже -

- CVE-2024-28847 (Оценка CVSS: 8,8) - Уязвимость при внедрении языка Spring Expression Language (SpEL) в PUT / api / v1 / events / subscriptions (исправлена в версии 1.2.4)

- CVE-2024-28848 (Оценка CVSS: 8,8) - Уязвимость при внедрении SpEL в GET /api / v1/policies/validation/condition /<expr> (исправлено в версии 1.2.4)

- CVE-2024-28253 (Оценка CVSS: 8,8) - Уязвимость при внедрении SpEL в PUT / api / v1 / policies (исправлена в версии 1.3.1)

- CVE-2024-28254 (Оценка CVSS: 8,8) - Уязвимость при внедрении SpEL в GET /api / v1/events / subscriptions / validation /condition /<expr> (исправлено в версии 1.2.4)

- CVE-2024-28255 (оценка CVSS: 9,8) - Уязвимость обхода аутентификации (исправлена в версии 1.2.4)

Способ работы, раскрытый Microsoft, предполагает нацеливание на открытые в Интернете рабочие нагрузки OpenMetadata, которые остались без исправлений, чтобы обеспечить выполнение кода в контейнере, на котором запущен образ OpenMetadata.

После первоначального закрепления было замечено, что субъекты угрозы проводят разведывательные действия, чтобы определить уровень их доступа к скомпрометированной среде и собрать подробную информацию о конфигурации сети и оборудования, версии операционной системы, количестве активных пользователей и переменных среды.

"Этот этап разведки часто включает обращение к общедоступному сервису", - сказали исследователи безопасности Хагай Ран Кестенберг и Йосси Вейцман.

"В этой конкретной атаке злоумышленники отправляют запросы ping в домены, которые заканчиваются на oast [.]me и oast [.] pro, которые связаны с Interactsh, инструментом с открытым исходным кодом для обнаружения внеполосных взаимодействий".

При этом идея состоит в том, чтобы проверить сетевое подключение от проникшей системы к инфраструктуре, контролируемой злоумышленником, не поднимая никаких красных флагов, тем самым давая субъектам угрозы уверенность в установлении командно-контрольной связи (C2) и развертывании дополнительных полезных нагрузок.

Конечной целью атак является извлечение и развертывание вредоносного ПО для майнинга криптовалют под управлением Windows или Linux с удаленного сервера, расположенного в Китае, в зависимости от операционной системы.

После запуска майнера первоначальная полезная нагрузка удаляется из рабочей нагрузки, и злоумышленники запускают обратную оболочку для своего удаленного сервера с помощью инструмента Netcat, что позволяет им управлять системой. Постоянство достигается за счет настройки заданий cron на запуск вредоносного кода с заранее определенными интервалами.

Интересно, что злоумышленник также оставляет личную записку, в которой говорится, что он беден и что ему нужны деньги, чтобы купить машину и апартаменты. "Я не хочу делать ничего незаконного", - говорится в записке.

Пользователям OpenMetadata рекомендуется перейти на надежные методы аутентификации, избегать использования учетных данных по умолчанию и обновлять свои изображения до последней версии.

"Эта атака служит ценным напоминанием о том, почему так важно сохранять совместимость и запускать полностью исправленные рабочие нагрузки в контейнерных средах", - сказали исследователи.

Разработка происходит из-за того, что общедоступные серверы Redis, на которых отключена функция аутентификации или есть неисправленные недостатки, нацелены на установку полезных нагрузок Metasploit Meterpreter для последующей эксплуатации.

"При установке Metasploit субъект угрозы может взять под контроль зараженную систему, а также доминировать во внутренней сети организации, используя различные функции, предлагаемые вредоносным ПО", - сказал Центр анализа безопасности AhnLab (ASEC).

Это также следует из отчета WithSecure, в котором подробно описывается, как можно злоупотреблять разрешениями на поиск в каталогах Docker для повышения привилегий. Стоит отметить, что проблема (CVE-2021-41091, оценка CVSS: 6.3) была ранее отмечена CyberArk в феврале 2022 года и устранена Docker в версии 20.10.9.

"Установка бита с возможностью поиска для других пользователей в / var / lib / docker / и дочерних каталогах может позволить злоумышленнику с низкими привилегиями получить доступ к файловым системам различных контейнеров", - сказал WithSecure.