Вредоносное ПО ботнета под названием Ebury, по оценкам, скомпрометировало 400 000 серверов Linux с 2009 года, из которых более 100 000 все еще были скомпрометированы по состоянию на конец 2023 года.

Выводы сделаны словацкой фирмой ESET по кибербезопасности, которая охарактеризовала это как одну из самых передовых кампаний по вредоносному ПО на стороне сервера с целью получения финансовой выгоды.

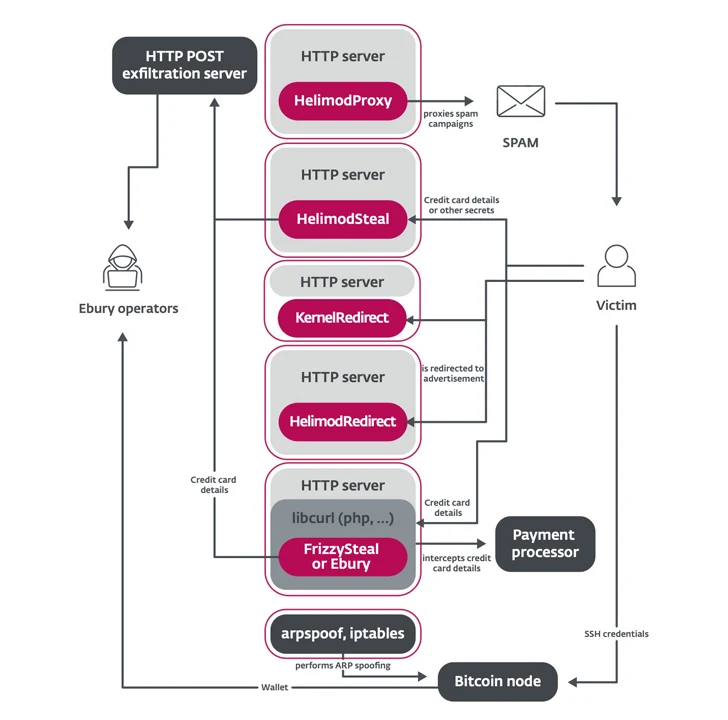

"Участники Ebury занимались монетизацией [...], включая распространение спама, перенаправление веб-трафика и кражу учетных данных", - сказал исследователь безопасности Марк-Этьен М. Левейе в ходе глубокого анализа.

"Операторы также участвуют в кражах криптовалюты с помощью AitM и краже кредитных карт посредством перехвата сетевого трафика, широко известного как веб-скимминг на стороне сервера".

Впервые информация о Ebury была задокументирована более десяти лет назад в рамках кампании под кодовым названием Operation Windigo, которая предназначалась для развертывания вредоносного ПО на серверах Linux наряду с другими бэкдорами и скриптами, такими как Cdorked и Calfbot, для перенаправления веб-трафика и рассылки спама соответственно.

Впоследствии, в августе 2017 года, гражданин России по имени Максим Сенах был приговорен к почти четырем годам тюремного заключения в США за его роль в разработке и обслуживании вредоносного ПО botnet.

"Сенах и его сообщники использовали ботнет Ebury для генерации и перенаправления интернет-трафика в рамках различных схем мошенничества с кликами и спамом по электронной почте, которые обманным путем приносили миллионы долларов дохода", - заявило в то время Министерство юстиции США.

"В рамках своего заявления Сенах признал, что поддерживал преступное предприятие, создавая учетные записи у регистраторов доменов, которые помогали развивать инфраструктуру ботнета Ebury, и лично получал прибыль от трафика, генерируемого ботнетом Ebury".

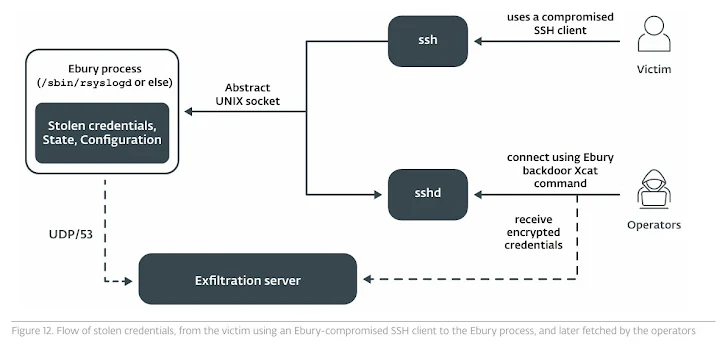

Расследование ESET выявило различные подходы, которые злоумышленники используют для доставки Ebury, включая такие методы, как кража учетных данных SSH, фальсификация учетных данных, проникновение в инфраструктуру хостинг-провайдера, использование недостатков в веб-панели управления (например, CVE-2021-45467) и атаки SSH "злоумышленник посередине" (AitM).

Также было замечено, что субъекты угрозы используют поддельные или украденные учетные данные, чтобы замести свои следы, не говоря уже о компрометации инфраструктуры, используемой другими злоумышленниками с помощью вредоносного ПО для достижения своих целей и запутывания попыток установления авторства.

"Примером может служить компрометация серверов, ответственных за сбор данных Vidar Stealer", - заявили в ESET. "Злоумышленники Ebury использовали украденные идентификационные данные, полученные через Vidar Stealer, для аренды серверной инфраструктуры и в своей деятельности, направляя правоохранительные органы в неверном направлении".

В другом случае, говорят, что Ebury использовалась для взлома одной из систем автора Mirai botnet и кражи кода задолго до того, как он был обнародован.

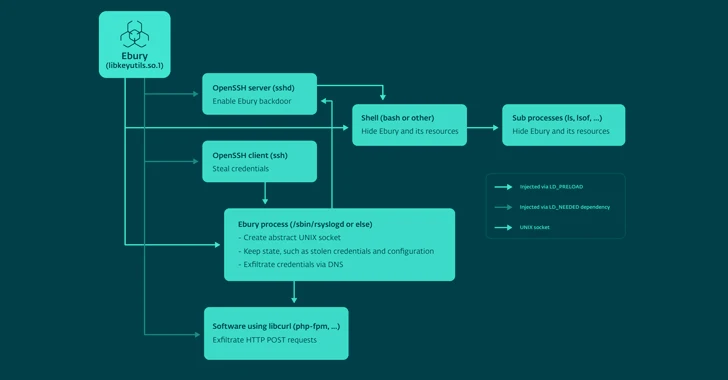

Вредоносное ПО действует как бэкдор внутри демона OpenSSH и средство кражи учетных данных, предлагая злоумышленникам возможность развертывать дополнительные полезные нагрузки, такие как HelimodSteal, HelimodRedirect и HelimodProxy, и расширять свое присутствие в скомпрометированной сети. Последняя известная на сегодняшний день версия Ebury - 1.8.2.

Обновленные артефакты Ebury внедряют новые методы обфускации, алгоритм генерации домена (DGA) и лучше скрывают свое присутствие, функционируя как пользовательский руткит при внедрении внутрь оболочки сеансов SSH.

"Эти инструменты преследуют общую цель монетизации с помощью различных методов серверов, которые они взломали", - заявили в ESET. "Способы монетизации серверов варьируются от кражи информации о кредитных картах и криптовалюте до перенаправления трафика, рассылки спама и кражи учетных данных".

HelimodSteal, HelimodRedirect и HelimodProxy - это модули HTTP-сервера Apache, используемые для перехвата HTTP POST-запросов, отправляемых на веб-сервер, перенаправления HTTP-запросов на рекламу и прокси-трафика для рассылки спама. Еще одним новым используемым инструментом является модуль ядра под названием KernelRedirect, который реализует перехват Netfilter для изменения HTTP-трафика для выполнения перенаправления.

Также используется программное обеспечение для скрытия и пропускания вредоносного трафика через брандмауэр, а также скрипты Perl для проведения крупномасштабных AitM-атак в центрах обработки данных хостинг-провайдеров с целью взлома ценных объектов и кражи криптовалюты с кошельков, размещенных на этих серверах.

Считается, что в период с февраля 2022 по май 2023 года таким образом были атакованы около 200 серверов в более чем 75 сетях в 34 разных странах.

HelimodSteal также предназначена для сбора данных кредитной карты, отправленных жертвой в интернет-магазин, фактически являясь серверным веб-скиммером для извлечения информации, полученной зараженным сервером.

В альтернативной цепочке событий финансовые данные могут быть получены с помощью Ebury или FrizzySteal, вредоносной разделяемой библиотеки, которая внедряется в libcurl и может передавать запросы, отправленные взломанным сервером, на внешние HTTP-серверы, такие как платежный процессор.

"Поскольку оба работают внутри веб-сервера или приложения, сквозное шифрование (HTTPS) не может защитить от этой угрозы", - отметили в ESET.

"Доступ к серверам, используемым для совместного хостинга, предоставляет им доступ к большому количеству незашифрованного веб-трафика, который они используют для скрытого перенаправления или сбора сведений, представленных в онлайн-формах".