Плохо защищенные серверы Microsoft SQL (MS SQL) подвергаются атакам в регионах США, Европейского Союза и Латинской Америки (LATAM) в рамках продолжающейся финансово мотивированной кампании по получению первоначального доступа.

"Проанализированная кампания угроз, похоже, заканчивается одним из двух способов: либо продажей "доступа" к скомпрометированному хосту, либо окончательной доставкой полезных программ-вымогателей", - заявили исследователи Securonix Ден Юзвик, Тим Пек и Олег Колесников в техническом отчете, которым поделились с Hacker News.

Кампания, связанная с субъектами турецкого происхождения, получила кодовое название RE#TURGENCE от фирмы по кибербезопасности.

Первоначальный доступ к серверам влечет за собой проведение атак методом перебора с последующим использованием опции конфигурации xp_cmdshell для запуска команд командной строки на скомпрометированном хосте. Эта деятельность отражает предыдущую кампанию, получившую название DB #JAMMER, о которой стало известно в сентябре 2023 года.

Этот этап открывает путь для извлечения сценария PowerShell с удаленного сервера, который отвечает за получение скрытой полезной нагрузки Cobalt Strike beacon.

Затем инструментарий для последующей эксплуатации используется для загрузки приложения удаленного рабочего стола AnyDesk с подключенного общего сетевого ресурса для доступа к компьютеру и загрузки дополнительных инструментов, таких как Mimikatz для сбора учетных данных и Advanced Port Scanner для проведения разведки.

Боковое перемещение осуществляется с помощью законной утилиты системного администрирования под названием PsExec, которая может выполнять программы на удаленных хостах Windows.

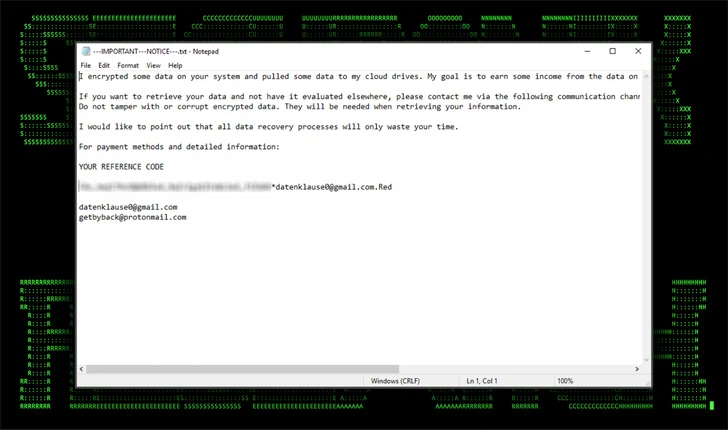

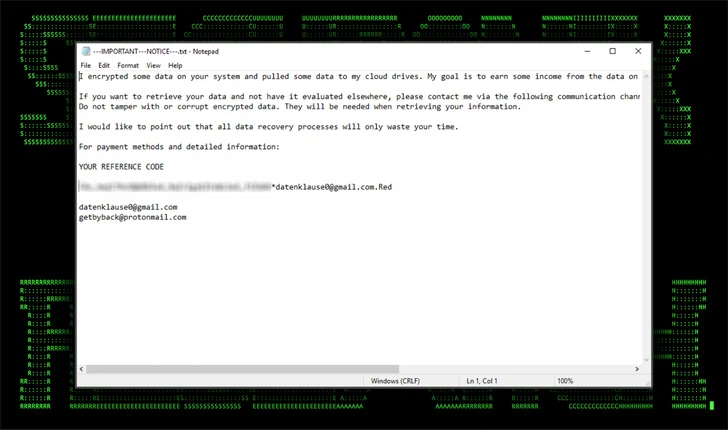

Эта цепочка атак, в конечном счете, завершается внедрением Mimic ransomware, вариант которого также использовался в кампании DB #JAMMER.

“Показатели, а также вредоносные TTP, используемые в двух кампаниях, совершенно разные, поэтому существует очень высокая вероятность того, что это две несопоставимые кампании”, - сказал Колесников The Hacker News.

“Более конкретно, хотя первоначальные методы проникновения схожи, DB # JAMMER был немного более сложным и использовал туннелирование. ВТОРЖЕНИЕ носит более целенаправленный характер и, как правило, использует законные инструменты и удаленный мониторинг и управление, такие как AnyDesk, в попытке слиться с обычной деятельностью.”

Securonix заявила, что обнаружила ошибку в операционной безопасности (OPSEC), допущенную участниками угрозы, которая позволяла ей отслеживать активность буфера обмена благодаря тому факту, что в AnyDesk была включена функция совместного использования буфера обмена.

Это позволило установить их турецкое происхождение и их онлайн-псевдоним atseverse, который также соответствует профилю в Steam и турецкому хакерскому форуму под названием SpyHack.

"Всегда воздерживайтесь от прямого подключения критически важных серверов к Интернету", - предупредили исследователи. "В случае СБОЯ злоумышленники смогли напрямую проникнуть на сервер из-за пределов основной сети".

"Проанализированная кампания угроз, похоже, заканчивается одним из двух способов: либо продажей "доступа" к скомпрометированному хосту, либо окончательной доставкой полезных программ-вымогателей", - заявили исследователи Securonix Ден Юзвик, Тим Пек и Олег Колесников в техническом отчете, которым поделились с Hacker News.

Кампания, связанная с субъектами турецкого происхождения, получила кодовое название RE#TURGENCE от фирмы по кибербезопасности.

Первоначальный доступ к серверам влечет за собой проведение атак методом перебора с последующим использованием опции конфигурации xp_cmdshell для запуска команд командной строки на скомпрометированном хосте. Эта деятельность отражает предыдущую кампанию, получившую название DB #JAMMER, о которой стало известно в сентябре 2023 года.

Этот этап открывает путь для извлечения сценария PowerShell с удаленного сервера, который отвечает за получение скрытой полезной нагрузки Cobalt Strike beacon.

Затем инструментарий для последующей эксплуатации используется для загрузки приложения удаленного рабочего стола AnyDesk с подключенного общего сетевого ресурса для доступа к компьютеру и загрузки дополнительных инструментов, таких как Mimikatz для сбора учетных данных и Advanced Port Scanner для проведения разведки.

Боковое перемещение осуществляется с помощью законной утилиты системного администрирования под названием PsExec, которая может выполнять программы на удаленных хостах Windows.

Эта цепочка атак, в конечном счете, завершается внедрением Mimic ransomware, вариант которого также использовался в кампании DB #JAMMER.

“Показатели, а также вредоносные TTP, используемые в двух кампаниях, совершенно разные, поэтому существует очень высокая вероятность того, что это две несопоставимые кампании”, - сказал Колесников The Hacker News.

“Более конкретно, хотя первоначальные методы проникновения схожи, DB # JAMMER был немного более сложным и использовал туннелирование. ВТОРЖЕНИЕ носит более целенаправленный характер и, как правило, использует законные инструменты и удаленный мониторинг и управление, такие как AnyDesk, в попытке слиться с обычной деятельностью.”

Securonix заявила, что обнаружила ошибку в операционной безопасности (OPSEC), допущенную участниками угрозы, которая позволяла ей отслеживать активность буфера обмена благодаря тому факту, что в AnyDesk была включена функция совместного использования буфера обмена.

Это позволило установить их турецкое происхождение и их онлайн-псевдоним atseverse, который также соответствует профилю в Steam и турецкому хакерскому форуму под названием SpyHack.

"Всегда воздерживайтесь от прямого подключения критически важных серверов к Интернету", - предупредили исследователи. "В случае СБОЯ злоумышленники смогли напрямую проникнуть на сервер из-за пределов основной сети".