Банковский троянец Android, известный как Anatsa, расширил сферу своей деятельности, включив Словакию, Словению и Чехию в рамках новой кампании, намеченной на ноябрь 2023 года.

"Некоторые из дропперов в кампании успешно использовали службу специальных возможностей, несмотря на улучшенные механизмы обнаружения и защиты Google Play", - говорится в отчете ThreatFabric, опубликованном в Hacker News.

"Все дропперы в этой кампании продемонстрировали способность обходить ограниченные настройки службы специальных возможностей в Android 13". В общей сложности в кампании участвуют пять дропперов с общим количеством установок более 100 000.

Известно, что Anatsa, также известная под названиями TeaBot и Toddler, распространяется в Google Play Store под видом, казалось бы, безобидных приложений. Эти приложения, называемые дропперами, облегчают установку вредоносного ПО, обходя меры безопасности, введенные Google, которые направлены на предоставление конфиденциальных разрешений.

В июне 2023 года голландская компания по безопасности мобильных устройств раскрыла кампанию Anatsa, нацеленную на банковских клиентов в США, Великобритании, Германии, Австрии и Швейцарии, по крайней мере, с марта 2023 года с использованием приложений dropper, которые в совокупности были загружены более 30 000 раз в Play Store.

Anatsa оснащен возможностями для получения полного контроля над зараженными устройствами и выполнения действий от имени жертвы. Он также может красть учетные данные для инициирования мошеннических транзакций.

Последняя итерация, наблюдавшаяся в ноябре 2023 года, не отличается тем, что один из дропперов выдавал себя за приложение для очистки телефона под названием "Phone Cleaner - File Explorer" (название пакета "com.volabs.androidcleaner") и использовал технику, называемую управлением версиями, для внедрения своего вредоносного поведения.

Хотя приложение больше недоступно для загрузки из официального магазина для Android, его по-прежнему можно загрузить из других сомнительных сторонних источников.

Согласно статистике, доступной на платформе App intelligence AppBrain, приложение, по оценкам, было загружено около 12 000 раз за время его доступности в Google Play Store с 13 по 27 ноября, когда оно не было опубликовано.

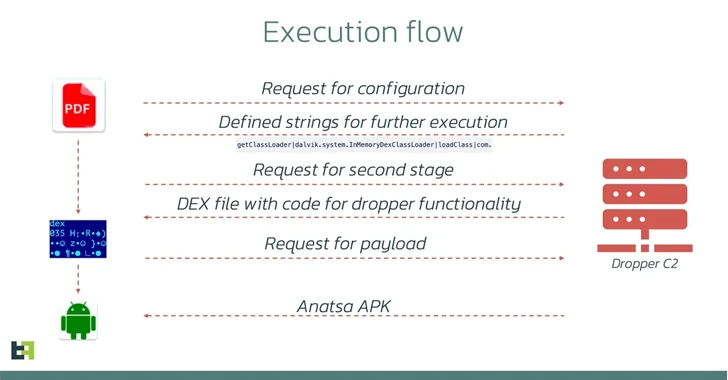

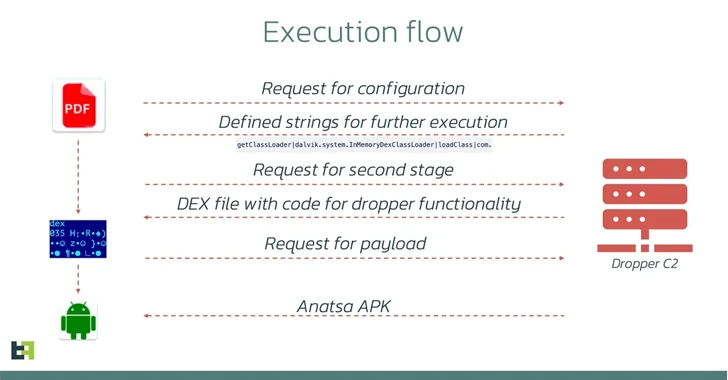

"Изначально приложение казалось безвредным, в нем отсутствовал вредоносный код, а его служба доступности не занималась какими-либо вредоносными действиями", - заявили исследователи ThreatFabric.

"Однако через неделю после его выпуска обновление содержало вредоносный код. Это обновление изменило функциональность AccessibilityService, позволив ему выполнять вредоносные действия, такие как автоматическое нажатие кнопок после получения конфигурации с сервера [command-and-control]."

Примечательно, что dropper использует службу специальных возможностей специально для устройств Samsung, что позволяет предположить, что в какой-то момент он был разработан исключительно для мобильных телефонов компании, хотя было установлено, что другие dropper, использованные в кампании, не зависят от производителя.

Дропперы также способны обходить ограниченные настройки Android 13, имитируя процесс, используемый торговыми площадками для установки новых приложений, без отключения доступа к функциям службы специальных возможностей, как ранее наблюдалось в случае с такими сервисами-дропперами, как SecuriDropper.

"Эти субъекты предпочитают концентрированные атаки на определенные регионы, а не глобальное распространение, периодически меняя свое внимание", - говорится в сообщении ThreatFabric. "Такой целенаправленный подход позволяет им сконцентрироваться на ограниченном числе финансовых организаций, что приводит к большому количеству случаев мошенничества за короткое время".

Разработка происходит после того, как Fortinet FortiGuard Labs подробно описала еще одну кампанию, которая распространяет троянец SpyNote удаленного доступа, имитируя законный сингапурский сервис криптовалютных кошельков, известный как imToken, для замены адресов кошельков назначения на адреса, контролируемые участниками, и проведения незаконных переводов активов.

"Как и большинство современных вредоносных программ для Android, это вредоносное ПО злоупотребляет API специальных возможностей", - сказал исследователь безопасности Аксель Апврилле. "Этот шпионский пример использует Accessibility API для таргетинга на известные криптовалютные кошельки".

"Некоторые из дропперов в кампании успешно использовали службу специальных возможностей, несмотря на улучшенные механизмы обнаружения и защиты Google Play", - говорится в отчете ThreatFabric, опубликованном в Hacker News.

"Все дропперы в этой кампании продемонстрировали способность обходить ограниченные настройки службы специальных возможностей в Android 13". В общей сложности в кампании участвуют пять дропперов с общим количеством установок более 100 000.

Известно, что Anatsa, также известная под названиями TeaBot и Toddler, распространяется в Google Play Store под видом, казалось бы, безобидных приложений. Эти приложения, называемые дропперами, облегчают установку вредоносного ПО, обходя меры безопасности, введенные Google, которые направлены на предоставление конфиденциальных разрешений.

В июне 2023 года голландская компания по безопасности мобильных устройств раскрыла кампанию Anatsa, нацеленную на банковских клиентов в США, Великобритании, Германии, Австрии и Швейцарии, по крайней мере, с марта 2023 года с использованием приложений dropper, которые в совокупности были загружены более 30 000 раз в Play Store.

Anatsa оснащен возможностями для получения полного контроля над зараженными устройствами и выполнения действий от имени жертвы. Он также может красть учетные данные для инициирования мошеннических транзакций.

Последняя итерация, наблюдавшаяся в ноябре 2023 года, не отличается тем, что один из дропперов выдавал себя за приложение для очистки телефона под названием "Phone Cleaner - File Explorer" (название пакета "com.volabs.androidcleaner") и использовал технику, называемую управлением версиями, для внедрения своего вредоносного поведения.

Хотя приложение больше недоступно для загрузки из официального магазина для Android, его по-прежнему можно загрузить из других сомнительных сторонних источников.

Согласно статистике, доступной на платформе App intelligence AppBrain, приложение, по оценкам, было загружено около 12 000 раз за время его доступности в Google Play Store с 13 по 27 ноября, когда оно не было опубликовано.

"Изначально приложение казалось безвредным, в нем отсутствовал вредоносный код, а его служба доступности не занималась какими-либо вредоносными действиями", - заявили исследователи ThreatFabric.

"Однако через неделю после его выпуска обновление содержало вредоносный код. Это обновление изменило функциональность AccessibilityService, позволив ему выполнять вредоносные действия, такие как автоматическое нажатие кнопок после получения конфигурации с сервера [command-and-control]."

Примечательно, что dropper использует службу специальных возможностей специально для устройств Samsung, что позволяет предположить, что в какой-то момент он был разработан исключительно для мобильных телефонов компании, хотя было установлено, что другие dropper, использованные в кампании, не зависят от производителя.

Дропперы также способны обходить ограниченные настройки Android 13, имитируя процесс, используемый торговыми площадками для установки новых приложений, без отключения доступа к функциям службы специальных возможностей, как ранее наблюдалось в случае с такими сервисами-дропперами, как SecuriDropper.

"Эти субъекты предпочитают концентрированные атаки на определенные регионы, а не глобальное распространение, периодически меняя свое внимание", - говорится в сообщении ThreatFabric. "Такой целенаправленный подход позволяет им сконцентрироваться на ограниченном числе финансовых организаций, что приводит к большому количеству случаев мошенничества за короткое время".

Разработка происходит после того, как Fortinet FortiGuard Labs подробно описала еще одну кампанию, которая распространяет троянец SpyNote удаленного доступа, имитируя законный сингапурский сервис криптовалютных кошельков, известный как imToken, для замены адресов кошельков назначения на адреса, контролируемые участниками, и проведения незаконных переводов активов.

"Как и большинство современных вредоносных программ для Android, это вредоносное ПО злоупотребляет API специальных возможностей", - сказал исследователь безопасности Аксель Апврилле. "Этот шпионский пример использует Accessibility API для таргетинга на известные криптовалютные кошельки".