Содержание статьи

Что такое вредоносное ПО

Вредоносное ПО - это вредоносное ПО, которое злоумышленники отправляют для заражения отдельных компьютеров или всей сети организации. Он использует уязвимости целевой системы, такие как ошибка в законном программном обеспечении (например, в браузере или подключаемом модуле веб-приложения), которое может быть взломано.

Проникновение вредоносного ПО может быть катастрофическим - последствия включают кражу данных, вымогательство или повреждение сетевых систем.

Распространенные типы вредоносных программ

Существует множество типов вредоносных программ, каждое из которых имеет свою область применения и направленность. Семь наиболее распространенных вариантов:

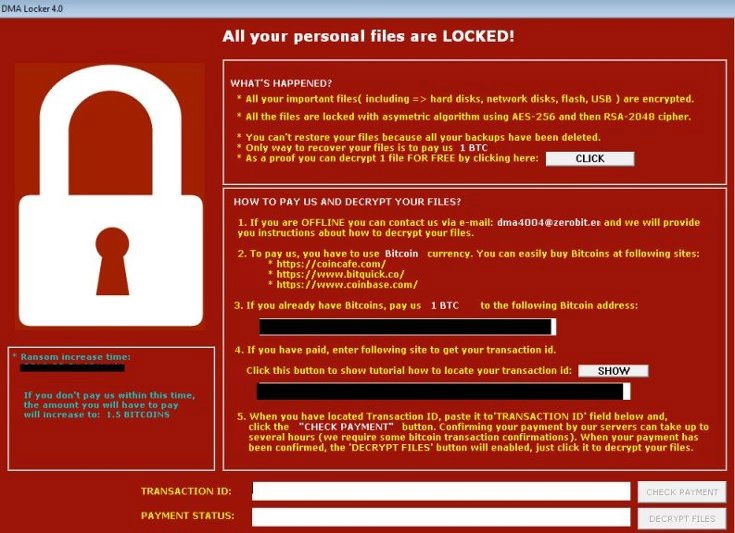

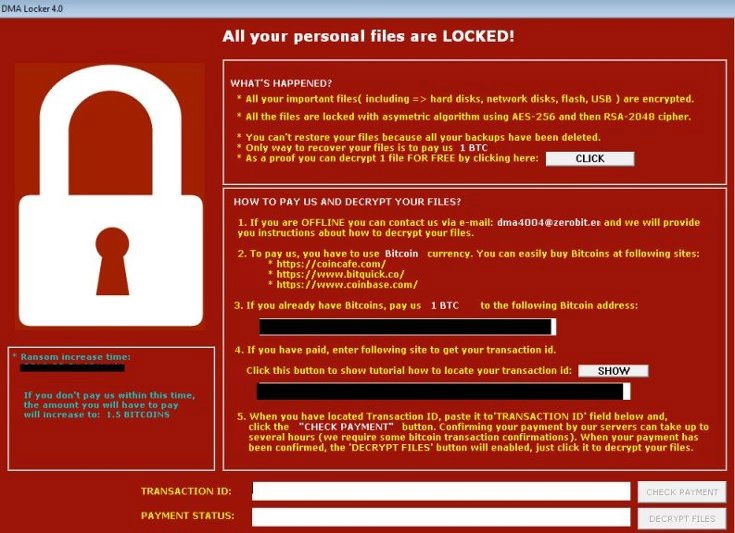

Программа-вымогатель. После установки эта вредоносная программа шифрует файлы на компьютере и / или в расширенной сети. Всплывающее окно информирует пользователя о том, что до тех пор, пока не будет уплачен выкуп, его файлы останутся зашифрованными.

Программа-вымогатель DMA Locker используется для взлома ПК с Windows

Программа-вымогатель обычно приходит в виде вложения к электронному письму или непреднамеренно загружается с вредоносного веб-сайта.

Недавно появилась новая бизнес-модель под названием «программа- вымогатель как услуга» (RaaS). Используя его, хакеры-любители (также известные как «скрипт-кидди») лицензируют существующее вредоносное ПО для выполнения атаки RaaS. В случае успеха часть выкупа переходит к автору вредоносного ПО.

Черви. Первоначально они были разработаны для заражения компьютера, его клонирования, а затем заражения дополнительных компьютеров через другой носитель, например электронную почту.

Злоумышленники используют червей для создания бот-сетей из большого количества скомпрометированных подключенных устройств (например, мобильных телефонов или ПК). Такие устройства известны как «зомби», потому что их владельцы не обращают внимания на заражение и что их системы используются в рамках гораздо более масштабной атаки, такой как распределенный отказ в обслуживании (DDoS).

Примеры червей:

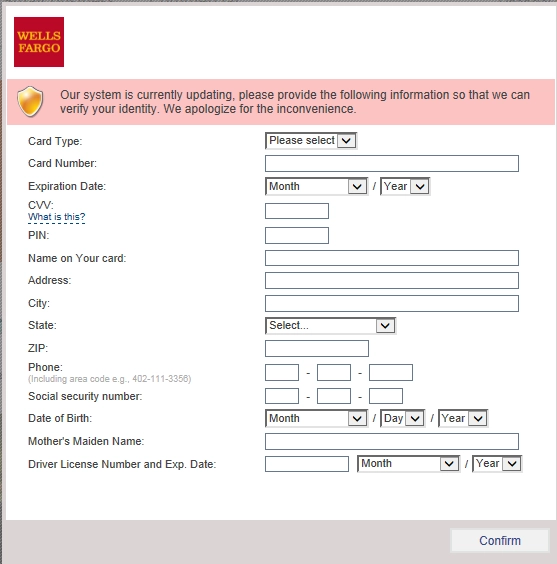

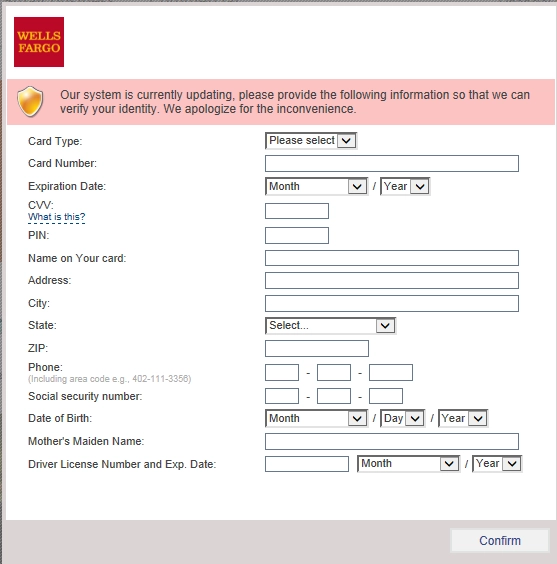

Банковский сектор - излюбленная цель атак троянских программ. Например, вредоносная программа Tiny Banker Trojan (Tinba), запускаемая с помощью набора эксплойтов Rig. Для установки сначала обнаруживается уязвимость программного обеспечения на целевом компьютере. Затем он накладывает поддельный экран с запросом личной информации, включая данные кредитной карты, всякий раз, когда пользователь системы посещает сайт банка (см. Ниже).

Троян Tiny Banker используется для обмана пользователей Wells Fargo с целью раскрытия конфиденциальной информации.

Руткиты - это подготовленное, настраиваемое программное обеспечение. Они предоставляют доступ к конфиденциальным частям приложения, позволяют выполнять файлы и даже могут изменять конфигурацию системы.

Обычно развертывание осуществляется посредством атаки социальной инженерии (например, фишинга), приводящей к краже учетных данных пользователя для входа в систему, - его установка получает доступ к сети. Затем руткит может подорвать любое антивирусное программное обеспечение, которое в противном случае могло бы его обнаружить, давая злоумышленнику свободу установки дополнительных вредоносных программ.

Примеры руткитов включают Flame, используемые в кибершпионажных атаках для кражи снимков экрана, записи нажатий клавиш и мониторинга сетевого трафика. В первую очередь он использовался для остановки производства иранских нефтеперерабатывающих заводов в 2012 году.

Бэкдоры - бэкдор отменяет обычную аутентификацию, необходимую для доступа к системе, например, через веб-сервер или базу данных. Часто его установка является частью целенаправленного штурма; после исследования жертвы используется социальная инженерия для кражи учетных данных и получения доступа к приложению.

Бэкдоры избегают обнаружения и используются для создания центра управления. Это позволяет злоумышленнику удаленно обновлять вредоносное ПО и запускать системные команды.

Бэкдоры используются для многих злонамеренных действий, включая кражу данных, атаки типа «отказ в обслуживании» и заражение компьютеров посетителей. Это также начальный шаг при выполнении атак с расширенной постоянной угрозой (APT).

Бэкдоры недавно были обнаружены в ряде устройств Интернета вещей (IoT), таких как камеры безопасности Wi-Fi, используемые организациями. После взлома IoT-устройства и превращения его в бэкдор оно фактически предоставляет шлюз в эту сеть.

Рекламное ПО - один из самых ранних типов вредоносного ПО, рекламное ПО возникло еще во времена бесплатного ПО. Программное обеспечение было бесплатным, но включало всплывающую рекламу, которая появлялась всякий раз, когда вы его использовали. Это раздражало, но не было злом.

Сегодня ваша система может быть заражена при посещении скомпрометированного веб-сайта, где ее рекламное ПО с вредоносным ПО, использующее уязвимость браузера, устанавливает себя.

Шпионское ПО - этот вариант вредоносного ПО собирает личные данные и отправляет их третьим лицам без вашего ведома и согласия.

Крайне опасным типом шпионского ПО является клавиатурный шпион. После установки он отслеживает ввод с клавиатуры и отправляет данные, включая учетные данные для входа, злоумышленнику.

Обнаружение и удаление вредоносных программ

У Imperva есть ряд сервисов, которые предотвращают установку вредоносных программ и устраняют существующие инфекции на серверах веб-приложений.

- Что такое вредоносное ПО

- Распространенные типы вредоносных программ

- Обнаружение и удаление вредоносных программ

Что такое вредоносное ПО

Вредоносное ПО - это вредоносное ПО, которое злоумышленники отправляют для заражения отдельных компьютеров или всей сети организации. Он использует уязвимости целевой системы, такие как ошибка в законном программном обеспечении (например, в браузере или подключаемом модуле веб-приложения), которое может быть взломано.

Проникновение вредоносного ПО может быть катастрофическим - последствия включают кражу данных, вымогательство или повреждение сетевых систем.

Распространенные типы вредоносных программ

Существует множество типов вредоносных программ, каждое из которых имеет свою область применения и направленность. Семь наиболее распространенных вариантов:

Программа-вымогатель. После установки эта вредоносная программа шифрует файлы на компьютере и / или в расширенной сети. Всплывающее окно информирует пользователя о том, что до тех пор, пока не будет уплачен выкуп, его файлы останутся зашифрованными.

Программа-вымогатель DMA Locker используется для взлома ПК с Windows

Программа-вымогатель обычно приходит в виде вложения к электронному письму или непреднамеренно загружается с вредоносного веб-сайта.

Недавно появилась новая бизнес-модель под названием «программа- вымогатель как услуга» (RaaS). Используя его, хакеры-любители (также известные как «скрипт-кидди») лицензируют существующее вредоносное ПО для выполнения атаки RaaS. В случае успеха часть выкупа переходит к автору вредоносного ПО.

Черви. Первоначально они были разработаны для заражения компьютера, его клонирования, а затем заражения дополнительных компьютеров через другой носитель, например электронную почту.

Злоумышленники используют червей для создания бот-сетей из большого количества скомпрометированных подключенных устройств (например, мобильных телефонов или ПК). Такие устройства известны как «зомби», потому что их владельцы не обращают внимания на заражение и что их системы используются в рамках гораздо более масштабной атаки, такой как распределенный отказ в обслуживании (DDoS).

Примеры червей:

- NgrBot - этот червь распространяется через чат-мессенджеры и сайты социальных сетей. Злоумышленники используют социальную инженерию для поощрения загрузки вредоносного ПО, которое после установки превращает компьютер пользователя в зомби, участвующего в массовом ботнете. Он также предотвращает обновление зараженных систем и может украсть учетные данные для входа и другую конфиденциальную информацию.

- ILOVEYOU - это было развернуто с помощью атаки социальной инженерии, которая побуждала людей открывать вложение электронной почты, содержащее червя, через соблазн возможного любовного интереса. Запускается сценарий Visual Basic, который затем перезаписывает файлы различных типов. Червь заразил около 45 миллионов компьютеров.

Банковский сектор - излюбленная цель атак троянских программ. Например, вредоносная программа Tiny Banker Trojan (Tinba), запускаемая с помощью набора эксплойтов Rig. Для установки сначала обнаруживается уязвимость программного обеспечения на целевом компьютере. Затем он накладывает поддельный экран с запросом личной информации, включая данные кредитной карты, всякий раз, когда пользователь системы посещает сайт банка (см. Ниже).

Троян Tiny Banker используется для обмана пользователей Wells Fargo с целью раскрытия конфиденциальной информации.

Руткиты - это подготовленное, настраиваемое программное обеспечение. Они предоставляют доступ к конфиденциальным частям приложения, позволяют выполнять файлы и даже могут изменять конфигурацию системы.

Обычно развертывание осуществляется посредством атаки социальной инженерии (например, фишинга), приводящей к краже учетных данных пользователя для входа в систему, - его установка получает доступ к сети. Затем руткит может подорвать любое антивирусное программное обеспечение, которое в противном случае могло бы его обнаружить, давая злоумышленнику свободу установки дополнительных вредоносных программ.

Примеры руткитов включают Flame, используемые в кибершпионажных атаках для кражи снимков экрана, записи нажатий клавиш и мониторинга сетевого трафика. В первую очередь он использовался для остановки производства иранских нефтеперерабатывающих заводов в 2012 году.

Бэкдоры - бэкдор отменяет обычную аутентификацию, необходимую для доступа к системе, например, через веб-сервер или базу данных. Часто его установка является частью целенаправленного штурма; после исследования жертвы используется социальная инженерия для кражи учетных данных и получения доступа к приложению.

Бэкдоры избегают обнаружения и используются для создания центра управления. Это позволяет злоумышленнику удаленно обновлять вредоносное ПО и запускать системные команды.

Бэкдоры используются для многих злонамеренных действий, включая кражу данных, атаки типа «отказ в обслуживании» и заражение компьютеров посетителей. Это также начальный шаг при выполнении атак с расширенной постоянной угрозой (APT).

Бэкдоры недавно были обнаружены в ряде устройств Интернета вещей (IoT), таких как камеры безопасности Wi-Fi, используемые организациями. После взлома IoT-устройства и превращения его в бэкдор оно фактически предоставляет шлюз в эту сеть.

Рекламное ПО - один из самых ранних типов вредоносного ПО, рекламное ПО возникло еще во времена бесплатного ПО. Программное обеспечение было бесплатным, но включало всплывающую рекламу, которая появлялась всякий раз, когда вы его использовали. Это раздражало, но не было злом.

Сегодня ваша система может быть заражена при посещении скомпрометированного веб-сайта, где ее рекламное ПО с вредоносным ПО, использующее уязвимость браузера, устанавливает себя.

Шпионское ПО - этот вариант вредоносного ПО собирает личные данные и отправляет их третьим лицам без вашего ведома и согласия.

Крайне опасным типом шпионского ПО является клавиатурный шпион. После установки он отслеживает ввод с клавиатуры и отправляет данные, включая учетные данные для входа, злоумышленнику.

Обнаружение и удаление вредоносных программ

У Imperva есть ряд сервисов, которые предотвращают установку вредоносных программ и устраняют существующие инфекции на серверах веб-приложений.

- Брандмауэр веб-приложений (WAF). Развертываемый на границе вашей сети, облачный сервис Imperva, соответствующий стандарту PCI DSS, использует сигнатурный, поведенческий и репутационный анализ для блокирования всех атак путем внедрения вредоносных программ на ваши веб-сайты и веб-приложения. Imperva cloud WAF предлагается в качестве управляемой услуги и поддерживается специальной группой безопасности.

- Backdoor Protect - служба, которая перехватывает попытки связи с оболочками бэкдора на вашем веб-сервере. Отслеживая эти запросы, служба может определить наиболее сильно запутанные вредоносные программы, даже если они были установлены на вашем веб-сервере задолго до того, как вы подключили облачные службы безопасности Imperva.

- Защита входа - гибкое решение для двухфакторной аутентификации (2FA), которое не требует интеграции и может быть мгновенно развернуто на любом URL-адресе, защищенном облаком Imperva. Служба предотвращает использование злоумышленниками украденных учетных данных для получения доступа к сети и установки руткитов и бэкдоров на ваших веб-серверах.