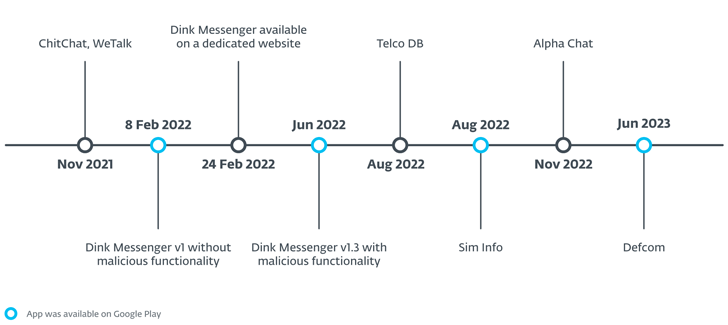

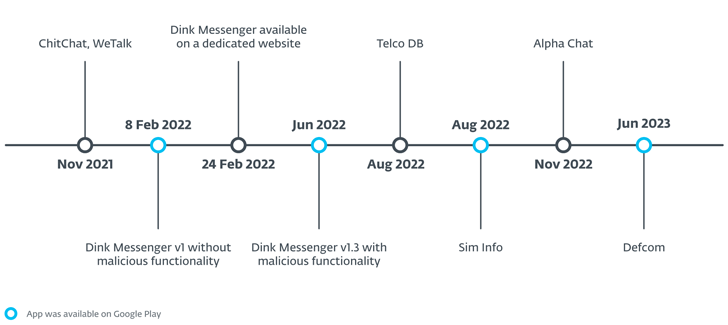

Активная кампания вредоносного ПО для Android, получившая название eXotic Visit, была нацелена в первую очередь на пользователей в Южной Азии, особенно в Индии и Пакистане, при этом вредоносное ПО распространялось через специализированные веб-сайты и Google Play Store.

Словацкая компания по кибербезопасности заявила, что активность, продолжающаяся с ноября 2021 года, не связана с каким-либо известным субъектом угрозы или группой. Она отслеживает группу, стоящую за операцией под названием Virtual Invaders.

"Загруженные приложения обеспечивают легальную функциональность, но также включают код из Android с открытым исходным кодом XploitSPY RAT", - сказал в опубликованном сегодня техническом отчете исследователь безопасности ESET Лукаш Штефанко.

Говорят, что кампания носит целенаправленный характер: количество установок приложений, доступных в Google Play, незначительно - от нуля до 45. С тех пор приложения были удалены.

Поддельные, но функциональные приложения в основном маскируются под службы обмена сообщениями, такие как Alpha Chat, ChitChat, Defcom, Dink Messenger, Signal Lite, TalkU, WeTalk, Wicker Messenger и Zaangi Chat. Сообщается, что около 380 жертв загрузили приложения и создали учетные записи, чтобы использовать их для обмена сообщениями.

Также в рамках eXotic Visit используются такие приложения, как Sim Info и Telco DB, которые утверждают, что предоставляют подробную информацию о владельцах SIM-карт простым вводом номера телефона в Пакистане. Другие приложения выдаются за службу заказа еды в Пакистане, а также за легальную индийскую больницу Specialist Hospital (сейчас переименована в Trilife Hospital).

XploitSPY, загруженный на GitHub еще в апреле 2020 года пользователем по имени RaoMK, связан с индийской компанией по разработке решений для кибербезопасности XploitWizer. Она также была описана как форк другого Android-троянца с открытым исходным кодом под названием L3MON, который, в свою очередь, черпает вдохновение из AhMyth.

Программа обладает широким набором функций, которые позволяют собирать конфиденциальные данные с зараженных устройств, такие как местоположение по GPS, записи с микрофона, контакты, SMS-сообщения, журналы вызовов и содержимое буфера обмена; извлекать сведения об уведомлениях из таких приложений, как facebook, Instagram и Gmail; загружать файлы; просматривать установленные приложения; и ставить команды в очередь.

Кроме того, вредоносные приложения предназначены для создания снимков и перечисления файлов в нескольких каталогах, связанных со скриншотами, WhatApp, WhatsApp Business, Telegram и неофициальным модом WhatsApp, известным как GBWhatsApp.

"На протяжении многих лет эти субъекты угроз модифицировали свой вредоносный код, добавляя обфускацию, обнаружение эмулятора, скрытие адресов [командования и контроля] и использование собственной библиотеки", - сказал Штефанко.

Основная цель встроенной библиотеки ("defcome-lib.so") - сохранить информацию о сервере C2 в кодированном виде и скрыть ее от инструментов статического анализа. В случае обнаружения эмулятора приложение использует поддельный сервер C2, чтобы избежать обнаружения.

Некоторые приложения распространялись через веб-сайты, специально созданные для этой цели ("chitchat.ngrok[.]io"), которые предоставляют ссылку на файл пакета Android ("ChitChat.apk"), размещенный на GitHub. В настоящее время неясно, каким образом жертвы попадают в эти приложения.

"Распространение началось на специализированных веб-сайтах, а затем даже переместилось в официальный магазин Google Play", - заключил Штефанко. "Цель кампании - шпионаж, и, вероятно, она нацелена на жертв в Пакистане и Индии".

Словацкая компания по кибербезопасности заявила, что активность, продолжающаяся с ноября 2021 года, не связана с каким-либо известным субъектом угрозы или группой. Она отслеживает группу, стоящую за операцией под названием Virtual Invaders.

"Загруженные приложения обеспечивают легальную функциональность, но также включают код из Android с открытым исходным кодом XploitSPY RAT", - сказал в опубликованном сегодня техническом отчете исследователь безопасности ESET Лукаш Штефанко.

Говорят, что кампания носит целенаправленный характер: количество установок приложений, доступных в Google Play, незначительно - от нуля до 45. С тех пор приложения были удалены.

Поддельные, но функциональные приложения в основном маскируются под службы обмена сообщениями, такие как Alpha Chat, ChitChat, Defcom, Dink Messenger, Signal Lite, TalkU, WeTalk, Wicker Messenger и Zaangi Chat. Сообщается, что около 380 жертв загрузили приложения и создали учетные записи, чтобы использовать их для обмена сообщениями.

Также в рамках eXotic Visit используются такие приложения, как Sim Info и Telco DB, которые утверждают, что предоставляют подробную информацию о владельцах SIM-карт простым вводом номера телефона в Пакистане. Другие приложения выдаются за службу заказа еды в Пакистане, а также за легальную индийскую больницу Specialist Hospital (сейчас переименована в Trilife Hospital).

XploitSPY, загруженный на GitHub еще в апреле 2020 года пользователем по имени RaoMK, связан с индийской компанией по разработке решений для кибербезопасности XploitWizer. Она также была описана как форк другого Android-троянца с открытым исходным кодом под названием L3MON, который, в свою очередь, черпает вдохновение из AhMyth.

Программа обладает широким набором функций, которые позволяют собирать конфиденциальные данные с зараженных устройств, такие как местоположение по GPS, записи с микрофона, контакты, SMS-сообщения, журналы вызовов и содержимое буфера обмена; извлекать сведения об уведомлениях из таких приложений, как facebook, Instagram и Gmail; загружать файлы; просматривать установленные приложения; и ставить команды в очередь.

Кроме того, вредоносные приложения предназначены для создания снимков и перечисления файлов в нескольких каталогах, связанных со скриншотами, WhatApp, WhatsApp Business, Telegram и неофициальным модом WhatsApp, известным как GBWhatsApp.

"На протяжении многих лет эти субъекты угроз модифицировали свой вредоносный код, добавляя обфускацию, обнаружение эмулятора, скрытие адресов [командования и контроля] и использование собственной библиотеки", - сказал Штефанко.

Основная цель встроенной библиотеки ("defcome-lib.so") - сохранить информацию о сервере C2 в кодированном виде и скрыть ее от инструментов статического анализа. В случае обнаружения эмулятора приложение использует поддельный сервер C2, чтобы избежать обнаружения.

Некоторые приложения распространялись через веб-сайты, специально созданные для этой цели ("chitchat.ngrok[.]io"), которые предоставляют ссылку на файл пакета Android ("ChitChat.apk"), размещенный на GitHub. В настоящее время неясно, каким образом жертвы попадают в эти приложения.

"Распространение началось на специализированных веб-сайтах, а затем даже переместилось в официальный магазин Google Play", - заключил Штефанко. "Цель кампании - шпионаж, и, вероятно, она нацелена на жертв в Пакистане и Индии".