Рост CL0P в 2023 году

CL0P, появившийся в начале 2019 года, впервые был представлен как более продвинутая версия своего предшественника, программы-вымогателя CryptoMix, созданной ее владельцем CL0P ransomware, организацией по борьбе с киберпреступностью. На протяжении многих лет группа оставалась активной, проводя значительные кампании с 2020 по 2022 год. Но в 2023 году банда программ-вымогателей CL0P достигла новых высот и стала одной из самых активных и успешных организаций-вымогателей в мире.Использование бесчисленных уязвимостей и эксплойтов для некоторых крупнейших организаций мира. Предполагаемая русская банда получила свое название от русского слова "klop", что переводится как "постельный клоп" и часто пишется как "CLOP" или "cl0p". Как только файлы жертв зашифрованы, к их файлам добавляются расширения ".clop".

Методы и тактика CL0P

Банда программ-вымогателей CL0P (тесно связана с TA505. FIN11 и UNC2546 cybercrime groups) были известны своими чрезвычайно разрушительными и агрессивными кампаниями, которые были нацелены на крупные организации по всему миру в течение 2023 года. Банда вымогателей "big game hunter" использовала метод "кражи, шифрования и утечки" во многих крупных компаниях, представляющих особый интерес для тех, кто работает в финансовой, производственной и медицинской отраслях.CL0P использует модель "Программа-вымогатель как услуга" (RaaS), в которой часто используется тактика "кражи, шифрования и утечки", распространенная во всем мире среди многих филиалов программ-вымогателей. Если ее жертвы не выполняют требования, их данные публикуются через сайт утечек, размещенный бандой на Tor, известный как "CL0P ^ _-LEAKS". Как и у многих других русскоязычных кибергрупп, их программа-вымогатель не смогла работать на устройствах, расположенных в СНГ (Содружество Независимых Государств).

LockBit также работает по модели "Программа-вымогатель как услуга" (RaaS).

Короче говоря, это означает, что партнеры вносят депозит для использования инструмента, а затем разделяют сумму выкупа с группой LockBit. Сообщалось, что некоторые партнеры получают долю до 75%. Операторы LockBit разместили рекламу своей партнерской программы на русскоязычных криминальных форумах, заявив, что они не будут работать в России или любых странах СНГ, а также не будут работать с англоязычными разработчиками, если за них не поручится русскоязычный "гарант".' - 'Распространенность программ-вымогателей LockBit'

В прогнозе глобального ландшафта угроз на 2024 год от SecurityHQ говорилось о возрождении CL0P в мире программ-вымогателей и о том, чего следует ожидать в 2024 году.

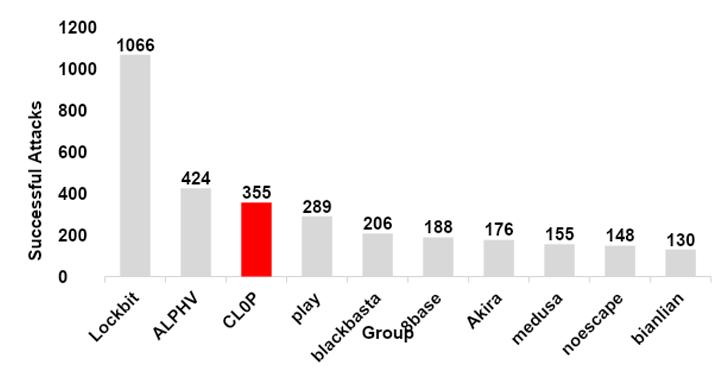

3-я самая плодовитая группа 2023

После изучения данных из "CL0P ^_-LEAKS" команда по анализу угроз в SecurityHQ смогла собрать данные о различных бандах киберпреступников по всему миру и помочь визуализировать масштабы роста активности CL0P в течение 2023 года. Переход банд от того, что они оставались за пределами самых активных групп вымогателей в 2022 году, к тому, что они стали третьими по численности в 2023 году, - это то, к чему не следует относиться легкомысленно.

© 2024 SecurityHQ, данные SecurityHQ о группах угроз в 2023 году

Последние действия

В течение месячного периода, в марте 2023 года, банда программ-вымогателей CL0P пыталась использовать уязвимость нулевого дня "Fortra GoAnywhere MFT". Злоумышленники, отслеживаемые как CVE-2023-0669, смогли воспользоваться не исправленными версиями программного обеспечения с доступом в Интернет для получения RCE. Уязвимость была исправлена на следующий день, но группа уже успешно атаковала более 100 организаций.Затем, в апреле, Microsoft смогла выявить причастность двух банд программ-вымогателей (CL0P и LockBit), которые использовали отслеживаемые CVE-2023-27350 и CVE-2023-27351. Содержится в программном обеспечении для управления печатью, известном как PaperCut, которое является распространенным инструментом, используемым всеми крупными полиграфическими фирмами по всему миру. Группы смогли воспользоваться этой уязвимостью, успешно внедрив печально известную вредоносную программу TrueBot, которая использовалась много месяцев назад. Идеальная мишень для таких, как CL0P, чья тактика сместилась не только с шифрования файлов, но и в сторону кражи данных для дальнейшего вымогательства у организаций. Это сработало отлично, поскольку Papercut имеет инструмент "Архивирования печати", который сохраняет любое задание / документ, отправленный через их сервер.

Крупное событие группы произошло в мае; широко используемые MOVEit Transfer (CVE-2023-24362) и программное обеспечение MOVEit Cloud (CVE-2023-35036) активно эксплуатировались с помощью неизвестной уязвимости SQL-инъекции. CL0P удалось чрезвычайно быстро извлечь выгоду из уязвимых сетей и систем, извлекая конфиденциальные данные из некоторых крупнейших организаций мира (BBC, Ernst Young, PwC, Gen Digital, British Airways, TFL, Siemens и многих других). Группа заявила, что удалила все данные, относящиеся к правительствам, военным и больницам, но поскольку взлом MOVEit затронул несколько правительственных учреждений США, была назначена награда в размере 10 миллионов долларов, которая может помочь связать их с иностранным агентом.

Долгосрочные последствия четырехкратного вымогательства

Группа не только сыграла важную роль в притоке программ-вымогателей в течение 2023 года, но и практически в одиночку была ответственна за резкое увеличение средних выплат программ-вымогателей.Операторы CL0P известны тем, что идут на крайние меры, чтобы донести свое сообщение. После публичного показа доказательств взлома организаций, публикации данных на их сайте утечки и игнорирования их сообщений они направятся прямиком к заинтересованным сторонам и руководителям, чтобы убедиться, что их требования выполнены. Это известно как четырехкратное вымогательство.

От одиночного вымогательства к двойному, от двойного к тройному, а теперь и к четырехкратному вымогательству, справедливо будет сказать, что группы программ-вымогателей не остановятся, пока не получат то, за чем пришли. Так же, как двойное или тройное вымогательство, четырехкратное вымогательство добавляет новый уровень, который представлен в виде двух основных направлений.

- Первая - это DDoS-атаки, целью которых является прекращение присутствия организации в Сети до тех пор, пока не будет выплачен выкуп.

- Преследование различных заинтересованных сторон (клиентов, СМИ, сотрудников и т.д.) Усиливает давление на лиц, принимающих решения.

Лучшая защита от CL0P Group, защищающая от CL0P

Для защиты от CLOP в течение 2024 года SecurityHQ рекомендует- Обратите внимание на свой ландшафт и окружающую среду. Знайте, что нормально для вашей среды, а что нет, чтобы вы могли действовать быстро.

- Разработайте и пересмотрите свой план реагирования на инциденты с указанием четких шагов, чтобы наметить действия на случай наихудшего сценария.

- Убедитесь, что существует мониторинг угроз для быстрого выявления угроз.

- Просмотрите текущие методы обеспечения кибербезопасности, чтобы убедиться, что используются лучшие методы.

- Те, кто подвергается большему риску, например, в отраслях, специально нацеленных на CLOP (финансы, производство, здравоохранение), или те, кто хранит конфиденциальные данные, должны работать с MSSP, чтобы обеспечить применение наилучших методов безопасности.

Анализ угроз на будущее

Команда SecurityHQ по анализу угроз - это сплоченное глобальное подразделение, занимающееся разведкой киберугроз. Их команда сосредоточена на исследовании возникающих угроз и отслеживании действий участников угрозы, групп программ-вымогателей и кампаний, чтобы гарантировать, что они будут опережать потенциальные риски. Помимо своей исследовательской работы, команда Intelligence предоставляет оперативную информацию об угрозах и исследования, расширяющие понимание клиентов SecurityHQ по всему миру. Объединенная общими обязательствами команда SecurityHQ Threat Intelligence предоставляет информацию, необходимую для уверенного ориентирования в сложностях ландшафта угроз кибербезопасности.Для получения дополнительной информации об этих угрозах, поговорите с экспертом здесь. Или, если вы подозреваете инцидент с безопасностью, вы можете сообщить об инциденте здесь.

Примечание: Эта статья написана Патриком Макатиром, аналитиком по разведке киберугроз в SecurityHQ Dubai, который специализируется на анализе возникающих киберугроз, выявлении рисков и подготовке оперативных разведывательных отчетов для расширения возможностей упреждающей защиты.