Содержание статьи

Что такое APT

Продвинутая постоянная угроза (APT) - это широкий термин, используемый для описания кампании атаки, в которой злоумышленник или группа злоумышленников устанавливает незаконное долгосрочное присутствие в сети для добычи высокочувствительных данных.

Целями этих атак, которые очень тщательно выбираются и исследуются, обычно являются крупные предприятия или правительственные сети. Последствия таких вторжений огромны и включают:

APT-атаки отличаются от традиционных угроз веб-приложений тем, что:

Продвинутая постоянная угроза (APT) прогрессирование

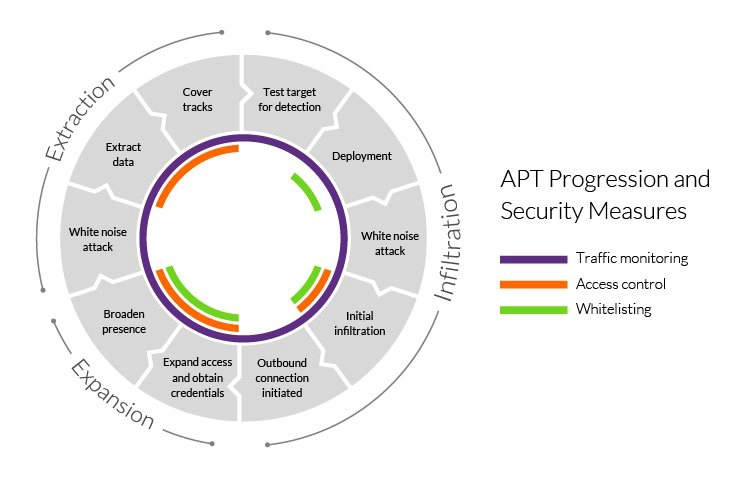

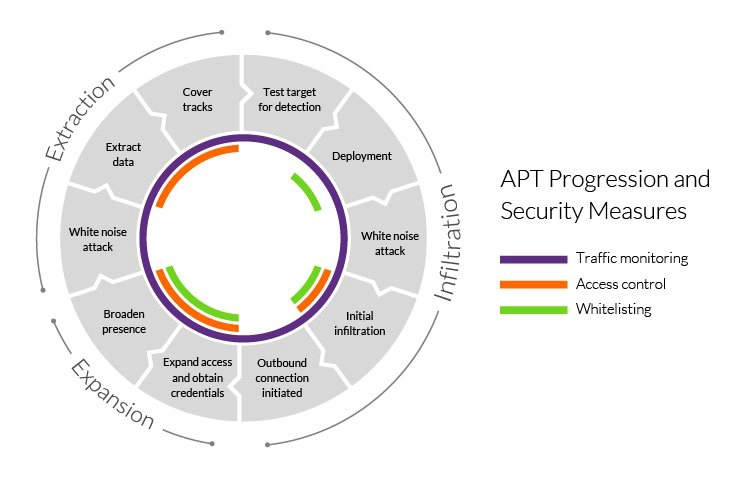

Успешную APT-атаку можно разбить на три этапа: 1) проникновение в сеть, 2) расширение присутствия злоумышленника и 3) извлечение накопленных данных - все без обнаружения.

Этап 1 - Проникновение

На предприятия обычно проникают путем взлома одной из трех поверхностей атаки: веб-активов, сетевых ресурсов или авторизованных пользователей-людей.

Это достигается либо с помощью злонамеренных загрузок (например, RFI, SQL-инъекция), либо с помощью атак социальной инженерии (например, целевой фишинг) - угроз, с которыми регулярно сталкиваются крупные организации.

Кроме того, злоумышленники могут одновременно провести DDoS-атаку против своей цели. Это служит одновременно дымовой завесой, отвлекающей сетевой персонал, и средством ослабления периметра безопасности, что упрощает взлом.

После получения начального доступа злоумышленники быстро устанавливают оболочку бэкдора - вредоносное ПО, которое предоставляет доступ к сети и позволяет выполнять удаленные скрытые операции. Бэкдоры также могут иметь форму троянов, замаскированных под легитимное программное обеспечение.

Этап 2 - Расширение

После того, как точка опоры установлена, злоумышленники переходят к расширению своего присутствия в сети.

Это включает в себя продвижение по иерархии организации, ставя под угрозу сотрудников с доступом к наиболее конфиденциальным данным. При этом они могут собирать важную бизнес-информацию, включая информацию о линейке продуктов, данные о сотрудниках и финансовые отчеты.

В зависимости от конечной цели атаки накопленные данные могут быть проданы конкурирующему предприятию, изменены для саботажа продуктовой линейки компании или использованы для уничтожения всей организации. Если мотивом является саботаж, эта фаза используется, чтобы незаметно получить контроль над несколькими критическими функциями и манипулировать ими в определенной последовательности, чтобы нанести максимальный ущерб. Например, злоумышленники могут удалить целые базы данных в компании, а затем нарушить сетевое взаимодействие, чтобы продлить процесс восстановления.

Этап 3 - Извлечение

Во время APT-события украденная информация обычно хранится в безопасном месте внутри атакуемой сети. Как только будет собрано достаточно данных, ворам необходимо извлечь их, не будучи обнаруженными.

Как правило, тактика белого шума используется, чтобы отвлечь вашу команду безопасности, чтобы информация могла быть удалена. Это может принять форму DDoS-атаки, снова связывающей сетевой персонал и / или ослабляющей защиту сайта для облегчения извлечения.

Меры безопасности APT

Правильное обнаружение и защита APT требует многогранного подхода со стороны сетевых администраторов, поставщиков услуг безопасности и отдельных пользователей.

Мониторинг трафика

Мониторинг входящего и исходящего трафика считается лучшим методом предотвращения установки бэкдоров и блокировки извлечения украденных данных. Проверка трафика внутри периметра сети также может помочь предупредить персонал службы безопасности о любом необычном поведении, которое может указывать на злонамеренную активность.

Брандмауэр веб-приложений (WAF), развернутый на границе вашей сети, фильтрует трафик на серверы веб-приложений, тем самым защищая одну из наиболее уязвимых поверхностей для атак. Помимо других функций, WAF может помочь отсеять атаки на уровне приложений, такие как атаки RFI и SQL-инъекций, обычно используемые на этапе проникновения APT.

Службы мониторинга внутреннего трафика, такие как сетевые брандмауэры, являются другой стороной этого уравнения. Они могут предоставить детализированное представление, показывающее, как пользователи взаимодействуют в вашей сети, помогая при этом выявлять аномалии внутреннего трафика (например, нерегулярные входы в систему или передачу необычно больших объемов данных). Последнее может сигнализировать об атаке APT. Вы также можете отслеживать доступ к общим файловым ресурсам или системным приманкам.

Наконец, службы мониторинга входящего трафика могут быть полезны для обнаружения и удаления оболочек бэкдора. Их можно определить путем перехвата удаленных запросов от операторов.

Внесение в белый список приложений и доменов

Белый список - это способ управления доменами, к которым можно получить доступ из вашей сети, а также приложениями, которые могут быть установлены вашими пользователями. Это еще один полезный метод снижения вероятности успеха APT-атак за счет минимизации доступных поверхностей атаки.

Однако эта мера безопасности далеко не надежна, так как даже самые надежные домены могут быть скомпрометированы. Также известно, что вредоносные файлы обычно поступают под видом легального программного обеспечения. Кроме того, старые версии программных продуктов подвержены риску взлома и эксплуатации.

Для эффективного внесения в белый список необходимо применять строгие политики обновления, чтобы ваши пользователи всегда использовали последнюю версию любого приложения, отображаемого в списке.

Контроль доступа

Для злоумышленников ваши сотрудники обычно представляют собой самое большое и уязвимое место в периметре вашей безопасности. Чаще всего именно поэтому злоумышленники рассматривают пользователей вашей сети как легкий шлюз для проникновения в вашу защиту, одновременно расширяя свою власть в пределах вашего периметра безопасности.

Здесь вероятные цели попадают в одну из следующих трех категорий:

Ключевые точки доступа к сети должны быть защищены двухфакторной аутентификацией (2FA). Это требует, чтобы пользователи использовали вторую форму проверки при доступе к конфиденциальным областям (обычно это код доступа, отправляемый на мобильное устройство пользователя). Это предотвращает перемещение по вашей сети неавторизованных субъектов, замаскированных под законных пользователей.

Дополнительные меры

В дополнение к вышеперечисленным, при защите сети следует принять следующие меры:

Меры безопасности APT

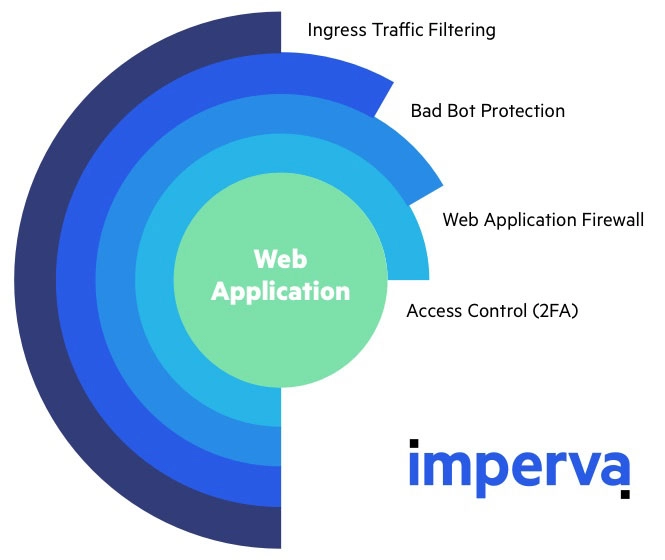

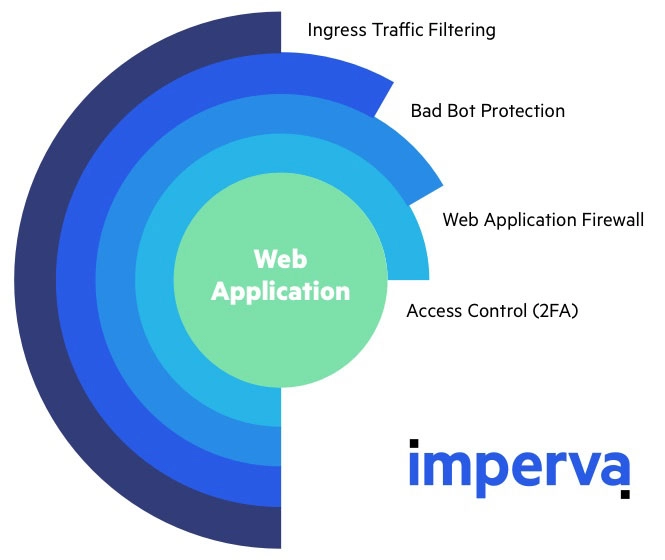

Эффективная стратегия защиты APT требует сочетания мер безопасности для защиты каждой части вашего периметра. Imperva может сыграть ключевую роль в защите ваших веб-серверов и веб-приложений с помощью следующих решений:

- Что такое APT

- Меры безопасности APT

Что такое APT

Продвинутая постоянная угроза (APT) - это широкий термин, используемый для описания кампании атаки, в которой злоумышленник или группа злоумышленников устанавливает незаконное долгосрочное присутствие в сети для добычи высокочувствительных данных.

Целями этих атак, которые очень тщательно выбираются и исследуются, обычно являются крупные предприятия или правительственные сети. Последствия таких вторжений огромны и включают:

- Кража интеллектуальной собственности (например, коммерческой тайны или патентов)

- Взломанная конфиденциальная информация (например, личные данные сотрудников и пользователей)

- Саботаж критически важной организационной инфраструктуры (например, удаление базы данных)

- Общее количество поглощений сайта

APT-атаки отличаются от традиционных угроз веб-приложений тем, что:

- Они значительно сложнее.

- Они не подвергаются атакам типа «удар и запуск» - после проникновения в сеть злоумышленник остается, чтобы получить как можно больше информации.

- Они запускаются вручную (не автоматически) против определенной метки и без разбора запускаются против большого пула целей.

- Часто они стремятся проникнуть во всю сеть, а не в одну конкретную часть.

Продвинутая постоянная угроза (APT) прогрессирование

Успешную APT-атаку можно разбить на три этапа: 1) проникновение в сеть, 2) расширение присутствия злоумышленника и 3) извлечение накопленных данных - все без обнаружения.

Этап 1 - Проникновение

На предприятия обычно проникают путем взлома одной из трех поверхностей атаки: веб-активов, сетевых ресурсов или авторизованных пользователей-людей.

Это достигается либо с помощью злонамеренных загрузок (например, RFI, SQL-инъекция), либо с помощью атак социальной инженерии (например, целевой фишинг) - угроз, с которыми регулярно сталкиваются крупные организации.

Кроме того, злоумышленники могут одновременно провести DDoS-атаку против своей цели. Это служит одновременно дымовой завесой, отвлекающей сетевой персонал, и средством ослабления периметра безопасности, что упрощает взлом.

После получения начального доступа злоумышленники быстро устанавливают оболочку бэкдора - вредоносное ПО, которое предоставляет доступ к сети и позволяет выполнять удаленные скрытые операции. Бэкдоры также могут иметь форму троянов, замаскированных под легитимное программное обеспечение.

Этап 2 - Расширение

После того, как точка опоры установлена, злоумышленники переходят к расширению своего присутствия в сети.

Это включает в себя продвижение по иерархии организации, ставя под угрозу сотрудников с доступом к наиболее конфиденциальным данным. При этом они могут собирать важную бизнес-информацию, включая информацию о линейке продуктов, данные о сотрудниках и финансовые отчеты.

В зависимости от конечной цели атаки накопленные данные могут быть проданы конкурирующему предприятию, изменены для саботажа продуктовой линейки компании или использованы для уничтожения всей организации. Если мотивом является саботаж, эта фаза используется, чтобы незаметно получить контроль над несколькими критическими функциями и манипулировать ими в определенной последовательности, чтобы нанести максимальный ущерб. Например, злоумышленники могут удалить целые базы данных в компании, а затем нарушить сетевое взаимодействие, чтобы продлить процесс восстановления.

Этап 3 - Извлечение

Во время APT-события украденная информация обычно хранится в безопасном месте внутри атакуемой сети. Как только будет собрано достаточно данных, ворам необходимо извлечь их, не будучи обнаруженными.

Как правило, тактика белого шума используется, чтобы отвлечь вашу команду безопасности, чтобы информация могла быть удалена. Это может принять форму DDoS-атаки, снова связывающей сетевой персонал и / или ослабляющей защиту сайта для облегчения извлечения.

Меры безопасности APT

Правильное обнаружение и защита APT требует многогранного подхода со стороны сетевых администраторов, поставщиков услуг безопасности и отдельных пользователей.

Мониторинг трафика

Мониторинг входящего и исходящего трафика считается лучшим методом предотвращения установки бэкдоров и блокировки извлечения украденных данных. Проверка трафика внутри периметра сети также может помочь предупредить персонал службы безопасности о любом необычном поведении, которое может указывать на злонамеренную активность.

Брандмауэр веб-приложений (WAF), развернутый на границе вашей сети, фильтрует трафик на серверы веб-приложений, тем самым защищая одну из наиболее уязвимых поверхностей для атак. Помимо других функций, WAF может помочь отсеять атаки на уровне приложений, такие как атаки RFI и SQL-инъекций, обычно используемые на этапе проникновения APT.

Службы мониторинга внутреннего трафика, такие как сетевые брандмауэры, являются другой стороной этого уравнения. Они могут предоставить детализированное представление, показывающее, как пользователи взаимодействуют в вашей сети, помогая при этом выявлять аномалии внутреннего трафика (например, нерегулярные входы в систему или передачу необычно больших объемов данных). Последнее может сигнализировать об атаке APT. Вы также можете отслеживать доступ к общим файловым ресурсам или системным приманкам.

Наконец, службы мониторинга входящего трафика могут быть полезны для обнаружения и удаления оболочек бэкдора. Их можно определить путем перехвата удаленных запросов от операторов.

Внесение в белый список приложений и доменов

Белый список - это способ управления доменами, к которым можно получить доступ из вашей сети, а также приложениями, которые могут быть установлены вашими пользователями. Это еще один полезный метод снижения вероятности успеха APT-атак за счет минимизации доступных поверхностей атаки.

Однако эта мера безопасности далеко не надежна, так как даже самые надежные домены могут быть скомпрометированы. Также известно, что вредоносные файлы обычно поступают под видом легального программного обеспечения. Кроме того, старые версии программных продуктов подвержены риску взлома и эксплуатации.

Для эффективного внесения в белый список необходимо применять строгие политики обновления, чтобы ваши пользователи всегда использовали последнюю версию любого приложения, отображаемого в списке.

Контроль доступа

Для злоумышленников ваши сотрудники обычно представляют собой самое большое и уязвимое место в периметре вашей безопасности. Чаще всего именно поэтому злоумышленники рассматривают пользователей вашей сети как легкий шлюз для проникновения в вашу защиту, одновременно расширяя свою власть в пределах вашего периметра безопасности.

Здесь вероятные цели попадают в одну из следующих трех категорий:

- Неосторожные пользователи, которые игнорируют политики сетевой безопасности и неосознанно предоставляют доступ к потенциальным угрозам.

- Вредоносные инсайдеры, которые намеренно злоупотребляют своими учетными данными, чтобы предоставить злоумышленнику доступ.

- Скомпрометированные пользователи, чьи права доступа к сети скомпрометированы и используются злоумышленниками.

Ключевые точки доступа к сети должны быть защищены двухфакторной аутентификацией (2FA). Это требует, чтобы пользователи использовали вторую форму проверки при доступе к конфиденциальным областям (обычно это код доступа, отправляемый на мобильное устройство пользователя). Это предотвращает перемещение по вашей сети неавторизованных субъектов, замаскированных под законных пользователей.

Дополнительные меры

В дополнение к вышеперечисленным, при защите сети следует принять следующие меры:

- Как можно быстрее устранять уязвимости сетевого ПО и ОС.

- Шифрование удаленных подключений, чтобы злоумышленники не использовали их для проникновения на ваш сайт.

- Фильтрация входящих писем для предотвращения спама и фишинговых атак, нацеленных на вашу сеть.

- Немедленное ведение журнала событий безопасности для улучшения белых списков и других политик безопасности.

Меры безопасности APT

Эффективная стратегия защиты APT требует сочетания мер безопасности для защиты каждой части вашего периметра. Imperva может сыграть ключевую роль в защите ваших веб-серверов и веб-приложений с помощью следующих решений:

- Брандмауэр веб-приложений. Служба, соответствующая стандарту PCI DSS, представляет собой решение безопасности корпоративного уровня, которое отслеживает входящий веб-трафик и блокирует все попытки взлома на границе вашей сети. WAF предлагается как управляемая облачная служба, которую обслуживает группа экспертов. Решение поставляется в комплекте с механизмом настраиваемых правил, который можно использовать для контроля доступа и применения политик безопасности для конкретных случаев.

- Защита от бэкдора - функция WAF, которая использует новый подход к обнаружению бэкдора. Вместо поиска подозрительных файлов, которые часто тщательно замаскированы, при проверке трафика на веб-сервер эта служба перехватывает попытки взаимодействия с оболочкой, чтобы выявить ее местоположение.

- Двухфакторная аутентификация - гибкое решение для управления доступом, которое позволяет развернуть шлюз 2FA на любом URL-адресе одним нажатием кнопки. Сервис также позволяет легко управлять правами доступа и может быть интегрирован с любой веб-средой.

- Защита от DDoS-атак - отмеченная наградами услуга, которая предотвращает все атаки на уровне приложений и сетевого уровня, включая атаки белого шума, используемые для отвлечения сотрудников службы безопасности и ослабления периметра вашей сети.

Last edited: