Введение

Современная цепочка поставок программного обеспечения представляет собой постоянно развивающийся ландшафт угроз, и каждый пакет, добавляемый в манифест, представляет новые векторы атак. Чтобы соответствовать требованиям отрасли, организации должны поддерживать динамичный процесс разработки, оставаясь в курсе последних исправлений безопасности. Однако на практике разработчики часто сталкиваются с большим объемом работы по обеспечению безопасности без четкого определения приоритетов и вообще упускают значительную часть поверхности атаки.Основная проблема возникает из-за методов обнаружения уязвимостей и расстановки приоритетов, используемых традиционными инструментами статического анализа кода (SCA). В этих методах отсутствует специфичный для организации контекст, необходимый для принятия обоснованного решения о подсчете баллов: оценка, даже если она критическая, может не фактически быть критичной для организации, поскольку ее инфраструктура работает уникальным образом, что влияет на фактическое воздействие, которое может оказать уязвимость.

Другими словами, поскольку эти инструменты зависят от относительно наивной методологии определения риска уязвимости, в конечном итоге они получают в основном нерелевантные показатели уязвимости, что значительно затрудняет определение уязвимостей, которые следует устранить в первую очередь.

Кроме того, они не устраняют многие атаки в цепочке поставок, такие как опечатывание, внедрение вредоносного кода, атаки CI / CD и т.д. Эта оплошность вводит в заблуждение команды по безопасности приложений (AppSec) и разработчиков, заставляя их сосредоточиться на менее важных проблемах, тем самым затягивая процесс разработки и оставляя организацию уязвимой для значительных векторов атак.

Myrror Security разрабатывает инновационные решения для решения этих проблем, революционизируя методы выявления организациями рисков в цепочке поставок, определения их приоритетности и устранения. Платформа Myrror гарантирует, что AppSec и инженерные группы решают нужные проблемы в нужное время, используя анализ двоичного кода с исходным кодом для каждого пакета сторонних производителей в кодовой базе. В отличие от традиционных инструментов SCA, которые оценивают воздействие с помощью определения версии на уровне файлов манифеста, Myrror использует собственный алгоритм анализа уязвимостей с достижимостью. Этот алгоритм определяет, какие уязвимости действительно доступны в рабочей среде, что позволяет Myrror точно расставлять приоритеты в вопросах безопасности.

Этот обзор платформы проведет вас по всему пути использования Myrror, от начальной интеграции SCM до создания плана исправления, а также предоставит краткий обзор инноваций, внедренных Myrror Security для предотвращения утомления от оповещений, повышения эффективности работы вашей организации и защиты ее от угроз современной цепочки поставок программного обеспечения. Чтобы получить персонализированную демонстрацию.

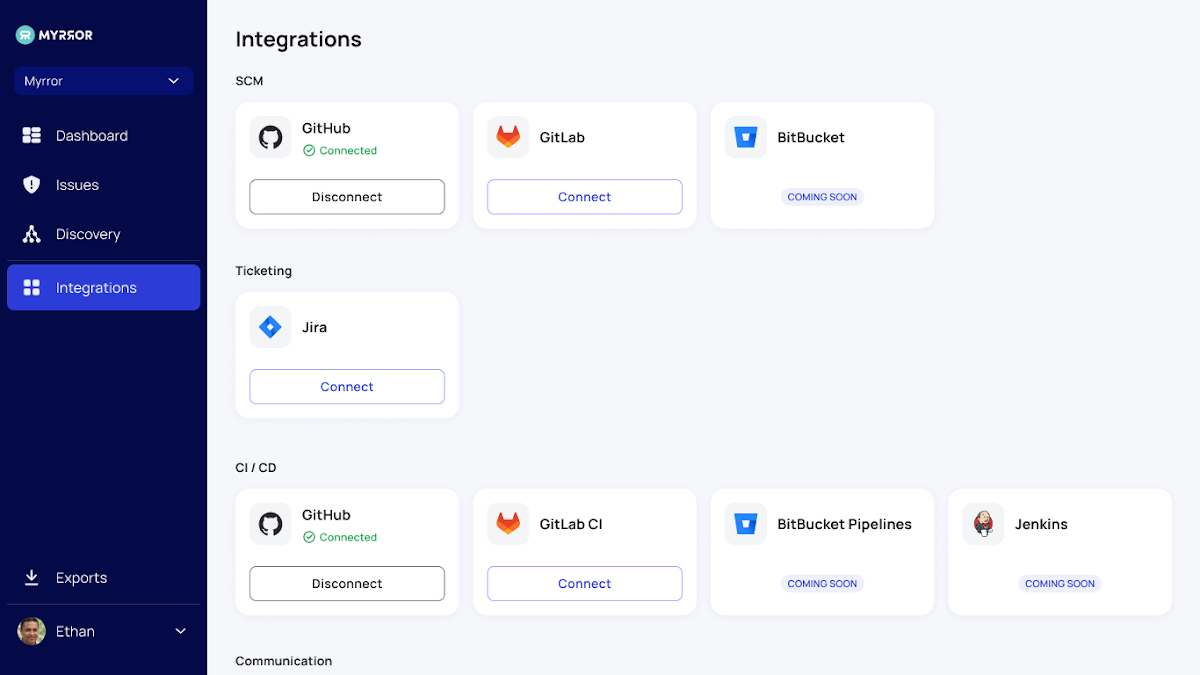

Начало работы и настройка

Myrror разработан для простой установки на существующую платформу управления исходным кодом организации. Когда Myrror подключен к вашему SCM, начинается процесс обнаружения зависимостей организации. Позже организация может выбрать конкретные хранилища для сканирования активных уязвимостей и атак на цепочку поставок, предоставляя приоритетный обзор выявленных рисков.

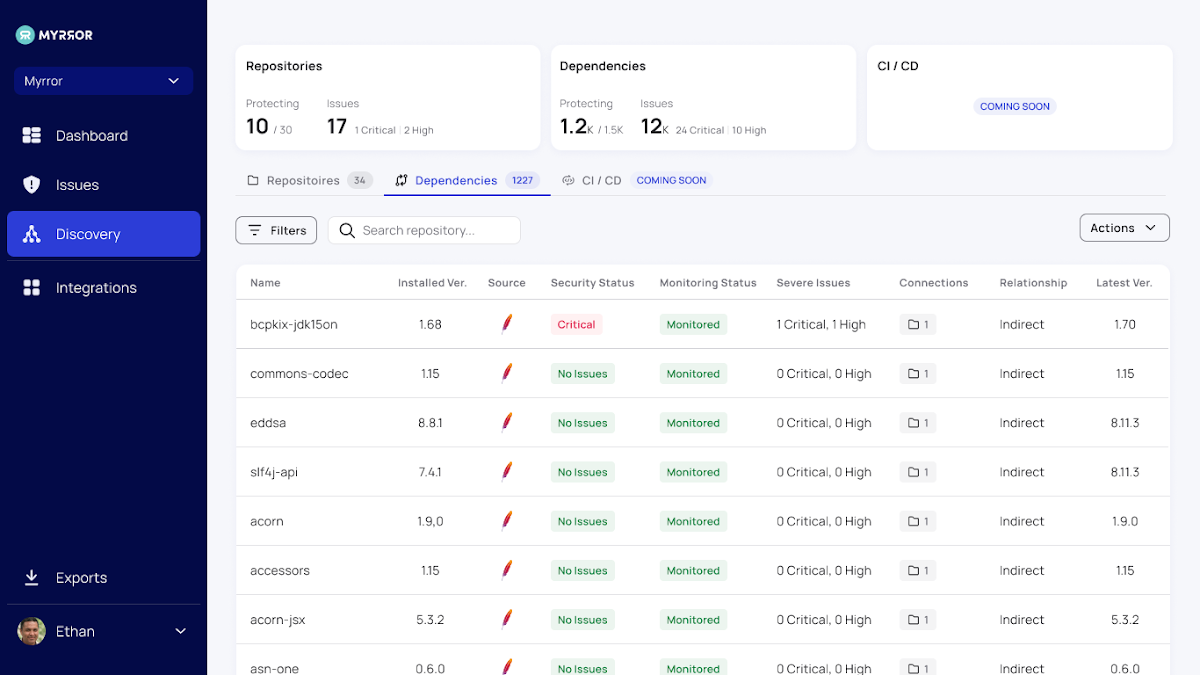

Раздел обнаружения

Этот раздел позволяет вам оценить риски цепочки поставок, связанные с вашей базой кода, и определить фактический ландшафт угроз, которым вы подвержены из-за ваших зависимостей с открытым исходным кодом.

На вкладке Репозитории показаны все проблемы в каждом отслеживаемом репозитории и вы можете выбрать, какие из них отслеживать, а какие игнорировать. Это позволит вам устранить некоторый шум, связанный с репозиториями, которые не используются активно, скоро устареют или просто неуместны. Эта вкладка служит панелью управления всеми вашими репозиториями. Он дополняет экран проблем, указывая вам на хранилища, подверженные наибольшему риску, позволяя увидеть угрозы с высоты птичьего полета на уровне проекта или приложения.

На вкладке Зависимости агрегируются все зависимости с открытым исходным кодом в вашей кодовой базе и создается график всех репозиториев, в которых каждая из них используется. Этот ключевой обзор позволяет вам получить полное представление о библиотеках с открытым исходным кодом, на которые полагается ваша организация. Несмотря на огромное увеличение количества репозиториев с открытым исходным кодом практически в каждом программном проекте, организации не имеют никакого контроля над внешними зависимостями; инвентаризация того, что используется в вашем коде, является первым шагом к контролю происходящего.

Панель управления Myrror

После завершения установки и выбора пользователем репозиториев для проверки панель мониторинга Myrror заполняется информацией о ваших репозиториях, их зависимостях и проблемах, которые они содержат. Когда пользователь выбирает мониторинг дополнительных репозиториев или подключает больше источников SCM, панель мониторинга автоматически обновляется дополнительной информацией о новых кодовых базах.

Панель мониторинга предоставляет высокоуровневую информацию о проблемах во всем наборе кодовой базы организации, включая:

- Статус обнаружения

- Проблемы по категориям

- Зависимости со статусом безопасности

- Самый опасный репозиторий

- Проблемы для каждого языка кода,

- Состояние исправления

- Зависимости от нехватки данных

- И многое другое

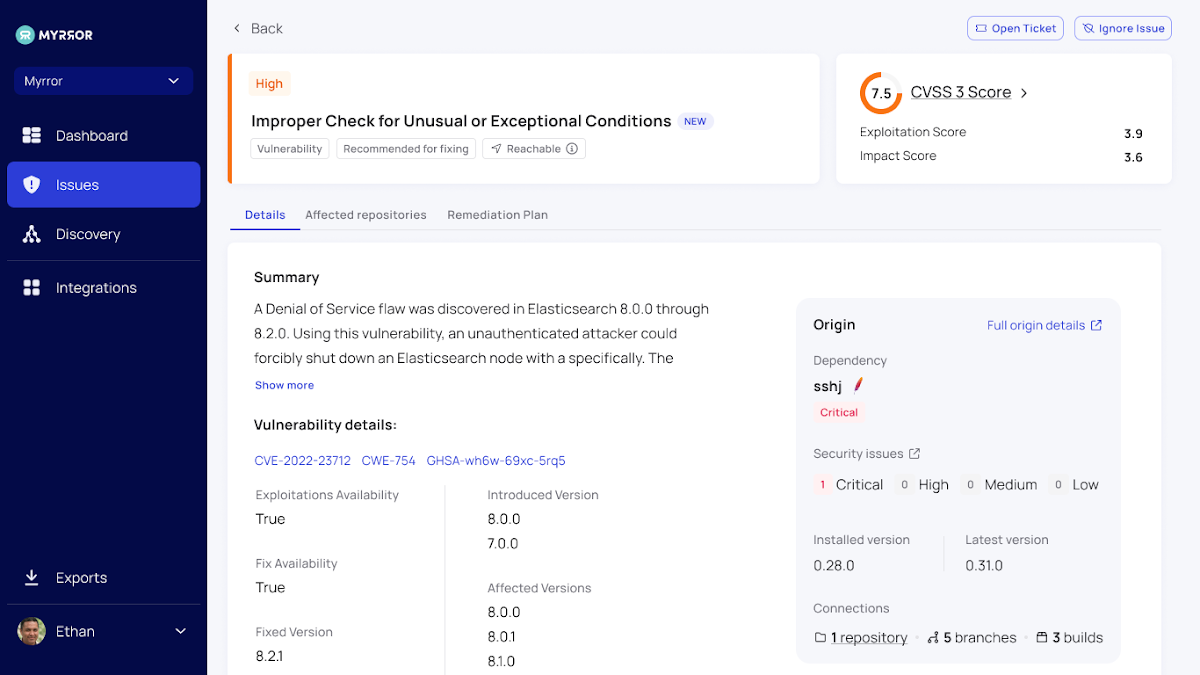

Экран проблем

Это ядро платформы безопасности Myrror. Здесь все ваши проблемы расставлены по приоритетам и помечены в соответствии с их фактической серьезностью, достижимостью и возможностью использования для четкого понимания того, что решать дальше. Различные параметры организованы в столбцы, позволяющие получить более глубокое представление о каждой конкретной проблеме.

Среди этих параметров столбец достижимости отличает Myrror от традиционных платформ SCA. Он оценивает, действительно ли проблема достижима в рабочей среде, какие факторы влияют на расстановку приоритетов, обеспечивая возможность устранения доступных уязвимостей в первую очередь.

Но платформа не останавливается на приоритизации уязвимостей в соответствии с достижимостью - она также учитывает, является ли это прямой или косвенной зависимостью, доступно ли исправление для устранения проблемы и подтверждено ли существование эксплойта в реальном времени. Все эти параметры помогают платформе точно и надежно определять приоритеты проблем.

Вы можете просмотреть всю следующую информацию о каждой уязвимости:

- Серьезность (с учетом всех вышеперечисленных факторов)

- Происхождение

- Достижимость

- Файл (ы) зависимостей

- Категория - Уязвимости / Атаки по цепочке поставок (подробнее смотрите в разделе Обнаружение атак по цепочке поставок)

- Доступность эксплойтов

- Доступность исправлений

- Зависимость

- Впервые замечено

- Оригинальная фиксация

Обратите внимание, что на этом экране доступны 3 разные вкладки:

- Вкладка "Все" содержит все проблемы вместе взятые, предоставляя на одной странице аналитические данные об общем ландшафте угроз в цепочке поставок, включая уязвимости и атаки.

- Вкладка "Рекомендуемые" содержит конкретные проблемы, рекомендуемые для исправления в зависимости от степени серьезности и достижимости - по сути, это ваша панель "перейти к", когда вы решаете, с чем бороться в первую очередь.

- Наконец, на вкладке "Низкий риск" есть проблемы, с которыми вы сможете разобраться позже.

Основные вкладки, доступные на этом экране, следующие:

- Подробности - первичный обзор уязвимости или атаки на цепочку поставок

- Затронутые репозитории - список всех репозиториев, зависящих от этого пакета, позволяющий вам "соединить точки" во всей отслеживаемой кодовой базе.

- План исправления - Myrror рассчитывает оптимальный путь исправления, гарантируя, что наименьшее количество новых уязвимостей попадет в кодовую базу после завершения процесса исправления

- Обзор атак (смотрите Следующий раздел для получения более подробной информации)

Обнаружение атак в цепочке поставок

Имейте в виду, что Myrror делает больше, чем просто обнаруживает уязвимости - он также обнаруживает различные формы атак в цепочке поставок, включая, но не ограничиваясь ими:- Типосквоттинг

- Путаница в зависимости

- Вредоносный код в репозитории / Внедрение кода

- Атака CI / CD

При обнаружении этих атак механизм обнаружения и план исправления могут быть не такими простыми, как обычные уязвимости. В таких случаях Myrror покажет более глубокий анализ атаки, позволяющий специалистам разобраться в ситуации и точно определить конкретное звено в цепочке, которое является причиной ошибки. Смотрите ниже пример анализа Myrror атаки с использованием кода- инъекции:

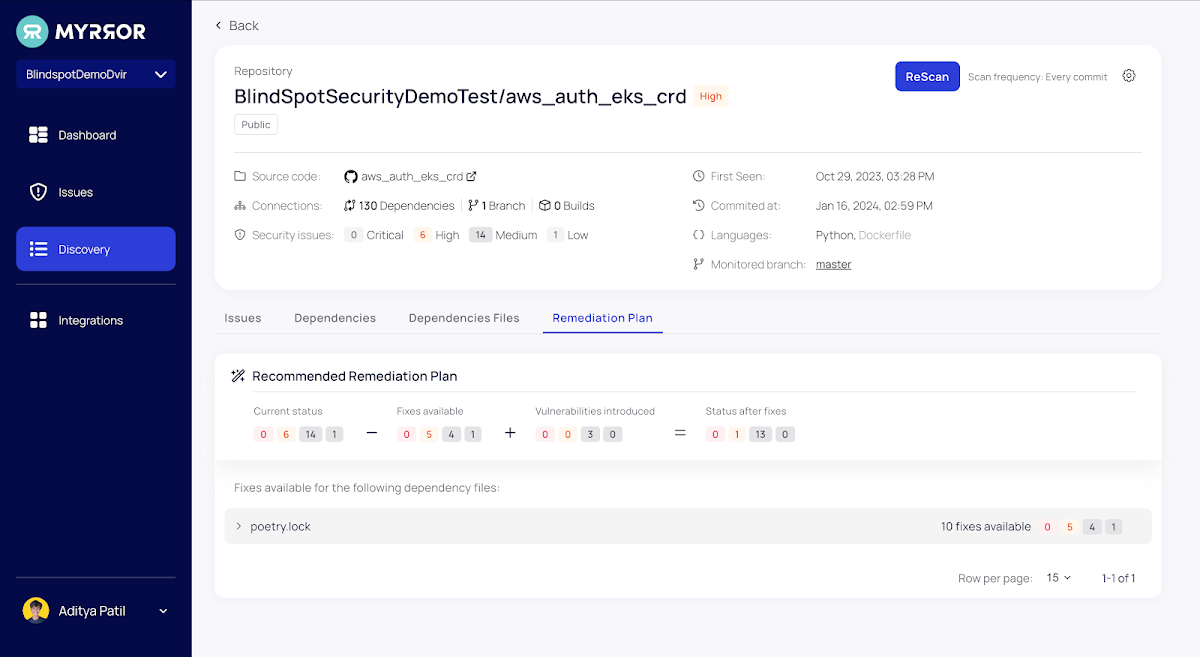

Генератор планов исправления

Планирование усилий по исправлению обычно требует понимания новых угроз, возникающих во время исправления. В большинстве случаев применение исправления приводит к появлению нового набора уязвимостей из-за новых зависимостей (и их транзитивных зависимостей), которые оно создает.

Для каждого отслеживаемого репозитория Myrror упрощает процесс устранения проблем, автоматически подсчитывая количество доступных исправлений для всех проблем, количество новых уязвимостей, которые будут внедрены в процессе исправления, и сколько проблем останется в конце.

Заключение

Сегодня команды AppSec страдают от глубокой усталости от оповещений, вызванной огромным количеством проблем безопасности и отсутствием четкой расстановки приоритетов в отношении того, над чем работать в первую очередь. Кроме того, большинство команд совершенно не осведомлены об атаках в цепочке поставок, которым они подвергаются, и не имеют четкого способа их обнаружения или предложения надлежащего исправления.Система приоритизации Myrror, основанная на доступности, предлагает выход из ада уязвимостей. В то же время их механизм анализа от двоичного файла к исходному коду позволяет обнаруживать не только простые уязвимости, но и защищаться от множества атак по цепочке поставок.

Вы можете забронировать демо-версию, чтобы узнать больше.