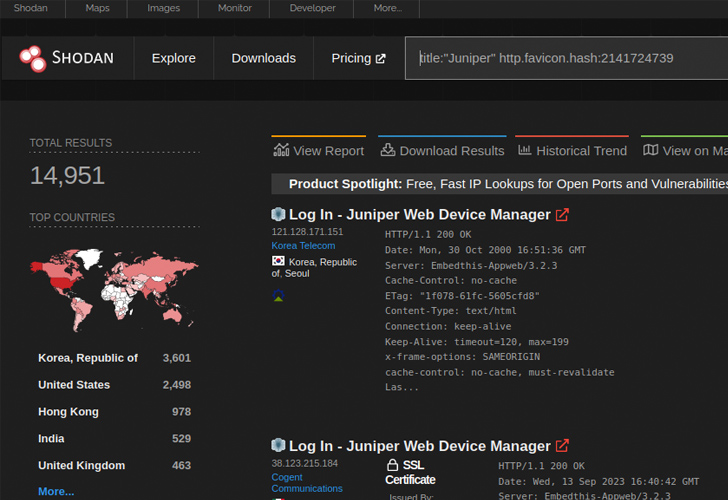

Новое исследование показало, что около 12 000 подключенных к Интернету устройств Juniper firewall уязвимы к недавно обнаруженной ошибке удаленного выполнения кода.

VulnCheck, которая обнаружила новый эксплойт для CVE-2023-36845, заявила, что он может быть использован "не прошедшим проверку подлинности удаленным злоумышленником для выполнения произвольного кода в брандмауэрах Juniper без создания файла в системе".

CVE-2023-36845 относится к дефекту средней степени серьезности в компоненте J-Web ОС Junos, который может быть использован субъектом угрозы для управления определенными важными переменными среды. Она была исправлена Juniper Networks в прошлом месяце вместе с CVE-2023-36844, CVE-2023-36846 и CVE-2023-36847 в ходе обновления вне цикла.

Последующий эксплойт proof-of-concept (PoC), разработанный watchTowr, объединил CVE-2023-36846 и CVE-2023-36845 для загрузки PHP-файла, содержащего вредоносный шелл-код, и обеспечения выполнения кода.

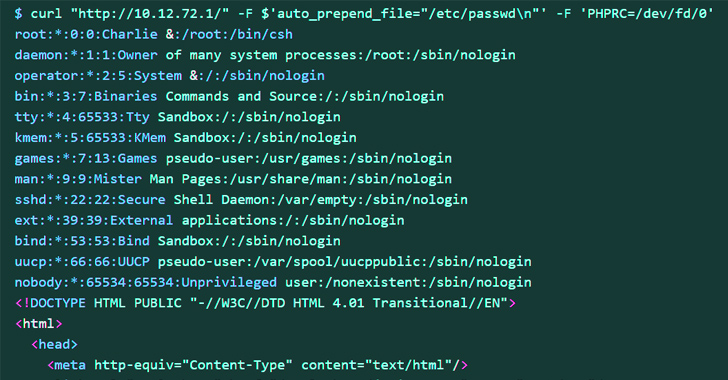

С другой стороны, последний эксплойт воздействует на старые системы и может быть написан с помощью одной команды cURL. В частности, для достижения той же цели он использует только CVE-2023-36845.

Это, в свою очередь, достигается с помощью стандартного потока ввода (он же stdin) для установки переменной среды PHPRC в "/dev / fd / 0" с помощью специально созданного HTTP-запроса, эффективно превращая "/dev / fd / 0" во временный файл и обеспечивая утечку конфиденциальной информации.

Затем выполнение произвольного кода достигается за счет использования опций auto_prepend_file PHP и allow_url_include в сочетании с оболочкой протокола data://.

"Брандмауэры представляют интерес для APT, поскольку они помогают подключаться к защищенной сети и могут служить полезными узлами для инфраструктуры C2", - сказал Джейкоб Бейнс. "Любой, у кого есть не исправленный брандмауэр Juniper, должен изучить его на предмет признаков компрометации".

С тех пор Juniper раскрыла, что ей неизвестно об успешном эксплойте против своих клиентов, но предупредила, что обнаружила попытки использования в реальном времени, что делает крайне важным, чтобы пользователи применяли необходимые исправления для смягчения потенциальных угроз.