Новая ботнет, состоящая из брандмауэров и маршрутизаторов Cisco, DrayTek, Fortinet и NETGEAR, используется в качестве скрытой сети передачи данных для продвинутых участников постоянной угрозы, включая связанного с Китаем субъекта угрозы под названием Volt Typhoon.

Получившая название KV-ботнет от команды Black Lotus Labs в Lumen Technologies, вредоносная сеть представляет собой объединение двух взаимодополняющих кластеров активности, которые активны как минимум с февраля 2022 года.

"Кампания заражает устройства на границе сетей, сегмент, который стал уязвимым местом в системе защиты многих предприятий, что усугубляется переходом к удаленной работе в последние годы", - сказали в компании.

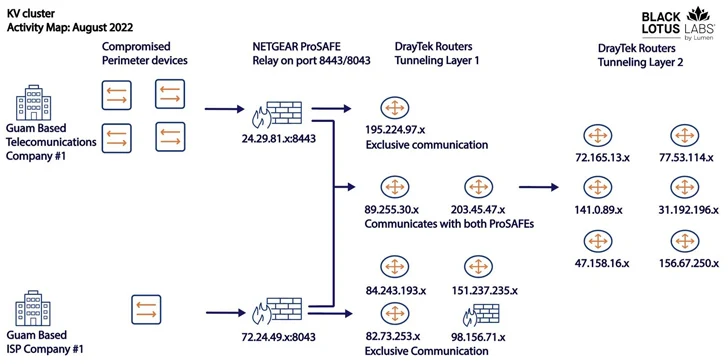

Говорят, что два кластера под кодовыми названиями KY и JDY отличаются друг от друга, но работают в тандеме, облегчая доступ к известным жертвам, а также создавая скрытую инфраструктуру. Данные телеметрии свидетельствуют о том, что ботнет управляется с IP-адресов, базирующихся в Китае.

В то время как ботовая часть JDY занимается более широким сканированием с использованием менее сложных методов, компонент KY, включающий в себя в основном устаревшие продукты с истекшим сроком службы, оценивается как предназначенный для ручных операций против высокопрофессиональных целей, выбранных первой.

Есть подозрение, что Volt Typhoon является по крайней мере одним пользователем KV-ботнета и охватывает подмножество их операционной инфраструктуры, о чем свидетельствует заметный спад операций в июне и начале июля 2023 года, совпавший с публичным раскрытием атак adversarial collective на критическую инфраструктуру в США.

Microsoft, которая первой раскрыла тактику злоумышленника, заявила, что он "пытается вмешаться в обычную сетевую активность, направляя трафик через скомпрометированное сетевое оборудование для небольших офисов и домашних служб (SOHO), включая маршрутизаторы, брандмауэры и оборудование VPN".

Точный начальный механизм заражения, используемый для взлома устройств, в настоящее время неизвестен. За ним следует вредоносное ПО первого этапа, предпринимающее шаги по удалению программ безопасности и других разновидностей вредоносного ПО, чтобы гарантировать, что это "единственное присутствие" на этих компьютерах.

Он также предназначен для извлечения основной полезной нагрузки с удаленного сервера, который, помимо обратной связи с тем же сервером, также способен загружать файлы, запускать команды и выполнять дополнительные модули.

За последний месяц инфраструктура ботнета претерпела изменения, нацеленные на IP-камеры Axis, что указывает на то, что операторы могут готовиться к новой волне атак.

"Одним из довольно интересных аспектов этой кампании является то, что все инструменты, по-видимому, полностью хранятся в памяти", - сказали исследователи. "Это чрезвычайно затрудняет обнаружение за счет долговременного сохранения".

"Поскольку вредоносное ПО полностью хранится в памяти, простым включением питания устройства конечный пользователь может остановить заражение. Хотя это устраняет неминуемую угрозу, повторное заражение происходит регулярно".