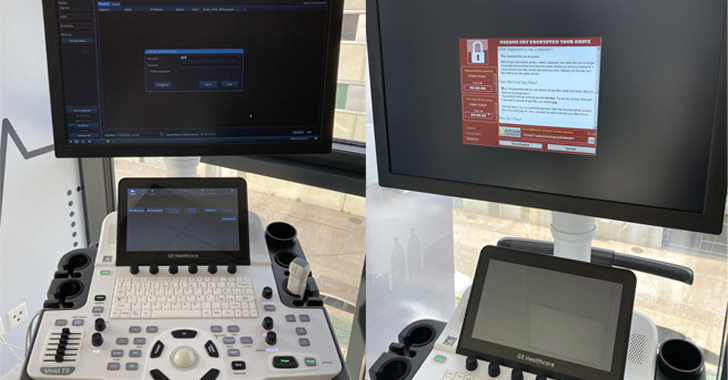

Исследователи безопасности выявили почти дюжину недостатков безопасности, влияющих на семейство ультразвуковых продуктов GE HealthCare Vivid, которые могут быть использованы злоумышленниками для подделки данных пациентов и даже установки программ-вымогателей при определенных обстоятельствах.

"Последствия, вызванные этими недостатками, многообразны: от внедрения программ-вымогателей в ультразвуковой аппарат до доступа к данным пациента, хранящимся на уязвимых устройствах, и манипулирования ими", - сказал в техническом отчете поставщик безопасности операционных технологий (OT) Nozomi Networks.

Проблемы с безопасностью затрагивают ультразвуковую систему Vivid T9 и ее предустановленное веб-приложение Common Service Desktop, которое доступно в интерфейсе локального хостинга устройства и позволяет пользователям выполнять административные действия.

Они также затрагивают другое программное обеспечение под названием EchoPAC, которое устанавливается на рабочее место врача под управлением Windows и помогает ему получать доступ к многомерным изображениям эхо-, сосудистого и абдоминального УЗИ.

При этом успешное использование недостатков требует, чтобы субъект угрозы сначала получил доступ к среде больницы и физически взаимодействовал с устройством, после чего их можно использовать для выполнения произвольного кода с правами администратора.

В гипотетическом сценарии атаки злоумышленник может заблокировать системы Vivid T9, внедрив полезную нагрузку программы-вымогателя, и даже отфильтровать или подделать данные пациента.

Наиболее серьезной из уязвимостей является уязвимость CVE-2024-27107 (оценка CVSS: 9,6), которая касается использования жестко закодированных учетных данных. Другие выявленные недостатки касаются ввода команд (CVE-2024-1628), выполнения с ненужными привилегиями (CVE-2024-27110 и CVE-2020-6977), обхода пути (CVE-2024-1630 и CVE-2024-1629) и сбоя механизма защиты (CVE-2020-6977).

Цепочка эксплойтов, разработанная Nozomi Networks, использует CVE-2020-6977 для получения локального доступа к устройству, а затем использует CVE-2024-1628 для выполнения кода.

"Однако, чтобы ускорить процесс, [...] злоумышленник может также злоупотребить открытым USB-портом и подключить вредоносный флэш-накопитель, который, эмулируя клавиатуру и мышь, автоматически выполняет все необходимые действия со скоростью, превышающей человеческую", - заявили в компании.

В качестве альтернативы злоумышленник может получить доступ к внутренней сети больницы, используя украденные учетные данные VPN, собранные другими способами (например, путем фишинга или утечки данных), просканировать уязвимые установки EchoPAC, а затем использовать CVE-2024-27107 для получения беспрепятственного доступа к базе данных пациента, эффективно ставя под угрозу ее конфиденциальность, целостность и доступность.

В серии рекомендаций GE HealthCare говорится, что "существующие меры по смягчению последствий и контролю" снижают риски, связанные с этими недостатками, до приемлемого уровня.

"В маловероятном случае, если злоумышленник, имеющий физический доступ, сможет вывести устройство из строя, предполагаемому пользователю устройства будут предоставлены четкие индикаторы этого", - отмечается. "Уязвимостью может воспользоваться только тот, у кого есть прямой физический доступ к устройству".

Раскрытие информации произошло через несколько недель после того, как также были обнаружены недостатки в системе безопасности Merge DICOM Toolkit для Windows (CVE-2024-23912, CVE-2024-23913 и CVE-2024-23914), которые могли использоваться для запуска режима отказа в обслуживании (DoS) в службе DICOM. Проблемы были устранены в версии v5.18 [PDF] библиотеки.

Это также следует за обнаружением серьезной уязвимости в системе безопасности продукта Siemens SIMATIC Energy Manager (EnMPro) (CVE-2022-23450, оценка CVSS: 10.0), которая может быть использована удаленным злоумышленником для выполнения произвольного кода с системными привилегиями путем отправки объектов, созданных злоумышленником.

"Злоумышленник, успешно использующий эту уязвимость, может удаленно выполнить код и получить полный контроль над сервером EnMPro", - сказал исследователь безопасности Claroty Ноам Моше.

Пользователям настоятельно рекомендуется обновиться до версии 7.3 Update 1 или более поздней, поскольку все предыдущие версии содержат уязвимость небезопасной десериализации.

Слабые места в системе безопасности были обнаружены также в платформе ThroughTek Kalay, интегрированной в устройства Интернета вещей (IoT) (с CVE-2023-6321 по CVE-2023-6324), которая позволяет злоумышленнику повышать привилегии, выполнять команды от имени root и устанавливать соединение с устройством-жертвой.

"Соединенные вместе, эти уязвимости облегчают несанкционированный root-доступ из локальной сети, а также удаленное выполнение кода для полного отключения устройства-жертвы", - заявила румынская компания по кибербезопасности Bitdefender. "Удаленное выполнение кода возможно только после проверки устройства из локальной сети".

Было обнаружено, что уязвимости, исправленные по состоянию на апрель 2024 года после ответственного раскрытия информации в октябре 2023 года, влияют на радионяни и камеры видеонаблюдения внутри помещений от таких поставщиков, как Owlet, Roku и Wyze, позволяя субъектам угрозы подключать их последовательно, чтобы выполнять произвольные команды на устройствах.

"Последствия этих уязвимостей выходят далеко за рамки теоретических эксплойтов, поскольку они напрямую влияют на конфиденциальность и безопасность пользователей, использующих устройства на базе ThroughTek Kalay", - добавили в компании.