Исследователи кибербезопасности обнаружили новую кампанию криптоджекинга, в которой уязвимые драйверы используются для отключения известных решений безопасности (EDR) и предотвращения обнаружения в так называемой атаке "Принеси свой собственный уязвимый драйвер" (BYOVD).

Elastic Security Labs отслеживает кампанию под именем REF4578, а основная полезная нагрузка - как GHOSTENGINE. Предыдущее исследование китайской фирмы по кибербезопасности Anty Labs получило кодовое название HIDDEN SHOVEL.

"GHOSTENGINE использует уязвимые драйверы для прекращения работы известных агентов EDR, которые, вероятно, будут мешать работе развернутого и хорошо известного майнера монет", - сказали исследователи Elastic Салим Битам, Самир Буссиден, Терренс Деджесус и Эндрю Пиз.

"Эта кампания была необычно сложной, чтобы обеспечить как установку, так и постоянство майнера XMRig".

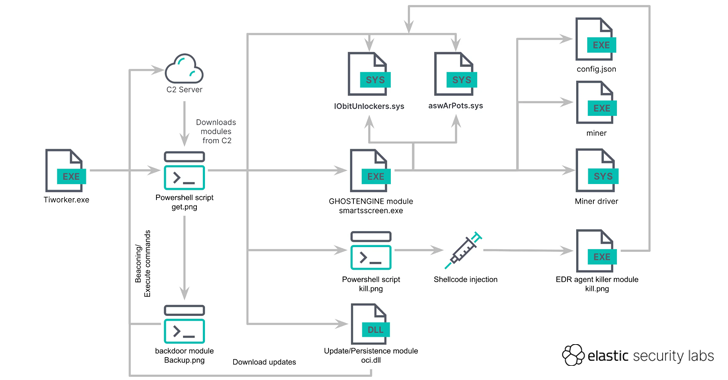

Все начинается с исполняемого файла ("Tiworker.exe"), который используется для запуска сценария PowerShell, который извлекает запутанный сценарий PowerShell, который маскируется под изображение PNG ("get.png") для получения дополнительных полезных данных с сервера командования и управления (C2).

Эти модули -- aswArPot.sys, IObitUnlockers.sys, curl.exe, smartsscreen.exe, oci.dll backup.png и kill.png - запускаются на зараженном хостинге после их загрузки по HTTP либо с настроенного сервера C2, либо с резервного сервера на случай, если домены недоступны. Он также включает запасной механизм на основе FTP.

Кроме того, вредоносная программа пытается отключить антивирус Microsoft Defender, очистить несколько каналов журнала событий Windows и убедиться, что на томе C: \ есть по крайней мере 10 МБ свободного места для загрузки файлов, которые затем хранятся в папке C:\Windows\Fonts.

"В противном случае он попытается удалить большие файлы из системы, прежде чем искать другой подходящий том с достаточным пространством и создавать папку под $ RECYCLE.BIN \ Fonts", - сказали исследователи.

Сценарий PowerShell также предназначен для создания трех запланированных задач в системе для запуска вредоносной библиотеки DLL каждые 20 минут, запуска самой себя с помощью пакетного скрипта каждый час и выполнения smartsscreen.exe каждые 40 минут.

Основной полезной нагрузкой цепочки атак является smartsscreen.exe (он же GHOSTENGINE), основная цель которого - деактивировать процессы безопасности с помощью уязвимого драйвера Avast ("aswArPot.sys"), завершить первоначальное заражение и запустить майнер.

Затем двоичный файл security agent удаляется с помощью другого уязвимого драйвера от IObit ("iobitunlockers.sys"), после чего клиентская программа майнинга XMRig загружается с сервера C2 и выполняется.

Файл DLL используется для обеспечения сохраняемости вредоносного ПО и загрузки обновлений с серверов C2 путем получения скрипта get.png и его выполнения, в то время как скрипт Powershell "backup.png" функционирует как бэкдор для обеспечения удаленного выполнения команд в системе.

В том, что было интерпретировано как мера избыточности, скрипт PowerShell "kill.png" обладает аналогичными возможностями, такими как smartsscreen.exe для удаления двоичных файлов security agent путем внедрения и загрузки исполняемого файла в память.

Разработка началась после того, как команда Uptycs по исследованию угроз обнаружила крупномасштабную, продолжающуюся с января 2024 года операцию, которая использует известные недостатки в утилите ведения журнала Log4j (например, CVE-2021-44228) для доставки майнера XMRig на целевые хосты.

"После компрометации компьютера-жертвы он инициировал контакт с URL-адресом для получения сценария оболочки для развертывания майнера XMRig, или, альтернативно, в отдельных случаях он распространял вредоносное ПО Mirai или Gafgyt", - сказал исследователь безопасности Шилпеш Триведи.

Большинство затронутых серверов расположены в Китае, за ними следуют Гонконг, Нидерланды, Япония, США, Германия, Южная Африка и Швеция.

BYOVD и другие методы подрыва механизмов безопасности

BYOVD - это все более популярный метод, при котором субъект угрозы использует заведомо уязвимый подписанный драйвер, загружает его в ядро и использует для выполнения привилегированных действий, часто с целью отключить процессы безопасности и позволить им работать скрытно."Драйверы работают на ring 0, самом привилегированном уровне операционной системы", - отмечает израильская компания по кибербезопасности Cymulate. "Это предоставляет им прямой доступ к критически важной памяти, процессору, операциям ввода-вывода и другим фундаментальным ресурсам. В случае с BYOVD атака предназначена для загрузки уязвимого драйвера для дальнейшей атаки ".

Хотя Microsoft по умолчанию развернула Список блокировки уязвимых драйверов, начиная с Windows 11 22H2, список обновляется только один или два раза в год, поэтому пользователям необходимо периодически обновлять его вручную для оптимальной защиты.

Точный масштаб кампании остается неизвестным, и в настоящее время неясно, кто за ней стоит. Однако обращает на себя внимание необычная изощренность того, что кажется простой атакой на незаконный майнинг криптовалюты.

Раскрытие также следует за открытием новой технологии под названием EDRaser, которая использует недостатки Microsoft Defender (CVE-2023-24860 и CVE-2023-36010) для удаленного удаления журналов доступа, журналов событий Windows, баз данных и других файлов.

Проблема, которая также затрагивает Kaspersky, связана с тем фактом, что обе программы безопасности используют байтовые сигнатуры для обнаружения вредоносного ПО, что позволяет субъекту угрозы внедрять сигнатуры вредоносного ПО в законные файлы и обманывать инструменты, заставляя их думать, что они вредоносны, сказал SafeBreach.

Компания по кибербезопасности отдельно обнаружила креативный эксплойт, позволяющий обойти средства защиты, предлагаемые Palo Alto Networks Cortex XDR, и использовать его для развертывания обратной оболочки и программ-вымогателей, эффективно перепрофилируя его в вредоносный инструмент изгоев.

По своей сути обход позволяет загрузить уязвимый драйвер ("rtcore64.sys") с помощью атаки BYOVD и несанкционированного доступа к решению, чтобы помешать законному администратору удалить программное обеспечение и, в конечном итоге, внедрить вредоносный код в один из его процессов, предоставляя субъекту угрозы высокие привилегии, оставаясь при этом необнаруженным и постоянным.

"Логика, лежащая в основе процессов обнаружения продукта безопасности, должна тщательно охраняться", - сказал в прошлом месяце исследователь безопасности Шмуэль Коэн. "Предоставляя злоумышленникам доступ к этой чувствительной логике обнаружения через файлы содержимого решения, они с гораздо большей вероятностью смогут найти способ обойти это".

Еще одним новым методом является HookChain, который, по словам бразильского исследователя безопасности Хелвио Карвалью Джуниора, включает в себя сочетание перехвата IAT, разрешения динамических системных служебных номеров (SSN) и косвенных системных вызовов для обхода механизмов мониторинга и контроля, реализуемых программным обеспечением безопасности в пользовательском режиме, особенно в NTDLL.dll библиотека.

"HookChain способен перенаправлять поток выполнения всех основных подсистем Windows, таких как kernel32.dll, kernelbase.dll и user32.dll", - сказал Карвалью Джуниор в недавно опубликованной статье.

"Это означает, что после развертывания HookChain гарантирует, что все вызовы API в контексте приложения выполняются прозрачно, полностью избегая обнаружения [программным обеспечением для обнаружения конечных точек и реагирования]".