Правительственные учреждения и энергетические компании Индии стали мишенью неизвестных злоумышленников с целью распространения модифицированной версии вредоносного ПО с открытым исходным кодом для кражи информации под названием HackBrowserData и, в некоторых случаях, для извлечения конфиденциальной информации с использованием Slack в качестве командно-контрольной программы (C2).

"Похититель информации был доставлен по фишинговому электронному письму, замаскированному под письмо-приглашение от ВВС Индии", - сказал исследователь EclecticIQ Арда Бююккая в опубликованном сегодня отчете.

"Злоумышленник использовал каналы Slack в качестве точек эксфильтрации для загрузки конфиденциальных внутренних документов, личных сообщений электронной почты и кэшированных данных веб-браузера после запуска вредоносного ПО".

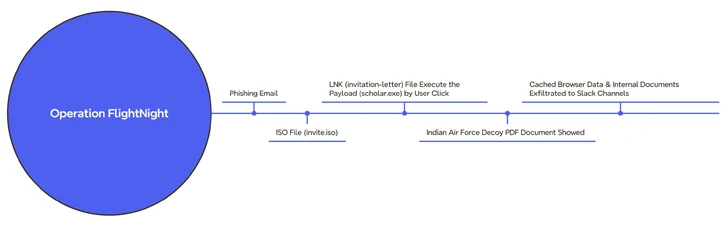

Кампания, за которой наблюдает голландская фирма по кибербезопасности, начиная с 7 марта 2024 года, получила кодовое название Operation FlightNight в связи с каналами Slack, используемыми противником.

Цели вредоносной деятельности охватывают несколько государственных структур в Индии, включая те, которые связаны с электронными коммуникациями, управлением ИТ и национальной обороной.

Сообщается, что злоумышленник успешно скомпрометировал частные энергетические компании, собрав финансовые документы, личные данные сотрудников, сведения о буровых работах в нефтегазовой отрасли. Всего в ходе кампании было отфильтровано около 8,81 ГБ данных.

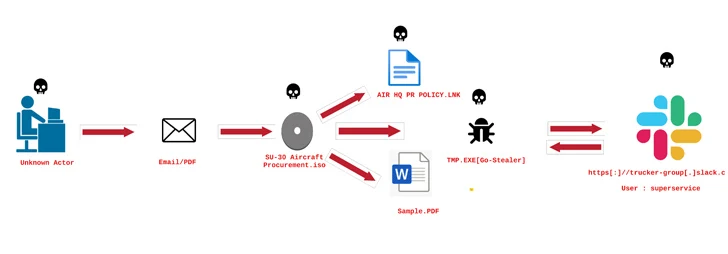

Цепочка атак начинается с фишингового сообщения, содержащего ISO-файл ("invite.iso"), который, в свою очередь, содержит ярлык Windows (LNK), запускающий выполнение скрытого двоичного файла ("scholar.exe"), присутствующего в смонтированном образе оптического диска.

Одновременно жертве отображается замаскированный PDF-файл, который выдает себя за письмо-приглашение от ВВС Индии, в то время как вредоносное ПО тайно собирает документы и кэшированные данные веб-браузера и передает их на контролируемый актером канал Slack под названием FlightNight.

Вредоносное ПО представляет собой измененную версию HackBrowserData, которая выходит за рамки функций кражи данных в браузере и включает возможности для перекачки документов (Microsoft Office, PDF-файлы и файлы баз данных SQL), обмена данными через Slack и лучшего уклонения от обнаружения с использованием методов запутывания.

Предполагается, что злоумышленник украл файл-приманку PDF во время предыдущего вторжения, причем поведенческие сходства прослеживаются с фишинговой кампанией, нацеленной на ВВС Индии с помощью программы-похитителя Go под названием GoStealer.

Подробности деятельности были раскрыты индийским исследователем в области безопасности, который известен под псевдонимом xelemental (@ElementalX2) в середине января 2024 года.

Последовательность заражения GoStealer практически идентична той FlightNight, с использованием приманок на тему закупок ("Самолет СУ-30 Procurement.iso") для отображения файла-приманки, в то время как полезная нагрузка stealer используется для передачи интересующей информации через Slack.

Адаптируя свободно доступные атакующие инструменты и перепрофилируя легальную инфраструктуру, такую как Slack, которая распространена в корпоративных средах, это позволяет субъектам угрозы сократить время и затраты на разработку, а также легко оставаться незамеченными.

Преимущества эффективности также означают, что гораздо проще провести целенаправленную атаку, даже позволяя менее квалифицированным и начинающим киберпреступникам перейти к активным действиям и нанести значительный ущерб организациям.

"Операция FlightNight и кампания GoStealer подчеркивают простой, но эффективный подход участников угрозы к использованию инструментов с открытым исходным кодом для кибершпионажа", - сказал Бююккая.

"Это подчеркивает меняющийся ландшафт киберугроз, при котором злоумышленники злоупотребляют широко используемыми наступательными инструментами и платформами с открытым исходным кодом для достижения своих целей с минимальным риском обнаружения и инвестиций".