Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

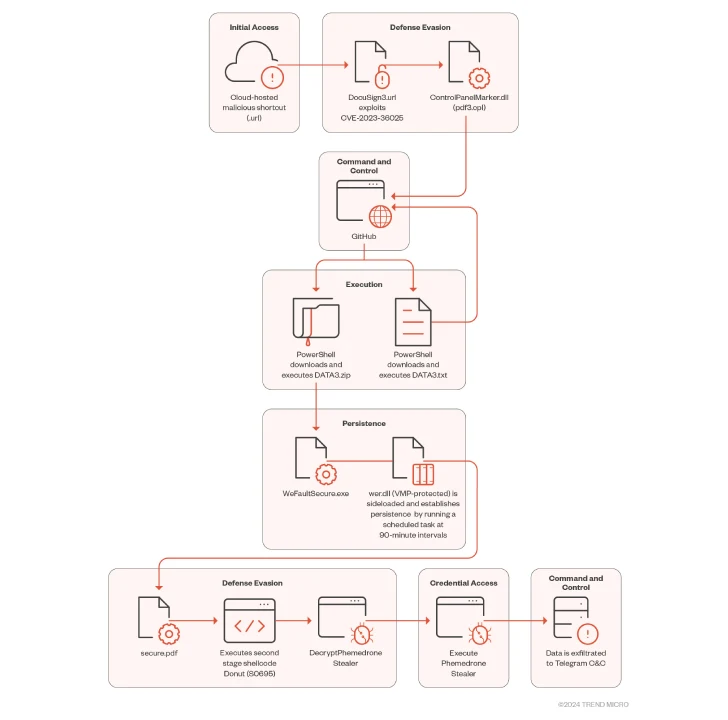

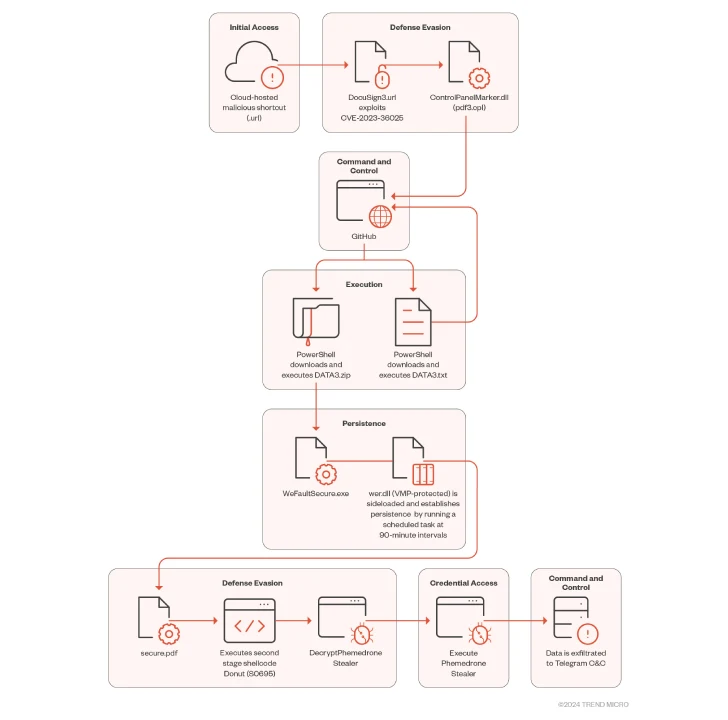

Было замечено, что злоумышленники используют исправленную брешь в системе безопасности Microsoft Windows для развертывания программы для кражи информации с открытым исходным кодом под названием Phemedrone Stealer.

"Phemedrone нацелен на веб-браузеры и данные из криптовалютных кошельков и приложений для обмена сообщениями, таких как Telegram, Steam и Discord", - сказали исследователи Trend Micro Питер Гирнус, Алиакбар Захрави и Саймон Цукербраун.

"Он также делает скриншоты и собирает системную информацию об оборудовании, местоположении и деталях операционной системы. Затем украденные данные отправляются злоумышленникам через Telegram или их сервер командования и контроля (C & C)".

В атаках используется CVE-2023-36025 (оценка CVSS: 8,8), уязвимость обхода безопасности в Windows SmartScreen, которую можно использовать, заставив пользователя нажать на специально созданный интернет-ярлык (.URL) или гиперссылку, указывающую на файл интернет-ярлыка.

Активно эксплуатируемый недостаток был устранен Microsoft в рамках выпуска обновлений для исправления в ноябре 2023 года.

Процесс заражения включает в себя злоумышленника, размещающего вредоносные файлы интернет-ярлыков в Discord или облачных сервисах, таких как FileTransfer.io, при этом ссылки также маскируются с помощью средств сокращения URL, таких как короткий URL.

Казнь заминированного человека-ловушки .Файл URL позволяет ему подключаться к серверу, контролируемому субъектом, и запускать файл панели управления (.CPL) способом, который позволяет обойти SmartScreen Защитника Windows, используя преимущества CVE-2023-36025.

"Когда вредоносный файл .CPL запускается через двоичный процесс панели управления Windows, он, в свою очередь, вызывает rundll32.exe для запуска DLL", - сказали исследователи. "Эта вредоносная библиотека DLL действует как загрузчик, который затем вызывает Windows PowerShell для загрузки и выполнения следующего этапа атаки, размещенного на GitHub".

Последующая полезная нагрузка - это загрузчик PowerShell ("DATA3.txt"), который действует как панель запуска для Donut, загрузчика шелл-кода с открытым исходным кодом, который расшифровывает и запускает Phemedrone Stealer.

Написанный на C #, Phemedrone Stealer активно поддерживается его разработчиками на GitHub и Telegram, облегчая кражу конфиденциальной информации из взломанных систем.

Разработка в очередной раз свидетельствует о том, что участники угроз становятся все более гибкими и быстро адаптируют свои цепочки атак, чтобы извлечь выгоду из недавно раскрытых эксплойтов и нанести максимальный ущерб.

"Несмотря на исправление, злоумышленники продолжают находить способы использовать CVE-2023-36025 и обходить защиту SmartScreen Защитника Windows, чтобы заражать пользователей множеством типов вредоносных программ, включая программы-вымогатели и воры, такие как Phemedrone Stealer", - сказали исследователи.

"Phemedrone нацелен на веб-браузеры и данные из криптовалютных кошельков и приложений для обмена сообщениями, таких как Telegram, Steam и Discord", - сказали исследователи Trend Micro Питер Гирнус, Алиакбар Захрави и Саймон Цукербраун.

"Он также делает скриншоты и собирает системную информацию об оборудовании, местоположении и деталях операционной системы. Затем украденные данные отправляются злоумышленникам через Telegram или их сервер командования и контроля (C & C)".

В атаках используется CVE-2023-36025 (оценка CVSS: 8,8), уязвимость обхода безопасности в Windows SmartScreen, которую можно использовать, заставив пользователя нажать на специально созданный интернет-ярлык (.URL) или гиперссылку, указывающую на файл интернет-ярлыка.

Активно эксплуатируемый недостаток был устранен Microsoft в рамках выпуска обновлений для исправления в ноябре 2023 года.

Процесс заражения включает в себя злоумышленника, размещающего вредоносные файлы интернет-ярлыков в Discord или облачных сервисах, таких как FileTransfer.io, при этом ссылки также маскируются с помощью средств сокращения URL, таких как короткий URL.

Казнь заминированного человека-ловушки .Файл URL позволяет ему подключаться к серверу, контролируемому субъектом, и запускать файл панели управления (.CPL) способом, который позволяет обойти SmartScreen Защитника Windows, используя преимущества CVE-2023-36025.

"Когда вредоносный файл .CPL запускается через двоичный процесс панели управления Windows, он, в свою очередь, вызывает rundll32.exe для запуска DLL", - сказали исследователи. "Эта вредоносная библиотека DLL действует как загрузчик, который затем вызывает Windows PowerShell для загрузки и выполнения следующего этапа атаки, размещенного на GitHub".

Последующая полезная нагрузка - это загрузчик PowerShell ("DATA3.txt"), который действует как панель запуска для Donut, загрузчика шелл-кода с открытым исходным кодом, который расшифровывает и запускает Phemedrone Stealer.

Написанный на C #, Phemedrone Stealer активно поддерживается его разработчиками на GitHub и Telegram, облегчая кражу конфиденциальной информации из взломанных систем.

Разработка в очередной раз свидетельствует о том, что участники угроз становятся все более гибкими и быстро адаптируют свои цепочки атак, чтобы извлечь выгоду из недавно раскрытых эксплойтов и нанести максимальный ущерб.

"Несмотря на исправление, злоумышленники продолжают находить способы использовать CVE-2023-36025 и обходить защиту SmartScreen Защитника Windows, чтобы заражать пользователей множеством типов вредоносных программ, включая программы-вымогатели и воры, такие как Phemedrone Stealer", - сказали исследователи.