Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Охотники за угрозами обнаружили подозрительный пакет в NuGet package manager, который, вероятно, предназначен для разработчиков, работающих с инструментами китайской фирмы, специализирующейся на производстве промышленного и цифрового оборудования.

Речь идет о пакете SqzrFramework480, который, по словам ReversingLabs, был впервые опубликован 24 января 2024 года. На момент написания статьи он был загружен 2999 раз.

Компания по обеспечению безопасности цепочки поставок программного обеспечения заявила, что не обнаружила ни одного другого пакета, который демонстрировал бы подобное поведение.

Однако предполагается, что кампания, вероятно, может быть использована для организации промышленного шпионажа в системах, оснащенных камерами, машинным зрением и роботизированными манипуляторами.

Указание на то, что SqzrFramework480, по-видимому, связан с китайской фирмой Bozhon Precision Industry Technology Co., Ltd., вытекает из использования версии логотипа компании для иконки пакета. Он был загружен учетной записью пользователя Nuget под названием "zhaoyushun1999".

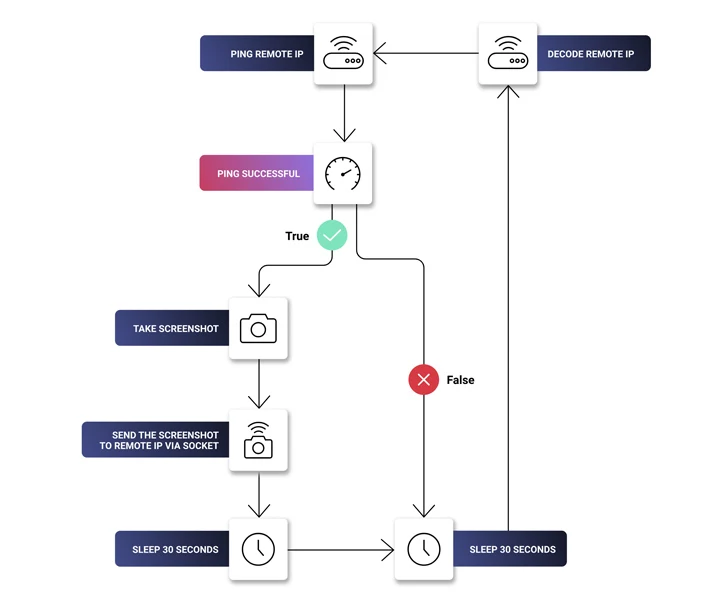

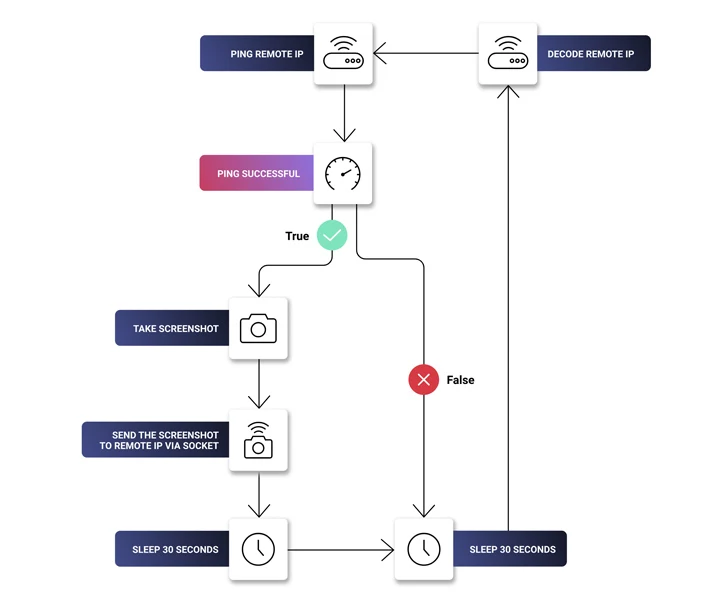

В библиотеке присутствует DLL-файл "SqzrFramework480.dll", который поставляется с функциями для создания скриншотов, пинга удаленного IP-адреса каждые 30 секунд до успешного завершения операции и передачи скриншотов через созданный сокет, подключенный к указанному IP-адресу.

"Ни одно из этих действий не является определенно вредоносным. Однако, взятые вместе, они вызывают тревогу", - сказал исследователь безопасности Петар Кирхмайер. "Пинг служит для проверки пульса, чтобы увидеть, работает ли сервер exfiltration".

Вредоносное использование сокетов для передачи и эксфильтрации данных ранее наблюдалось в дикой природе, как в случае с пакетом npm nodejs_net_server.

Точный мотив, стоящий за пакетом, пока неясен, хотя общеизвестно, что злоумышленники постоянно прибегают к сокрытию вредоносного кода в, казалось бы, безвредном программном обеспечении, чтобы скомпрометировать жертв.

Альтернативным, безобидным объяснением может быть утечка пакета разработчиком или третьей стороной, которая работает с компанией.

"Они также могут объяснить кажущееся вредоносным поведение при непрерывном захвате экрана: для разработчика это может быть просто способом транслировать изображения с камеры на главном мониторе на рабочее место", - сказал Кирхмайер.

Помимо двусмысленности, связанной с пакетом, полученные данные подчеркивают сложный характер угроз в цепочке поставок, что делает крайне важным, чтобы пользователи тщательно изучали библиотеки перед их загрузкой.

"Репозитории с открытым исходным кодом, такие как NuGet, все чаще размещают подозрительные и вредоносные пакеты, предназначенные для привлечения разработчиков и обмана их при загрузке и включении вредоносных библиотек и других модулей в свои конвейеры разработки", - сказал Кирхмайер.

Речь идет о пакете SqzrFramework480, который, по словам ReversingLabs, был впервые опубликован 24 января 2024 года. На момент написания статьи он был загружен 2999 раз.

Компания по обеспечению безопасности цепочки поставок программного обеспечения заявила, что не обнаружила ни одного другого пакета, который демонстрировал бы подобное поведение.

Однако предполагается, что кампания, вероятно, может быть использована для организации промышленного шпионажа в системах, оснащенных камерами, машинным зрением и роботизированными манипуляторами.

Указание на то, что SqzrFramework480, по-видимому, связан с китайской фирмой Bozhon Precision Industry Technology Co., Ltd., вытекает из использования версии логотипа компании для иконки пакета. Он был загружен учетной записью пользователя Nuget под названием "zhaoyushun1999".

В библиотеке присутствует DLL-файл "SqzrFramework480.dll", который поставляется с функциями для создания скриншотов, пинга удаленного IP-адреса каждые 30 секунд до успешного завершения операции и передачи скриншотов через созданный сокет, подключенный к указанному IP-адресу.

"Ни одно из этих действий не является определенно вредоносным. Однако, взятые вместе, они вызывают тревогу", - сказал исследователь безопасности Петар Кирхмайер. "Пинг служит для проверки пульса, чтобы увидеть, работает ли сервер exfiltration".

Вредоносное использование сокетов для передачи и эксфильтрации данных ранее наблюдалось в дикой природе, как в случае с пакетом npm nodejs_net_server.

Точный мотив, стоящий за пакетом, пока неясен, хотя общеизвестно, что злоумышленники постоянно прибегают к сокрытию вредоносного кода в, казалось бы, безвредном программном обеспечении, чтобы скомпрометировать жертв.

Альтернативным, безобидным объяснением может быть утечка пакета разработчиком или третьей стороной, которая работает с компанией.

"Они также могут объяснить кажущееся вредоносным поведение при непрерывном захвате экрана: для разработчика это может быть просто способом транслировать изображения с камеры на главном мониторе на рабочее место", - сказал Кирхмайер.

Помимо двусмысленности, связанной с пакетом, полученные данные подчеркивают сложный характер угроз в цепочке поставок, что делает крайне важным, чтобы пользователи тщательно изучали библиотеки перед их загрузкой.

"Репозитории с открытым исходным кодом, такие как NuGet, все чаще размещают подозрительные и вредоносные пакеты, предназначенные для привлечения разработчиков и обмана их при загрузке и включении вредоносных библиотек и других модулей в свои конвейеры разработки", - сказал Кирхмайер.