Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Группа реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) предупредила, что более 2000 компьютеров в стране были заражены штаммом вредоносного ПО под названием DirtyMoe.

Агентство приписало кампанию субъекту угрозы, которого оно называет UAC-0027.

DirtyMoe, действующая как минимум с 2016 года, способна осуществлять криптоджекинг и распределенные атаки типа "отказ в обслуживании" (DDoS). В марте 2022 года компания по кибербезопасности Avast выявила способность вредоносного ПО распространяться подобно червю, используя известные недостатки безопасности.

Известно, что DDoS-ботнет передается с помощью другой вредоносной программы, известной как Purple Fox, или через поддельные установочные пакеты MSI для популярного программного обеспечения, такого как Telegram. Purple Fox также оснащен руткитом, который позволяет субъектам угрозы скрывать вредоносное ПО на компьютере и затруднять его обнаружение и удаление.

Точный начальный вектор доступа, используемый в кампании, нацеленной на Украину, в настоящее время неизвестен. CERT-UA рекомендует организациям поддерживать свои системы в актуальном состоянии, применять сегментацию сети и отслеживать сетевой трафик на предмет любой аномальной активности.

Раскрытие происходит после того, как Securonix подробно описала продолжающуюся фишинговую кампанию, известную как STEADY #URSA, нацеленную на украинских военнослужащих с целью доставки специального бэкдора PowerShell, получившего название SUBTLE-PAWS.

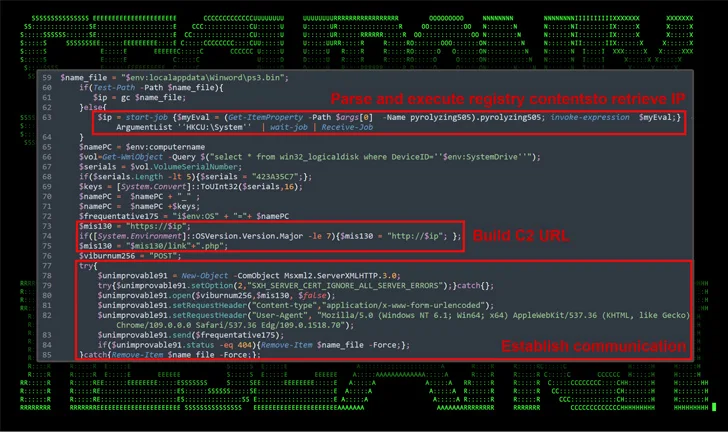

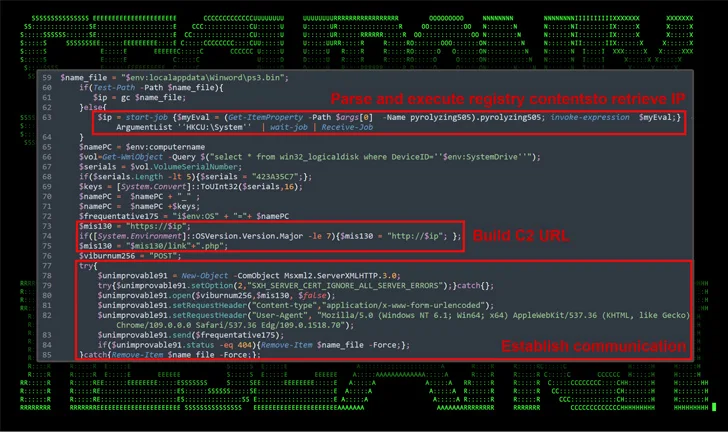

"Цепочка эксплуатации относительно проста: она включает в себя выполнение целью вредоносного ярлыка (.lnk), который загружает и выполняет новый код полезной нагрузки бэкдора PowerShell (найденный внутри другого файла, содержащегося в том же архиве)", - сказали исследователи безопасности Ден Юзвик, Тим Пек и Олег Колесников.

Утверждается, что атака связана с субъектом угрозы, известным как Shuckworm, который также известен как Aqua Blizzard (ранее Actinium), Armageddon, Gamaredon, Iron Tilden, Primitive Bear, Trident Ursa, UNC530 и Winterflounder. Активна как минимум с 2013 года, по оценкам, является частью Федеральной службы безопасности России (ФСБ).

SUBTLE-PAWS, помимо настройки сохраняемости на хостинге, использует платформу ведения блогов Telegraph для получения информации о командовании и контроле (C2), метод, ранее идентифицированный как связанный с злоумышленником с начала 2023 года, и может распространяться через подключенные съемные диски.

Способность Gamaredon распространяться через USB-накопители также была задокументирована Check Point в ноябре 2023 года, которая назвала USB-червя на базе PowerShell LitterDrifter.

"Бэкдор SUBTLE-PAWS использует передовые технологии для динамического выполнения вредоносных полезных нагрузок", - заявили исследователи.

"Они хранят и извлекают исполняемый код PowerShell из реестра Windows, который может помочь обойти традиционные методы обнаружения на основе файлов. Этот подход также помогает поддерживать устойчивость зараженной системы, поскольку вредоносная программа может инициироваться снова после перезагрузок или других прерываний."

Агентство приписало кампанию субъекту угрозы, которого оно называет UAC-0027.

DirtyMoe, действующая как минимум с 2016 года, способна осуществлять криптоджекинг и распределенные атаки типа "отказ в обслуживании" (DDoS). В марте 2022 года компания по кибербезопасности Avast выявила способность вредоносного ПО распространяться подобно червю, используя известные недостатки безопасности.

Известно, что DDoS-ботнет передается с помощью другой вредоносной программы, известной как Purple Fox, или через поддельные установочные пакеты MSI для популярного программного обеспечения, такого как Telegram. Purple Fox также оснащен руткитом, который позволяет субъектам угрозы скрывать вредоносное ПО на компьютере и затруднять его обнаружение и удаление.

Точный начальный вектор доступа, используемый в кампании, нацеленной на Украину, в настоящее время неизвестен. CERT-UA рекомендует организациям поддерживать свои системы в актуальном состоянии, применять сегментацию сети и отслеживать сетевой трафик на предмет любой аномальной активности.

Раскрытие происходит после того, как Securonix подробно описала продолжающуюся фишинговую кампанию, известную как STEADY #URSA, нацеленную на украинских военнослужащих с целью доставки специального бэкдора PowerShell, получившего название SUBTLE-PAWS.

"Цепочка эксплуатации относительно проста: она включает в себя выполнение целью вредоносного ярлыка (.lnk), который загружает и выполняет новый код полезной нагрузки бэкдора PowerShell (найденный внутри другого файла, содержащегося в том же архиве)", - сказали исследователи безопасности Ден Юзвик, Тим Пек и Олег Колесников.

Утверждается, что атака связана с субъектом угрозы, известным как Shuckworm, который также известен как Aqua Blizzard (ранее Actinium), Armageddon, Gamaredon, Iron Tilden, Primitive Bear, Trident Ursa, UNC530 и Winterflounder. Активна как минимум с 2013 года, по оценкам, является частью Федеральной службы безопасности России (ФСБ).

SUBTLE-PAWS, помимо настройки сохраняемости на хостинге, использует платформу ведения блогов Telegraph для получения информации о командовании и контроле (C2), метод, ранее идентифицированный как связанный с злоумышленником с начала 2023 года, и может распространяться через подключенные съемные диски.

Способность Gamaredon распространяться через USB-накопители также была задокументирована Check Point в ноябре 2023 года, которая назвала USB-червя на базе PowerShell LitterDrifter.

"Бэкдор SUBTLE-PAWS использует передовые технологии для динамического выполнения вредоносных полезных нагрузок", - заявили исследователи.

"Они хранят и извлекают исполняемый код PowerShell из реестра Windows, который может помочь обойти традиционные методы обнаружения на основе файлов. Этот подход также помогает поддерживать устойчивость зараженной системы, поскольку вредоносная программа может инициироваться снова после перезагрузок или других прерываний."