Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Участники угрозы используют недавно обнаруженную брешь в системе безопасности, влияющую на шлюзы Ivanti Connect Secure, Policy Secure и ZTA, для развертывания бэкдора под кодовым названием "DSLog" на уязвимых устройствах.

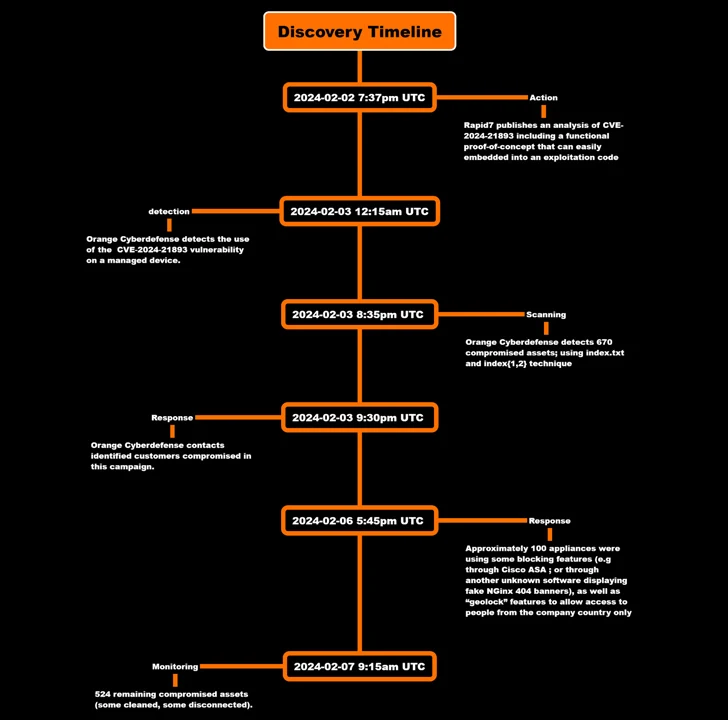

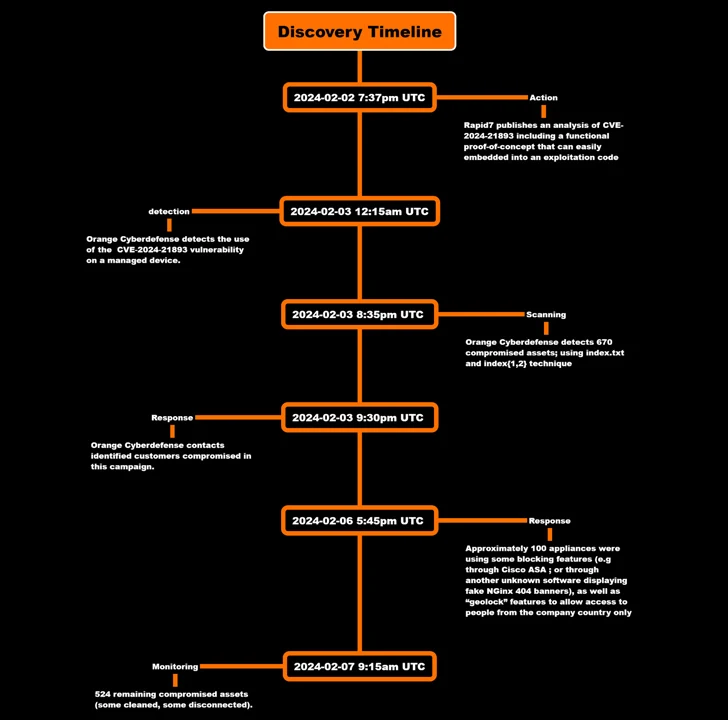

Это согласно выводам компании Orange Cyberdefense, которая заявила, что наблюдала за использованием CVE-2024-21893 в течение нескольких часов после публичного выпуска кода проверки концепции (PoC).

CVE-2024-21893, который был раскрыт Ivanti в конце прошлого месяца вместе с CVE-2024-21888, относится к уязвимости подделки запросов на стороне сервера (SSRF) в модуле SAML, которая, в случае успешного использования, может разрешить доступ к ресурсам с ограниченным доступом без какой-либо аутентификации.

С тех пор компания из Юты признала, что недостаток ограничивал целевые атаки, хотя точный масштаб компромиссов неясен.

Затем, на прошлой неделе, Shadowserver Foundation выявил всплеск попыток использования уязвимости, исходящей из более чем 170 уникальных IP-адресов, вскоре после того, как Rapid7 и AssetNote поделились дополнительными техническими подробностями.

Последний анализ Orange Cyberdefense показывает, что компромиссы были обнаружены еще 3 февраля, когда атака была нацелена на неназванного клиента для внедрения бэкдора, предоставляющего постоянный удаленный доступ.

"Бэкдор вставлен в существующий Perl-файл под названием 'DSLog.pm", - заявили в компании, подчеркнув текущую схему, по которой существующие легитимные компоненты – в данном случае модуль ведения журнала – модифицируются для добавления вредоносного кода.

dslog'а, имплантат, оснащен собственными приемами, препятствующими анализу и обнаружению, включая внедрение уникального хэша для каждого устройства, что делает невозможным использование хэша для связи с тем же бэкдором на другом устройстве.

То же хэш-значение злоумышленники вводят в поле заголовка User-Agent в HTTP-запросе к устройству, чтобы вредоносная программа могла извлечь команду для выполнения из параметра запроса, называемого "cdi". Затем расшифрованная инструкция запускается от имени пользователя root.

"Веб-оболочка не возвращает статус / код при попытке связаться с ней", - сообщили в Orange Cyberdefense. "Не существует известного способа обнаружить это напрямую".

Далее были обнаружены свидетельства того, что субъекты угрозы стирали журналы ".access" на "нескольких" устройствах в попытке скрыть следы судебной экспертизы и остаться незамеченными.

Но, проверив артефакты, которые были созданы при запуске уязвимости SSRF, компания заявила, что смогла обнаружить 670 скомпрометированных активов во время первоначального сканирования 3 февраля, число которых сократилось до 524 по состоянию на 7 февраля.

В свете продолжающейся эксплуатации устройств Ivanti, настоятельно рекомендуется, чтобы "все клиенты выполнили сброс настроек своего устройства до заводских настроек перед применением исправления, чтобы предотвратить сохранение обновления субъектом угрозы в вашей среде".

Это согласно выводам компании Orange Cyberdefense, которая заявила, что наблюдала за использованием CVE-2024-21893 в течение нескольких часов после публичного выпуска кода проверки концепции (PoC).

CVE-2024-21893, который был раскрыт Ivanti в конце прошлого месяца вместе с CVE-2024-21888, относится к уязвимости подделки запросов на стороне сервера (SSRF) в модуле SAML, которая, в случае успешного использования, может разрешить доступ к ресурсам с ограниченным доступом без какой-либо аутентификации.

С тех пор компания из Юты признала, что недостаток ограничивал целевые атаки, хотя точный масштаб компромиссов неясен.

Затем, на прошлой неделе, Shadowserver Foundation выявил всплеск попыток использования уязвимости, исходящей из более чем 170 уникальных IP-адресов, вскоре после того, как Rapid7 и AssetNote поделились дополнительными техническими подробностями.

Последний анализ Orange Cyberdefense показывает, что компромиссы были обнаружены еще 3 февраля, когда атака была нацелена на неназванного клиента для внедрения бэкдора, предоставляющего постоянный удаленный доступ.

"Бэкдор вставлен в существующий Perl-файл под названием 'DSLog.pm", - заявили в компании, подчеркнув текущую схему, по которой существующие легитимные компоненты – в данном случае модуль ведения журнала – модифицируются для добавления вредоносного кода.

dslog'а, имплантат, оснащен собственными приемами, препятствующими анализу и обнаружению, включая внедрение уникального хэша для каждого устройства, что делает невозможным использование хэша для связи с тем же бэкдором на другом устройстве.

То же хэш-значение злоумышленники вводят в поле заголовка User-Agent в HTTP-запросе к устройству, чтобы вредоносная программа могла извлечь команду для выполнения из параметра запроса, называемого "cdi". Затем расшифрованная инструкция запускается от имени пользователя root.

"Веб-оболочка не возвращает статус / код при попытке связаться с ней", - сообщили в Orange Cyberdefense. "Не существует известного способа обнаружить это напрямую".

Далее были обнаружены свидетельства того, что субъекты угрозы стирали журналы ".access" на "нескольких" устройствах в попытке скрыть следы судебной экспертизы и остаться незамеченными.

Но, проверив артефакты, которые были созданы при запуске уязвимости SSRF, компания заявила, что смогла обнаружить 670 скомпрометированных активов во время первоначального сканирования 3 февраля, число которых сократилось до 524 по состоянию на 7 февраля.

В свете продолжающейся эксплуатации устройств Ivanti, настоятельно рекомендуется, чтобы "все клиенты выполнили сброс настроек своего устройства до заводских настроек перед применением исправления, чтобы предотвратить сохранение обновления субъектом угрозы в вашей среде".