CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Правительственные и телекоммуникационные организации подверглись новой волне атак со стороны связанного с Китаем субъекта угрозы, отслеживаемого как Budworm, использующего обновленный набор вредоносных программ.

Вторжения, нацеленные на ближневосточную телекоммуникационную организацию и правительство Азии, произошли в августе 2023 года, когда злоумышленник внедрил улучшенную версию своего инструментария SysUpdate toolkit, говорится в отчете Symantec Threat Hunter, входящего в состав Broadcom, которым поделилась The Hacker News.

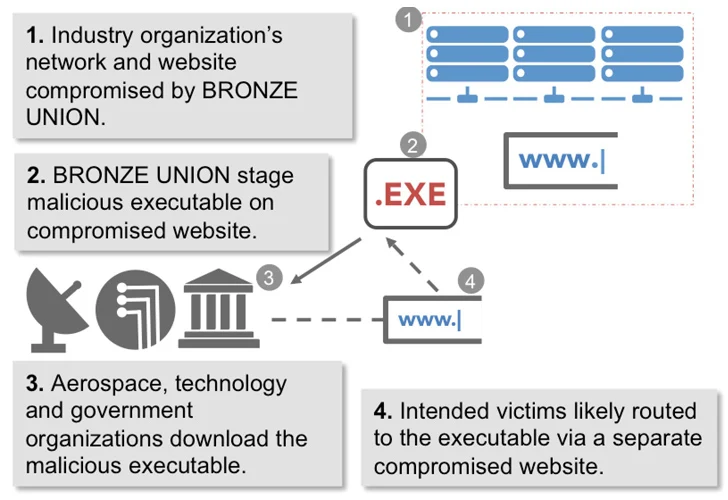

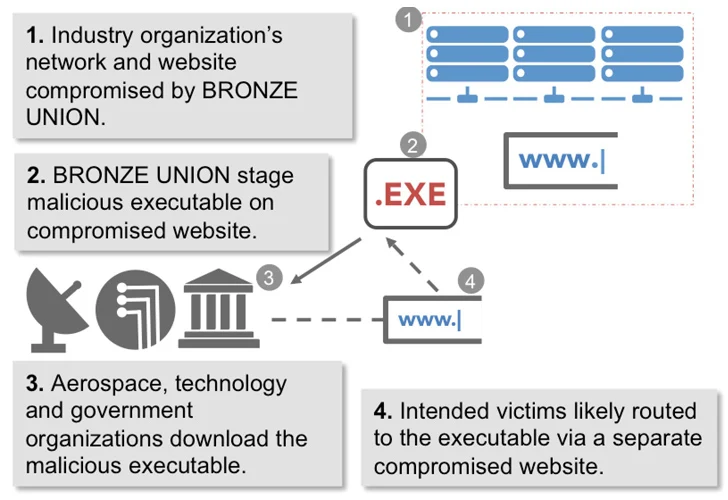

Известно, что Budworm, также известный под названиями APT27, Bronze Union, Emissary Panda, Iron Tiger, Lucky Mouse и Red Phoenix, активен по крайней мере с 2013 года, нацеливаясь на широкий спектр отраслевых вертикалей для достижения своих целей по сбору разведданных.

Национальная государственная группа использует различные инструменты, такие как China Chopper web shell, Gh0st RAT, HyperBro, PlugX, SysUpdate и ZXShell, для извлечения ценной информации и поддержания доступа к конфиденциальным системам в течение длительного периода времени.

Предыдущий отчет SecureWorks за 2017 год выявил склонность злоумышленника к сбору разведданных по вопросам обороны, безопасности и политики от организаций по всему миру, характеризуя его как серьезную угрозу.

Также было замечено, что он использует уязвимые интернет-сервисы для получения доступа к целевым сетям. Ранее в марте этого года Trend Micro пролила свет на Linux-версию SysUpdate, которая обладает возможностями обхода программного обеспечения безопасности и противостоит обратному проектированию.

Бэкдор обладает широкими возможностями, позволяя делать скриншоты, завершать произвольные процессы, выполнять файловые операции, извлекать информацию о диске и выполнять команды.

"Помимо собственного вредоносного ПО, Budworm также использовал в этих атаках различные средства, работающие за пределами страны, и общедоступные инструменты", - заявили в Symantec. "Похоже, что деятельность группы, возможно, была остановлена на ранней стадии цепочки атак, поскольку единственной вредоносной активностью, замеченной на зараженных машинах, является сбор учетных данных".

Благодаря новейшей разработке Budworm является новым дополнением к растущему списку субъектов угроз, которые обратили внимание на сектор телекоммуникаций на Ближнем Востоке, включая ранее недокументированные кластеры, получившие названия ShroudedSnooper и Sandman.

"SysUpdate используется Budworm как минимум с 2020 года, и злоумышленники, похоже, постоянно совершенствуют инструмент, чтобы улучшить его возможности и избежать обнаружения".

"То, что Budworm продолжает использовать известное вредоносное ПО (SysUpdate), наряду с методами, которые, как известно, ему нравятся, такими как загрузка DLL на стороне с использованием приложения, которое он использовал для этой цели ранее, указывает на то, что группа не слишком обеспокоена тем, что эта активность будет связана с ней, если она будет обнаружена".

Вторжения, нацеленные на ближневосточную телекоммуникационную организацию и правительство Азии, произошли в августе 2023 года, когда злоумышленник внедрил улучшенную версию своего инструментария SysUpdate toolkit, говорится в отчете Symantec Threat Hunter, входящего в состав Broadcom, которым поделилась The Hacker News.

Известно, что Budworm, также известный под названиями APT27, Bronze Union, Emissary Panda, Iron Tiger, Lucky Mouse и Red Phoenix, активен по крайней мере с 2013 года, нацеливаясь на широкий спектр отраслевых вертикалей для достижения своих целей по сбору разведданных.

Национальная государственная группа использует различные инструменты, такие как China Chopper web shell, Gh0st RAT, HyperBro, PlugX, SysUpdate и ZXShell, для извлечения ценной информации и поддержания доступа к конфиденциальным системам в течение длительного периода времени.

Предыдущий отчет SecureWorks за 2017 год выявил склонность злоумышленника к сбору разведданных по вопросам обороны, безопасности и политики от организаций по всему миру, характеризуя его как серьезную угрозу.

Также было замечено, что он использует уязвимые интернет-сервисы для получения доступа к целевым сетям. Ранее в марте этого года Trend Micro пролила свет на Linux-версию SysUpdate, которая обладает возможностями обхода программного обеспечения безопасности и противостоит обратному проектированию.

Бэкдор обладает широкими возможностями, позволяя делать скриншоты, завершать произвольные процессы, выполнять файловые операции, извлекать информацию о диске и выполнять команды.

"Помимо собственного вредоносного ПО, Budworm также использовал в этих атаках различные средства, работающие за пределами страны, и общедоступные инструменты", - заявили в Symantec. "Похоже, что деятельность группы, возможно, была остановлена на ранней стадии цепочки атак, поскольку единственной вредоносной активностью, замеченной на зараженных машинах, является сбор учетных данных".

Благодаря новейшей разработке Budworm является новым дополнением к растущему списку субъектов угроз, которые обратили внимание на сектор телекоммуникаций на Ближнем Востоке, включая ранее недокументированные кластеры, получившие названия ShroudedSnooper и Sandman.

"SysUpdate используется Budworm как минимум с 2020 года, и злоумышленники, похоже, постоянно совершенствуют инструмент, чтобы улучшить его возможности и избежать обнаружения".

"То, что Budworm продолжает использовать известное вредоносное ПО (SysUpdate), наряду с методами, которые, как известно, ему нравятся, такими как загрузка DLL на стороне с использованием приложения, которое он использовал для этой цели ранее, указывает на то, что группа не слишком обеспокоена тем, что эта активность будет связана с ней, если она будет обнаружена".