Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Джон Хэнли из IBM Security делится 4 ключевыми выводами из нашумевшего ежегодного отчета о утечке данных в 2023 году

Отчет подготовлен Институтом Ponemon и спонсирован, проанализирован и опубликован IBM Security. В 2023 году, 18-м году публикации отчета, в отчете были проанализированы 553 утечки в 16 странах и 17 отраслях.

По словам Этая Маора, старшего директора по стратегии безопасности в Cato Networks, "Мы склонны много говорить о проблемах безопасности и решениях. В этом отчете приводится ряд обоснований угроз и решений и приводится много информации, подтверждающей утверждения о том, как субъект угрозы, решение или процесс влияют на ваши финансовые показатели."

Детальное изучение отраслевой специфики показывает, что самые дорогостоящие утечки происходят в здравоохранении (10,93 млн долларов), финансах (5,9 млн долларов), фармацевтике (4,82 млн долларов), энергетике (4,78 млн долларов) и промышленности (4,73 млн долларов).

Средняя стоимость атак на здравоохранение почти вдвое выше, чем в других отраслях. Вероятно, это связано с тем, что возможности для атак в сфере здравоохранения огромны - организации здравоохранения в высшей степени сосредоточены на результатах работы и отдают им приоритет над безопасностью, данные PHI очень ценны для участников угроз, а поскольку они жестко регулируются, штрафы за нарушение нормативных требований могут способствовать увеличению затрат на атаки.

По словам Маора, "Атака на организации здравоохранения также может быть средством достижения цели. Злоумышленник может украсть медицинскую информацию жертвы и использовать ее для мошенничества с личными данными, для атаки на банк или страховую компанию или по другим причинам ".

С географической точки зрения, самые дорогостоящие взломы произошли в США (9,48 млн долларов), на Ближнем Востоке (8,07 млн долларов) и в Канаде ((5,13 млн долларов). В большинстве случаев субъекты угроз преследуют богатые регионы, именно поэтому большинство целевых стран имеют высокий ВВП.

IBM Security также сопоставила среднюю стоимость и частоту взломов (по первоначальному вектору атаки). Несколько интересных идей включают в себя:

Маор добавляет: "Многие из этих векторов атак могут быть легко устранены с помощью подхода с нулевым доверием. Большинству пользователей не нужны чрезмерные разрешения, такие как доступ администратора или доступ к данным клиентов".

Тем не менее, когда организации спросили, увеличат ли они свои инвестиции в безопасность после утечки, только 51% ответили, что увеличат. Чтобы устранить этот пробел, специалистам по безопасности важно использовать данные, такие как отчет IBM о безопасности, для количественной оценки преимуществ безопасности и доведения их до сведения руководителей высшего звена и совета директоров.

Из 51% заявивших, что увеличат свои расходы на безопасность, 50% вложат средства в планирование и тестирование реагирования на инциденты, 46% - в обучение сотрудников и 38% - в технологии обнаружения угроз и реагирования на них.

Этай Маор добавляет: "Планирование и тестирование реагирования на инциденты - ценное мероприятие в области безопасности. Существует большая разница между тем, как компании представляют себе свои действия, и тем, что происходит, когда вы на самом деле пытаетесь их воспроизвести. Это необходимо практиковать. Это экономит время и затраты."

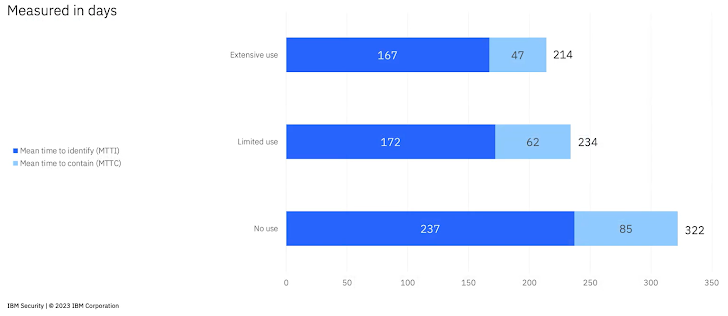

IBM Security обнаружила, что использование искусственного интеллекта и автоматизации безопасности напрямую влияет на среднюю стоимость утечки данных. Организации, которые активно инвестировали в ИИ и автоматизацию и внедрили их в своей среде, сэкономили в среднем 1,76 миллиона долларов на каждом нарушении по сравнению с организациями, которые вообще не использовали ИИ и автоматизацию. Они также сэкономили 108 дней на реагировании на нарушения.

Организации, использующие высокие уровни подхода DevSecOps или планирования и тестирования реагирования на инциденты, сэкономили миллионы долларов по сравнению с теми, кто использовал низкие уровни или вообще не использовал их:

Кроме того, время на локализацию утечки было также самым высоким для этих данных, достигнув 291 дня. Это на 15 дней больше, чем в среднем.

Это не говорит о том, что облако стало более небезопасным. Но оно сложнее и является новым. Вот почему важны DevSecOps и внедрение безопасности на самых ранних этапах разработки архитектуры.

Средние затраты также были ниже: 4,3 млн долларов, когда организация выявила утечку, по сравнению с 4,68 млн долларов, понесенных недобросовестной третьей стороной, и 5,23 млн долларов, понесенных злоумышленником. Существует очень тесная корреляция между количеством времени, которое требуется на это, и суммой денег, в которую это обойдется организации.

Когда правоохранительные органы были вовлечены в идентификацию и смягчение последствий, средние затраты и время на выявление и локализацию нарушения были значительно сокращены. Затраты составили 4,64 млн долларов, когда они были задействованы, по сравнению с 5,11 млн долларов, когда их не было. Кроме того, утечка была устранена за 276 дней, а не за 306.

Есть еще одна причина, по которой организациям следует привлекать правоохранительные органы в случае нападения на них. ФБР и другие правоохранительные организации по всему миру также уполномочены принимать меры против этих субъектов угрозы, в отличие от отдельных компаний и отдельных граждан.

Внедрите систему безопасности на каждом этапе разработки программного и аппаратного обеспечения и регулярно тестируйте:

Защита данных в гибридных облачных средах:

Используйте искусственный интеллект и автоматизацию безопасности для повышения скорости и точности:

Повысьте отказоустойчивость, зная поверхность атаки и практикуя реагирование на инциденты:

Какова стоимость отчета IBM о утечке данных?

Отчет IBM о стоимости утечки данных - это ежегодный отчет, который предоставляет организациям поддающуюся количественной оценке информацию о финансовых последствиях утечек. С помощью этих данных они могут принимать основанные на данных решения о том, как внедрить безопасность в своей организации.Отчет подготовлен Институтом Ponemon и спонсирован, проанализирован и опубликован IBM Security. В 2023 году, 18-м году публикации отчета, в отчете были проанализированы 553 утечки в 16 странах и 17 отраслях.

По словам Этая Маора, старшего директора по стратегии безопасности в Cato Networks, "Мы склонны много говорить о проблемах безопасности и решениях. В этом отчете приводится ряд обоснований угроз и решений и приводится много информации, подтверждающей утверждения о том, как субъект угрозы, решение или процесс влияют на ваши финансовые показатели."

Ключевой вывод № 1: средняя стоимость утечки данных достигла рекордно высокого уровня в 2023 году, но инвестиции организаций в обеспечение безопасности разделены.

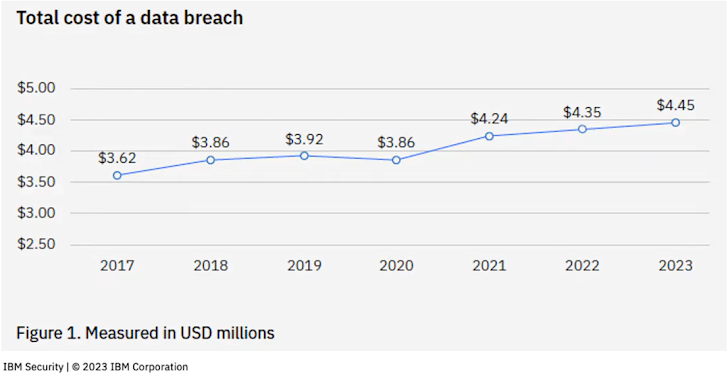

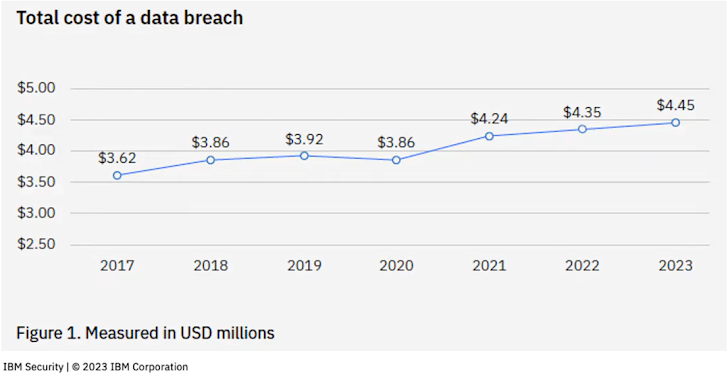

Средняя стоимость утечек данных почти неуклонно растет с 2017 года. В 2017 году средняя стоимость составила "всего" 3,62 млн долларов. В 2023 году она достигла рекордного уровня в 4,45 млн долларов в 2023 году. За последние три года средние затраты на утечку данных выросли на 15%.

Детальное изучение отраслевой специфики показывает, что самые дорогостоящие утечки происходят в здравоохранении (10,93 млн долларов), финансах (5,9 млн долларов), фармацевтике (4,82 млн долларов), энергетике (4,78 млн долларов) и промышленности (4,73 млн долларов).

Средняя стоимость атак на здравоохранение почти вдвое выше, чем в других отраслях. Вероятно, это связано с тем, что возможности для атак в сфере здравоохранения огромны - организации здравоохранения в высшей степени сосредоточены на результатах работы и отдают им приоритет над безопасностью, данные PHI очень ценны для участников угроз, а поскольку они жестко регулируются, штрафы за нарушение нормативных требований могут способствовать увеличению затрат на атаки.

По словам Маора, "Атака на организации здравоохранения также может быть средством достижения цели. Злоумышленник может украсть медицинскую информацию жертвы и использовать ее для мошенничества с личными данными, для атаки на банк или страховую компанию или по другим причинам ".

С географической точки зрения, самые дорогостоящие взломы произошли в США (9,48 млн долларов), на Ближнем Востоке (8,07 млн долларов) и в Канаде ((5,13 млн долларов). В большинстве случаев субъекты угроз преследуют богатые регионы, именно поэтому большинство целевых стран имеют высокий ВВП.

IBM Security также сопоставила среднюю стоимость и частоту взломов (по первоначальному вектору атаки). Несколько интересных идей включают в себя:

- Фишинг - наиболее распространенный способ проникновения в организации злоумышленников, а также второе по стоимости проникновение в организации (4,76 млн долларов).

- Украденные или скомпрометированные учетные данные также широко используются и стоят довольно дорого (4,62 млн долларов).

- Злоумышленники - инсайдеры являются довольно менее распространенным вектором атаки. Тем не менее, это самое дорогостоящее нарушение (4,9 млн долларов).

Маор добавляет: "Многие из этих векторов атак могут быть легко устранены с помощью подхода с нулевым доверием. Большинству пользователей не нужны чрезмерные разрешения, такие как доступ администратора или доступ к данным клиентов".

Тем не менее, когда организации спросили, увеличат ли они свои инвестиции в безопасность после утечки, только 51% ответили, что увеличат. Чтобы устранить этот пробел, специалистам по безопасности важно использовать данные, такие как отчет IBM о безопасности, для количественной оценки преимуществ безопасности и доведения их до сведения руководителей высшего звена и совета директоров.

Из 51% заявивших, что увеличат свои расходы на безопасность, 50% вложат средства в планирование и тестирование реагирования на инциденты, 46% - в обучение сотрудников и 38% - в технологии обнаружения угроз и реагирования на них.

Этай Маор добавляет: "Планирование и тестирование реагирования на инциденты - ценное мероприятие в области безопасности. Существует большая разница между тем, как компании представляют себе свои действия, и тем, что происходит, когда вы на самом деле пытаетесь их воспроизвести. Это необходимо практиковать. Это экономит время и затраты."

Ключевой вывод № 2: использование подхода DevSecOps, развертывание групп реагирования на инциденты и использование безопасности и автоматизации искусственного интеллекта привели к значительной экономии

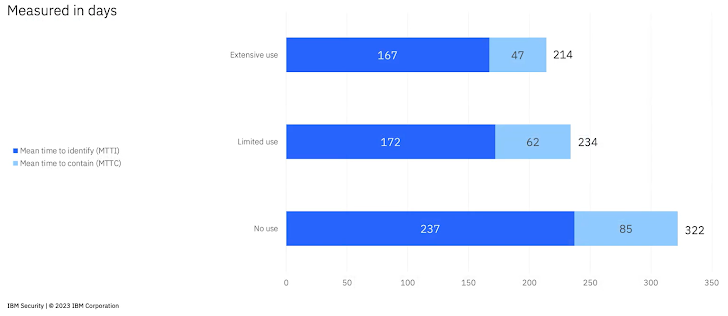

IBM Security обнаружила, что использование искусственного интеллекта и автоматизации безопасности напрямую влияет на среднюю стоимость утечки данных. Организации, которые активно инвестировали в ИИ и автоматизацию и внедрили их в своей среде, сэкономили в среднем 1,76 миллиона долларов на каждом нарушении по сравнению с организациями, которые вообще не использовали ИИ и автоматизацию. Они также сэкономили 108 дней на реагировании на нарушения.

Организации, использующие высокие уровни подхода DevSecOps или планирования и тестирования реагирования на инциденты, сэкономили миллионы долларов по сравнению с теми, кто использовал низкие уровни или вообще не использовал их:

- Организациям, использовавшим подход DevSecOps, удалось сэкономить 1,68 млн долларов

- Сэкономлено 1,49 млн долларов на организацию с командой реагирования на инциденты и регулярное тестирование

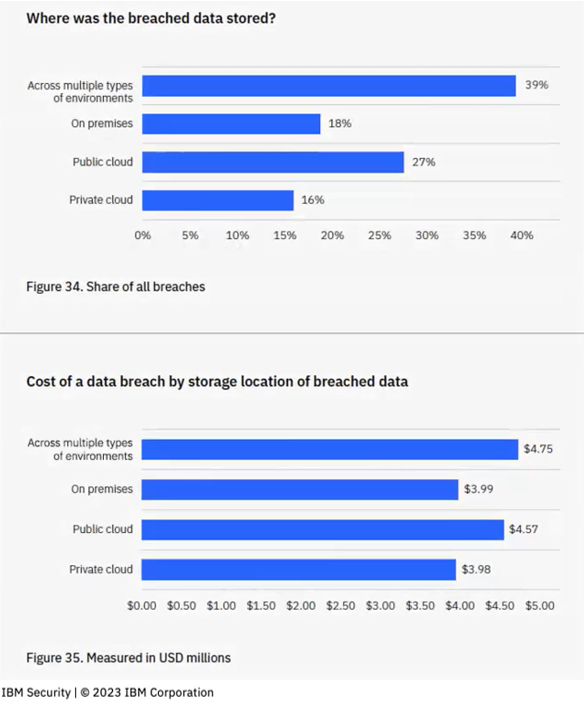

Ключевой вывод № 3: затраты были самыми высокими, а устранение утечек заняло больше времени, когда поврежденные данные хранились в нескольких средах.

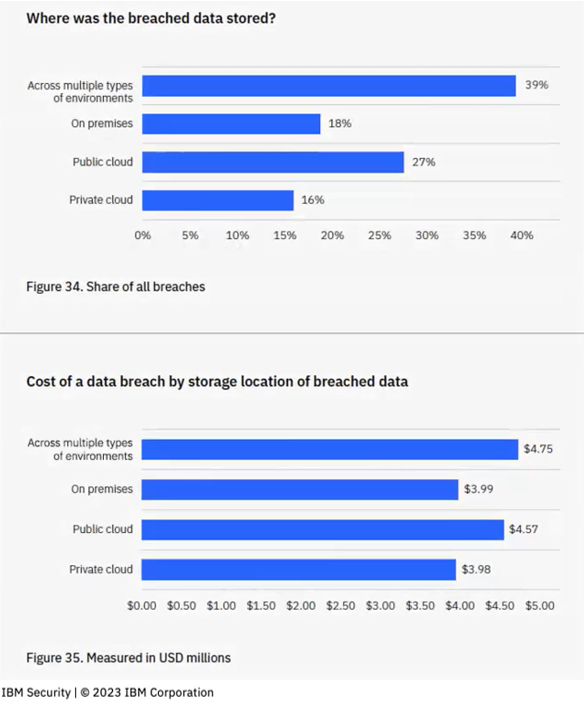

39% взломанных данных хранились в различных типах сред: общедоступных, частных, в гибридных облаках или даже локально. Стоимость взлома этих данных также была выше на 750 000 долларов.

Кроме того, время на локализацию утечки было также самым высоким для этих данных, достигнув 291 дня. Это на 15 дней больше, чем в среднем.

Это не говорит о том, что облако стало более небезопасным. Но оно сложнее и является новым. Вот почему важны DevSecOps и внедрение безопасности на самых ранних этапах разработки архитектуры.

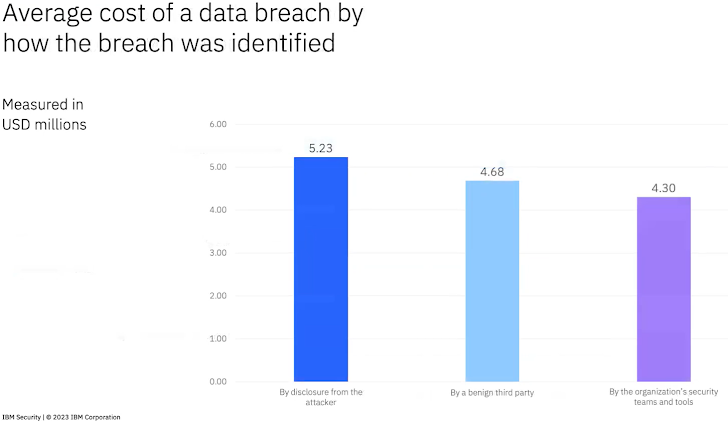

Ключевой вывод № 4: обнаружение утечки с помощью групп внутренней безопасности и привлечение правоохранительных органов привело к экономии

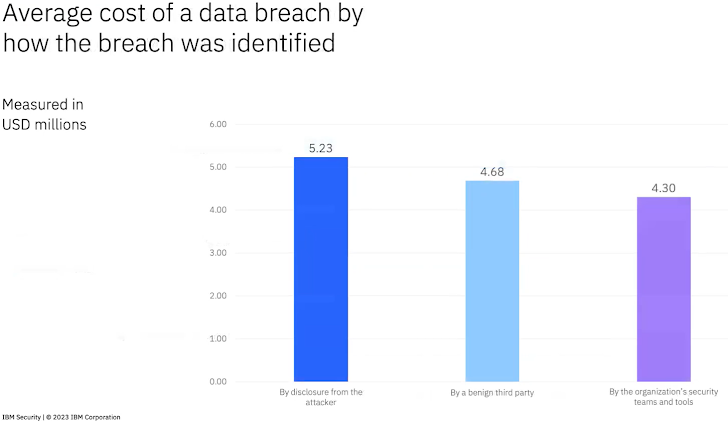

Организации, которые самостоятельно выявили утечку, смогли локализовать ее быстрее, чем если бы утечку выявила доброжелательная третья сторона или сам злоумышленник - 241 день против 273 у третьей стороны и 320 у злоумышленника.

Средние затраты также были ниже: 4,3 млн долларов, когда организация выявила утечку, по сравнению с 4,68 млн долларов, понесенных недобросовестной третьей стороной, и 5,23 млн долларов, понесенных злоумышленником. Существует очень тесная корреляция между количеством времени, которое требуется на это, и суммой денег, в которую это обойдется организации.

Когда правоохранительные органы были вовлечены в идентификацию и смягчение последствий, средние затраты и время на выявление и локализацию нарушения были значительно сокращены. Затраты составили 4,64 млн долларов, когда они были задействованы, по сравнению с 5,11 млн долларов, когда их не было. Кроме того, утечка была устранена за 276 дней, а не за 306.

Есть еще одна причина, по которой организациям следует привлекать правоохранительные органы в случае нападения на них. ФБР и другие правоохранительные организации по всему миру также уполномочены принимать меры против этих субъектов угрозы, в отличие от отдельных компаний и отдельных граждан.

Рекомендации

В итоге, какие следующие шаги должны предпринять все организации на основе результатов этого отчета? Основными рекомендациями являются:Внедрите систему безопасности на каждом этапе разработки программного и аппаратного обеспечения и регулярно тестируйте:

- Используйте подход DevSecOps

- На начальном этапе проектирования применяйте принципы "Защищено по замыслу" и "защищено по умолчанию"

- Применяйте те же принципы к облачным средам

- Проведите тестирование приложений или ручное тестирование

Защита данных в гибридных облачных средах:

- Получите наглядность и контроль над данными в гибридных облачных средах

- Защита данных при их перемещении между базами данных, приложениями и службами

- Используйте решения для мониторинга активности данных

Используйте искусственный интеллект и автоматизацию безопасности для повышения скорости и точности:

- Внедряйте искусственный интеллект и автоматизацию во все наборы инструментов безопасности, чтобы улучшить обнаружение угроз, реагирование и расследование.

- Используйте зрелые технологии искусственного интеллекта

- Интегрируйте основные технологии безопасности для обеспечения бесперебойных рабочих процессов и обмена аналитическими данными, используя отчеты threat intelligence для распознавания образов и визуализации угроз.

Повысьте отказоустойчивость, зная поверхность атаки и практикуя реагирование на инциденты:

- Поймите подверженность вашей отрасли и организации соответствующим атакам

- Используйте инструменты ASM или методы моделирования злоумышленников, чтобы получить информированный взгляд злоумышленника на профиль рисков и уязвимости

- Создайте команду, хорошо разбирающуюся в протоколах и инструментах IR

- Разработайте планы IR, проводите регулярное тестирование и рассмотрите возможность привлечения поставщика IR для более быстрого реагирования на нарушения