Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Было замечено, что исполнитель угрозы, известный как TA577, использует вложения ZIP-архива в фишинговых электронных письмах с целью кражи хэшей NT LAN Manager (NTLM).

Новая цепочка атак "может использоваться для сбора конфиденциальной информации и для обеспечения последующей деятельности", - говорится в отчете компании Proofpoint, занимающейся корпоративной безопасностью, опубликованном в понедельник.

26 и 27 февраля 2024 года были замечены по меньшей мере две кампании, использующие этот подход, добавили в компании. Волны фишинга распространили тысячи сообщений и были нацелены на сотни организаций по всему миру.

Сами сообщения появлялись как ответы на предыдущие электронные письма, известный метод, называемый перехватом потоков, в попытке повысить вероятность успеха атак.

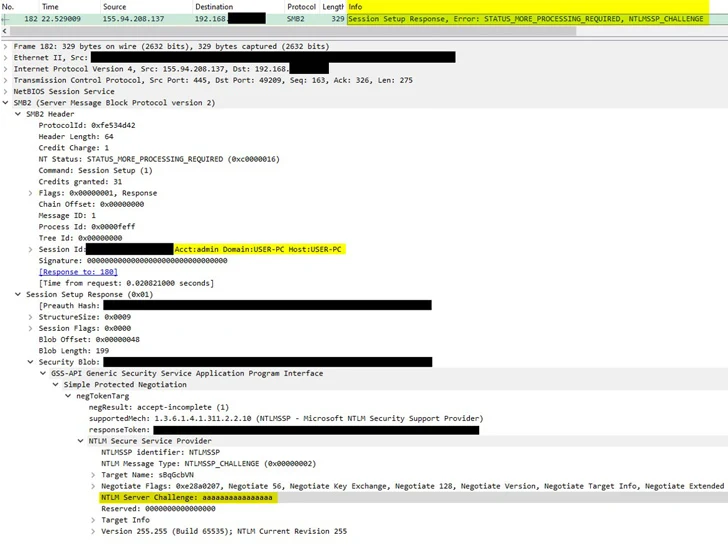

ZIP-вложения поставляются с HTML-файлом, предназначенным для связи с сервером SMB, управляемым сервером с блокировкой сообщений (actor-controlled Server Message Block).

"Целью TA577 является захват пар NTLMv2 " Запрос / ответ" с SMB-сервера для кражи хэшей NTLM на основе характеристик цепочки атак и используемых инструментов", - заявили в компании, которые затем могут быть использованы для атак типа передачи хэша (PtH).

Это означает, что злоумышленникам, владеющим хэшем пароля, не нужен базовый пароль для аутентификации сеанса, что в конечном итоге позволяет им перемещаться по сети и получать несанкционированный доступ к ценным данным.

TA577, которая пересекается с кластером активности, отслеживаемым Trend Micro как Water Curupira, является одной из самых изощренных групп киберпреступников. В прошлом это было связано с распространением семейств вредоносных программ, таких как QakBot и PikaBot.

"Скорость, с которой TA577 применяет и распространяет новые тактики, приемы и процедуры (TTPS), предполагает, что у субъекта угрозы, вероятно, есть время, ресурсы и опыт для быстрого повторения и тестирования новых методов доставки", - сказал Proofpoint.

В нем также описывалось, что субъект угрозы остро осознает изменения в ландшафте киберугроз, быстро адаптирует и совершенствует свои технологии и методы доставки, чтобы обойти обнаружение и сбросить различные полезные нагрузки. Организациям настоятельно рекомендуется блокировать исходящий SMB-сервер для предотвращения эксплуатации.