Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Учетные данные для доступа подвержены взлому. В этом посте объясняется, как легко скопировать карты доступа с помощью Flipper Zero, готового оборудования и приложения.

Важное обновление: Почти 80% всех карточек-ключей, используемых в коммерческих объектах, могут быть подвержены взлому из-за уязвимостей протоколов. Мобильные учетные данные Kisi и 128-битные AES-зашифрованные пропуска и метки предназначены для защиты вашего бизнеса от подобных угроз. Изучите различные методы доступа и наш набор продуктов для контроля доступа.

Важное обновление: Почти 80% всех карточек-ключей, используемых в коммерческих объектах, могут быть подвержены взлому из-за уязвимостей протоколов. Мобильные учетные данные Kisi и 128-битные AES-зашифрованные пропуска и метки предназначены для защиты вашего бизнеса от подобных угроз. Изучите различные методы доступа и наш набор продуктов для контроля доступа.

Этот рыночный размер включает в себя все метки, считыватели и программное обеспечение, разработанное для RFID-карт и RFID-брелоков, включая все форм-факторы. По оценкам, рынок вырастет до 31,5 миллиарда долларов к 2031 году, при ожидаемом CAGR на уровне 10,2% в период с 2022 по 2031 год. Индустрия безопасности претерпела серьезные изменения благодаря достижениям в области технологий.

Например, система безопасности дверей эволюционировала от простых накладных замков и ключей до карт и брелоков с поддержкой RFID, которые можно перемещать и активировать, до мобильных учетных данных, которые безопасно и удобно хранятся в вашем Apple Wallet. Все это при использовании электрических замков для открытия дверей. Удивительный технологический прогресс требует постоянной эволюции и адаптации для защиты от злоумышленников.

Любая новая технология с момента ее представления широкой публике уязвима для манипуляций и взлома злоумышленниками. Хорошим примером этого являются RFID-метки 2013 года выпуска. В то время технология RFID распространилась со скоростью лесного пожара во многих секторах — технологические компании, больницы и другие организации использовали карты 125 кГц для доступа к дверям, защищенным электрическими замками.

Большинство из них использовали карту протокола EM4100 (тип карты с частотой 125 кГц) или карту на основе микросхемы CMOS, на которой информация о бирке или брелоке хранилась открыто. Поскольку эти микросхемы не имели шифрования или аутентификации, они передавали свою информацию, как только считывающее устройство оказывалось поблизости. Это представляло огромный риск для безопасности компаний, имеющих дело с конфиденциальной информацией и продуктами. По сути, любой человек с соответствующим оборудованием может украсть или скопировать эти карты и брелоки, независимо от того, авторизованы они или нет.

HID-считыватели уязвимы для атак и могут быть взломаны менее чем за 60 секунд. К сожалению, используемые этими считывателями карты-ключи и брелоки еще менее безопасны. Кому-то с недобрыми намерениями достаточно лишь на мгновение оказаться рядом с вашей картой, и он сможет получить доступ к вашим защищенным помещениям.

Flipper Zero - это небольшое портативное устройство, которое легко спрятать. Оно может копировать сигналы RFID, NFC, низкочастотные и инфракрасные сигналы. Оно получило известность как многофункциональный инструмент для взлома, обнажающий слабые места устаревших систем.

Посмотрите видео ниже, чтобы увидеть Flipper Zero в действии.

Бесчисленные видеоролики с этим устройством стали вирусными, демонстрируя, как оно выключает телевизоры в ресторанах и воспроизводит сообщения через системы громкой связи. Однако, когда дело не ограничивается мелкими шалостями, это устройство может быть опасным. Как вы можете видеть на видео, оно показывает, насколько устарели большинство систем контроля доступа с картами-ключами и считывателями.

Менее чем за секунду контакта Flipper Zero может бесшумно скопировать учетные данные с карты-ключа. Это работает даже через кошельки, карманы и бумажники в карманах. Кто-то, сидящий рядом с вами в поезде, может использовать их для считывания и копирования вашей карты без вашего ведома. Затем Flipper Zero может имитировать карту, открывая любые двери, к которым у карты есть права доступа.

Считыватель не может отличить использование Flipper Zero от оригинальной карты. Злоумышленники также могут использовать Flipper для быстрого ввода новых карт, создавая дубликат карты-ключа, который они могут незаметно использовать.

Полагаться на устаревшие технологии для обеспечения безопасности ваших помещений и активов рискованно, учитывая, насколько быстры и легки атаки. Переход на современную облачную систему, такую как Kisi, может помочь защитить вас от этих уязвимостей, одновременно обеспечивая более удобный контроль доступа.

Прошло более десяти лет с тех пор, как Браун разработал свой инструмент для взлома этих систем, и многие компании перешли на более безопасный стандарт с более высокими частотами. Тем не менее, многие предприятия не обновили и по-прежнему используют карты и брелоки EM4100 с частотой 125 кГц, что делает их очень уязвимыми для атак.

Копирование или клонирование карты доступа или RFID-брелока было простым делом в течение многих лет.

В следующем разделе мы сосредоточимся на вашей обычной HID-карте, которая работает на частоте 13,56 МГц и которую может быть сложнее скопировать.

Поскольку большинство смартфонов имеют NFC, считывание этих карт и, в некоторых случаях, их клонирование несложно.

—(Если вы не хотите заказывать оборудование, пропустите эту часть и узнайте, как скопировать карту с помощью смартфона и приложения)—

Вот как вы можете клонировать карты Mifare NFC Classic 1K, используя Android-смартфон с возможностями NFC. Правильно. Вы можете использовать свой мобильный телефон для нарушения безопасности компании, если они используют эти типы карт. Для получения дополнительной информации о системе безопасности RFID прочитайте наше руководство.

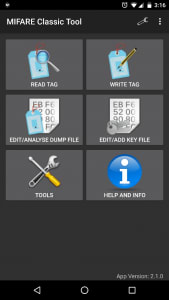

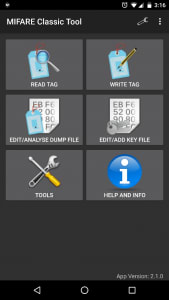

Загрузите “Mifare Classic Tool” для Android. Перейдите в настройки и найдите NFC. Обязательно включите его. Теперь мы можем начать клонирование карт, которые никогда не меняли пароль сектора по умолчанию.

В Kisi Reader Pro использовались NFC-карты Mifare Desfire EV1 2K. Это одни из самых безопасных NFC-карт. Они обеспечивают дополнительный уровень безопасности по сравнению с уже существующими NFC-картами Mifare Desfire.

Интересно, следует ли вам использовать мобильные учетные данные и 128-битные карты NFC с AES-шифрованием? Ознакомьтесь с этим обзором нашей системы мобильного контроля доступа. Если вас больше интересует, как работают системы доступа, загрузите наше бесплатное руководство в формате PDF.

(с) Бернхард - соучредитель и генеральный директор Kisi. Его философия "безопасность - это потрясающе" заразительна среди высокотехнологичных компаний.

Как мы копировали брелоки и находили уязвимости в картах для ключей

В этом посте вы узнаете:- Сколько существует RFID-карт

- Копирование учетных данных для доступа с помощью Flipper Zero

- Пошаговые инструкции по копированию карт доступа office 125 кГц менее чем за 1 минуту (включая необходимые инструменты)

- Еще одно пошаговое руководство о том, как можно скопировать более продвинутые карты с частотой 13,56 МГц (и, конечно, какое оборудование вам нужно)

Влияние RFID-карт и RFID-брелоков

IDTechEx обнаружила, что рынок RFID в 2022 году оценивался в 12,8 миллиарда долларов. С другой стороны, рынок NFC в том же году достиг 23,1 миллиарда долларов.Этот рыночный размер включает в себя все метки, считыватели и программное обеспечение, разработанное для RFID-карт и RFID-брелоков, включая все форм-факторы. По оценкам, рынок вырастет до 31,5 миллиарда долларов к 2031 году, при ожидаемом CAGR на уровне 10,2% в период с 2022 по 2031 год. Индустрия безопасности претерпела серьезные изменения благодаря достижениям в области технологий.

Например, система безопасности дверей эволюционировала от простых накладных замков и ключей до карт и брелоков с поддержкой RFID, которые можно перемещать и активировать, до мобильных учетных данных, которые безопасно и удобно хранятся в вашем Apple Wallet. Все это при использовании электрических замков для открытия дверей. Удивительный технологический прогресс требует постоянной эволюции и адаптации для защиты от злоумышленников.

Любая новая технология с момента ее представления широкой публике уязвима для манипуляций и взлома злоумышленниками. Хорошим примером этого являются RFID-метки 2013 года выпуска. В то время технология RFID распространилась со скоростью лесного пожара во многих секторах — технологические компании, больницы и другие организации использовали карты 125 кГц для доступа к дверям, защищенным электрическими замками.

Большинство из них использовали карту протокола EM4100 (тип карты с частотой 125 кГц) или карту на основе микросхемы CMOS, на которой информация о бирке или брелоке хранилась открыто. Поскольку эти микросхемы не имели шифрования или аутентификации, они передавали свою информацию, как только считывающее устройство оказывалось поблизости. Это представляло огромный риск для безопасности компаний, имеющих дело с конфиденциальной информацией и продуктами. По сути, любой человек с соответствующим оборудованием может украсть или скопировать эти карты и брелоки, независимо от того, авторизованы они или нет.

Как скопировать карты доступа?

В предыдущих публикациях нашего блога рассказывалось о том, как можно взломать HID-карты и как протокол Wiegand, используемый считывателями HID, может быть скопирован клонировщиками HID-карт. Этот пост не вдается в технические подробности, скорее, это должен быть быстрый и простой способ для вас разобраться в компоненте копирования карт.Копирование учетных данных для доступа с помощью Flipper Zero

HID-считыватели уязвимы для атак и могут быть взломаны менее чем за 60 секунд. К сожалению, используемые этими считывателями карты-ключи и брелоки еще менее безопасны. Кому-то с недобрыми намерениями достаточно лишь на мгновение оказаться рядом с вашей картой, и он сможет получить доступ к вашим защищенным помещениям.

Flipper Zero - это небольшое портативное устройство, которое легко спрятать. Оно может копировать сигналы RFID, NFC, низкочастотные и инфракрасные сигналы. Оно получило известность как многофункциональный инструмент для взлома, обнажающий слабые места устаревших систем.

Посмотрите видео ниже, чтобы увидеть Flipper Zero в действии.

Бесчисленные видеоролики с этим устройством стали вирусными, демонстрируя, как оно выключает телевизоры в ресторанах и воспроизводит сообщения через системы громкой связи. Однако, когда дело не ограничивается мелкими шалостями, это устройство может быть опасным. Как вы можете видеть на видео, оно показывает, насколько устарели большинство систем контроля доступа с картами-ключами и считывателями.

Менее чем за секунду контакта Flipper Zero может бесшумно скопировать учетные данные с карты-ключа. Это работает даже через кошельки, карманы и бумажники в карманах. Кто-то, сидящий рядом с вами в поезде, может использовать их для считывания и копирования вашей карты без вашего ведома. Затем Flipper Zero может имитировать карту, открывая любые двери, к которым у карты есть права доступа.

Считыватель не может отличить использование Flipper Zero от оригинальной карты. Злоумышленники также могут использовать Flipper для быстрого ввода новых карт, создавая дубликат карты-ключа, который они могут незаметно использовать.

Полагаться на устаревшие технологии для обеспечения безопасности ваших помещений и активов рискованно, учитывая, насколько быстры и легки атаки. Переход на современную облачную систему, такую как Kisi, может помочь защитить вас от этих уязвимостей, одновременно обеспечивая более удобный контроль доступа.

Как скопировать карты с частотой 125 кГц — старый способ

Некоторые считыватели могут легко считывать идентификатор существующего чипа EM4100 с частотой 125 кГц или аналогичного типа протокола и копировать его на другую карту или брелок. Одним из первых, кто атаковал этот стандарт безопасности в 2013 году, был Фрэнсис Браун — управляющий партнер охранной фирмы Bishop Fox. Браун намеренно протестировал стандарт безопасности и разработал устройство чтения / записи на базе Arduino, которое могло копировать существующие метки и брелоки с частотой 125 кГц.

Прошло более десяти лет с тех пор, как Браун разработал свой инструмент для взлома этих систем, и многие компании перешли на более безопасный стандарт с более высокими частотами. Тем не менее, многие предприятия не обновили и по-прежнему используют карты и брелоки EM4100 с частотой 125 кГц, что делает их очень уязвимыми для атак.

Как скопировать карты с частотой 125 кГц с помощью RFID-копира

Вот как работает “Портативное устройство записи RFID” (которое вы можете легко приобрести менее чем за 10 долларов):- Включите устройство. Поднесите совместимую карту или брелок EM4100 к стороне, обращенной к рукоятке, и нажмите кнопку ‘Прочитать’.

- Устройство подаст звуковой сигнал, если это удастся. Замените скопированную метку пустой меткой и нажмите "Записать".

- Информация, сохраненная на оригинальной бирке или брелке, затем будет скопирована на новое устройство.

Копирование или клонирование карты доступа или RFID-брелока было простым делом в течение многих лет.

Как скопировать HID-карты и получить их на свой телефон

Некоторое время людям было интересно скопировать учетные данные для доступа. Они задавали вопросы типа: “Как можно использовать NFC мобильного телефона в качестве HID proximity карты (используется у дверей корпоративного офиса)?“ и “Можно ли использовать NFC-передатчик iPhone 6 в качестве считывателя бесконтактных карт?”.В следующем разделе мы сосредоточимся на вашей обычной HID-карте, которая работает на частоте 13,56 МГц и которую может быть сложнее скопировать.

Почему эти карты сложнее скопировать?

Поскольку частота значительно выше, по сравнению с версией 125 кГц, количество битов, которые можно отправлять в секунду, значительно выше. Это означает, что количество данных на чипе, подлежащем шифрованию, будет больше, что сделает его более безопасным. Зашифрованные карты посылают сигнал, который считывает считывающее устройство для связи с ним. В отличие от предыдущего, оно больше не рекламирует все свои данные. Вместо этого оно передает только общедоступные данные, такие как его идентификатор и имя.Как вы можете их скопировать?

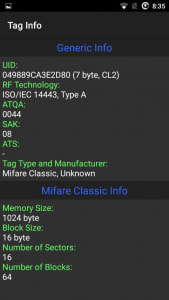

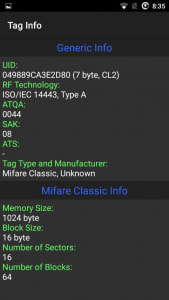

Чтобы получить доступ к конфиденциальной информации, вы должны снабдить этот сектор памяти правильным ключом — в противном случае он будет отображаться пустым. Несмотря на то, что эти карты намного безопаснее, зная алгоритм шифрования, вы можете расшифровать их и получить доступ к конфиденциальной информации. Благодаря этому люди также могут относительно легко клонировать эти карты.

Поскольку большинство смартфонов имеют NFC, считывание этих карт и, в некоторых случаях, их клонирование несложно.

—(Если вы не хотите заказывать оборудование, пропустите эту часть и узнайте, как скопировать карту с помощью смартфона и приложения)—

- Подготовьтесь к копированию ваших HID-карт — необходимые инструменты. Для начала нам понадобятся несколько дешевых компонентов от Ebay — они продаются в разделе “Считыватель NFC”. Я приобрел свой NFC-ридер / записывающее устройство на NewEgg, в котором оно указано как “NFC ACR122U RFID”. Он работает на Windows, Mac и большинстве систем Linux.

- Если у вас есть инструмент копирования, вам понадобится компьютер под управлением Windows. Установите его драйверы и начните им пользоваться. Вам также понадобится компьютер для запуска программного обеспечения, и, следуя этому руководству, вы сможете взломать карты Mifare Classic 1K. Вот руководство BlackHat.

Клонирование NFC-карт Mifare с помощью мобильного телефона

Хотя руководство по BlackHat работало хорошо, его использование может быть немного неприятным, поскольку вам приходится собирать некоторые компоненты вместе и час или два изучать руководство, чтобы увидеть какие-то результаты.Вот как вы можете клонировать карты Mifare NFC Classic 1K, используя Android-смартфон с возможностями NFC. Правильно. Вы можете использовать свой мобильный телефон для нарушения безопасности компании, если они используют эти типы карт. Для получения дополнительной информации о системе безопасности RFID прочитайте наше руководство.

Загрузите “Mifare Classic Tool” для Android. Перейдите в настройки и найдите NFC. Обязательно включите его. Теперь мы можем начать клонирование карт, которые никогда не меняли пароль сектора по умолчанию.

Как приложение используется для копирования карты

Приложение поставляется с ключами по умолчанию, установленными производителем карт NFC. Вы не поверите, сколько людей никогда не утруждают себя их изменением. У Тима Тьювса есть отличное руководство о том, как клонировать карты NFC с помощью смартфона с поддержкой NFC. Следующие изображения взяты из его руководства.

Взлом NFC с помощью приложения

После считывания нужного ключа или брелока мы можем сохранить всю информацию в файле. Затем мы можем использовать эту информацию и записать ее обратно на пустую карту, по сути, клонируя оригинальную карту или брелок. Вы можете записать отдельные сектора или все из них в разделе “Сектор записи” приложения. Важным сектором, о котором следует помнить, является сектор 0, поскольку он содержит идентификатор пользователя и данные производителя. По сути, если вы скопируете сектор 0 на другой брелок, то вы сделали копию.В Kisi Reader Pro использовались NFC-карты Mifare Desfire EV1 2K. Это одни из самых безопасных NFC-карт. Они обеспечивают дополнительный уровень безопасности по сравнению с уже существующими NFC-картами Mifare Desfire.

Интересно, следует ли вам использовать мобильные учетные данные и 128-битные карты NFC с AES-шифрованием? Ознакомьтесь с этим обзором нашей системы мобильного контроля доступа. Если вас больше интересует, как работают системы доступа, загрузите наше бесплатное руководство в формате PDF.

(с) Бернхард - соучредитель и генеральный директор Kisi. Его философия "безопасность - это потрясающе" заразительна среди высокотехнологичных компаний.