CarderPlanet

Professional

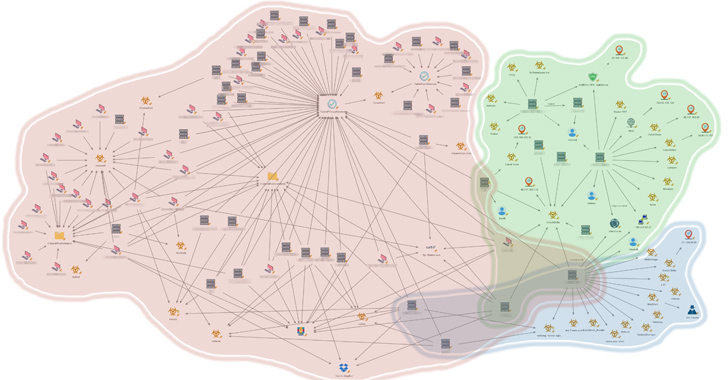

Неназванное правительство Юго-Восточной Азии стало мишенью многочисленных участников угрозы "Китай-нексус" в рамках шпионских кампаний, нацеленных на регион в течение длительных периодов времени.

"Хотя эта активность произошла примерно в одно и то же время, а в некоторых случаях даже одновременно на компьютерах одних и тех же жертв, каждый кластер характеризуется различными инструментами, способом действия и инфраструктурой", - сказали исследователи подразделения 42 Palo Alto Networks Лиор Рочбергер, Том Фактерман и Роберт Фальконе в исчерпывающем отчете из трех частей.

Атаки, которые нацелены на различные государственные структуры, такие как критически важной инфраструктуры, государственных учреждений здравоохранения, государственных финансовых управлений и министерств, были приписаны с умеренной степенью уверенности в три разобщенных кластерах отслеживаются как величественный Телец (Он же Mustang Панда), сплав Телец (ака Гранит "Тайфун"), и гельземиум.

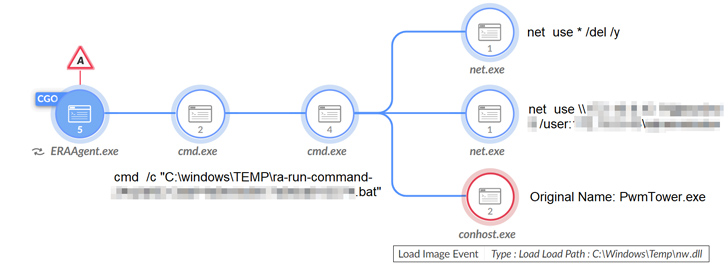

Mustang Panda использует вариант TONESHELL и ShadowPad

"Злоумышленники провели операцию по кибершпионажу, которая была сосредоточена на сборе разведданных, а также краже конфиденциальных документов и информации, сохраняя при этом постоянный и подпольный плацдарм", - сказали исследователи, описывая ее как "целенаправленную и управляемую разведданными".Активность охватывала период со второго квартала 2021 по третий квартал 2023 года с использованием различных инструментов для проведения разведки, кражи учетных данных, поддержания доступа и проведения действий после компрометации.

Некоторые из известных программных продуктов, используемых для достижения этих целей, включают в себя платформу сканирования с открытым исходным кодом LadonGo, AdFind, Mimikatz, Impacket, веб-оболочки China Chopper, Cobalt Strike, ShadowPad и новую версию бэкдора TONESHELL.

Вредоносная программа отказывается от использования шелл-кода в пользу трех компонентов на основе DLL для настройки сохраняемости на конечной точке, установления командной связи с удаленным сервером и выполнения операций по сбору информации, включая выполнение команд, взаимодействие с файловой системой, ведение кейлоггинга и захват экрана.

"В ходе операции субъект угрозы постепенно взял под контроль окружение жертв, сосредоточившись на поддержании контроля в течение долгосрочной операции", - отметили исследователи. "Целью усилий субъекта угрозы, по-видимому, является постоянный сбор и передача конфиденциальных документов и разведданных".

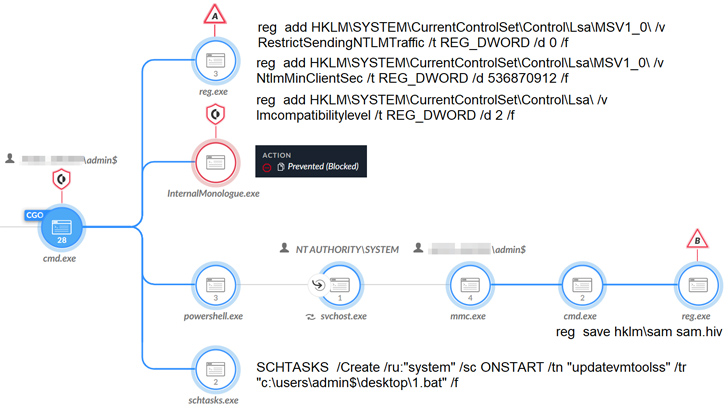

Alloy Taurus стремится остаться незамеченным

Сообщается, что набор вторжений, связанных с Alloy Taurus, начался в начале 2022 года и продолжался в течение 2023 года, используя необычные методы и обходя продукты безопасности для долгосрочного сохранения и разведки.Эти атаки, происходящие шестью различными волнами, используют недостатки в системе безопасности серверов Microsoft Exchange для развертывания веб-оболочек, которые затем служат каналом доставки дополнительных полезных данных, включая две ранее неизвестные .NET бэкдоры Zapoa и ReShell для удаленного выполнения произвольных команд и сбора конфиденциальных данных.

Zapoa также включает функции для извлечения системной информации, запуска шелл-кода, перечисления запущенных процессов, загрузки дополнительных файлов .NET assembly для расширения своих возможностей, а также временных меток файлов и артефактов с предоставленной датой, метод, называемый отметкой времени.

"Субъект угрозы, стоящий за этим кластером, использовал зрелый подход, используя многоволновые вторжения и используя уязвимости в серверах Exchange в качестве основного вектора проникновения", - сказали исследователи.

В некоторых случаях также было замечено, что Alloy Taurus осуществляла кражу учетных данных, чтобы облегчить перемещение в другую сторону, злоупотребляя инструментом удаленного администрирования AnyDesk, уже присутствующим во внедренной среде.

Некоторые другие программы, установленные злоумышленником, включают Cobalt Strike, Quasar RAT, HDoor (бэкдор, ранее используемый китайскими группами, такими как Naikon и Goblin Panda), вариант Gh0st RAT, известный как Gh0stCringe, и Winnti, многофункциональный имплантат, способный предоставлять дистанционное управление зараженной машиной.

Gelsemium выделяет уязвимые серверы IIS

"Активность этого уникального кластера охватывала более шести месяцев в период с 2022 по 2023 год", - отметили исследователи."В них использовалась комбинация редких инструментов и техник, которые злоумышленник использовал для получения подпольной базы и сбора разведданных с чувствительных серверов IIS, принадлежащих правительственному учреждению в Юго-Восточной Азии".

Цепочки атак используют уязвимые веб-серверы для установки веб-оболочек и распространения бэкдоров, таких как OwlProxy и SessionManager, одновременно используя другие инструменты, такие как Cobalt Strike, Meterpreter, Earthworm и SpoolFool, для последующей эксплуатации, туннелирования командно-контрольного трафика и повышения привилегий.

OwlProxy - это HTTP-прокси с функцией бэкдора, о котором впервые стало известно в апреле 2020 года. SessionManager, подробно описанный Касперским в июле прошлого года, представляет собой пользовательский бэкдор, предназначенный для анализа поля cookie во входящих HTTP-запросах для извлечения команд, выданных злоумышленником.

"Субъект угрозы получил доступ с помощью нескольких веб-оболочек после попытки установки нескольких типов прокси-вредоносных программ и бэкдора IIS", - сказали исследователи. "Поскольку некоторые попытки злоумышленников установить вредоносное ПО оказались безуспешными, они продолжали поставлять новые инструменты, демонстрируя свою способность адаптироваться к процессу смягчения последствий".