Carder

Professional

- Messages

- 2,620

- Reaction score

- 2,043

- Points

- 113

Компьютеры-зомби - это компьютеры, захваченные хакером без ведома владельца.

Представьте, что Интернет - это город. Несомненно, это был бы самый замечательный и разнообразный город на планете, но он также был бы невероятно захудалым и опасным. Там вы можете найти самые полные библиотеки мира, а также театры с рейтингом X.

Внутри этого города вы также обнаружите, что не все такие, какими кажутся - даже вы сами. Вы можете обнаружить, что плохо себя ведете, хотя и не помните этого. Подобно невольному агенту в «Маньчжурском кандидате», вы обнаруживаете, что выполняете чьи-то приказы, и не знаете, как это остановить.

Компьютер- зомби очень похож на агента из «Маньчжурского кандидата». Взломщик - компьютерный хакер, который намерен шалость или вред - тайно просачивается ничего не подозревающая жертва компьютер и использует его для незаконной деятельности. Пользователь обычно не подозревает, что его компьютер был захвачен - он все еще может им пользоваться, хотя он может значительно замедлиться. Когда его компьютер начинает рассылать огромное количество спама или атаковать веб-страницы, он становится центром любых расследований, связанных с подозрительной деятельностью его компьютера.

Пользователь может обнаружить, что его интернет-провайдер (ISP) отказался от обслуживания или даже что он находится под следствием по обвинению в преступной деятельности. Тем временем взломщик не обращает внимания на потерю одного из своих зомби, потому что у него есть больше. Иногда у него намного больше - одно расследование якобы обнаружило, что единственный компьютер взломщика управлял сетью из более чем 1,5 миллионов компьютеров.

В этой статье мы рассмотрим, как взломщики могут захватить ваш компьютер, почему они это делают и как лучше всего защитить себя от вредоносных атак.

Взлом компьютера

Взломщики превращают компьютеры в зомби с помощью небольших программ, которые используют слабые места в операционной системе (ОС) компьютера. Вы можете подумать, что эти взломщики являются передовыми вдохновителями интернет- преступников, но на самом деле у многих практически нет опыта или знаний в программировании. (Иногда люди называют этих взломщиков «детишками скриптов», потому что они молоды и не демонстрируют навыков написания скриптов или кода.) Следователи, которые следят за ботнетами, говорят, что программы, которые используют эти взломщики, примитивны и плохо запрограммированы. Несмотря на неуклюжий подход, эти программы делают то, для чего они были задуманы взломщиками - превращают компьютеры в зомби.Чтобы заразить компьютер, взломщик должен сначала передать программе установки жертве. Взломщики могут делать это через электронную почту, одноранговые сети или даже на обычном веб-сайте. В большинстве случаев взломщики маскируют вредоносную программу с помощью имени и расширения файла, чтобы жертва думала, что получает что-то совершенно другое. По мере того как пользователи становятся более осведомленными в отношении интернет-атак, взломщики находят новые способы доставки своих программ. Вы когда-нибудь видели всплывающее объявление с кнопкой «Нет, спасибо»? Надеюсь, вы не нажали на нее - часто эти кнопки просто приманки. Вместо того, чтобы закрыть надоедливую всплывающую рекламу, они активируют загрузку вредоносного ПО.

Как только жертва получит программу, он должен ее активировать. В большинстве случаев пользователь думает, что программа - это что-то еще. Это может быть файл изображения, MPEG или другой распознаваемый формат файла. Когда пользователь решает запустить программу, кажется, что ничего не происходит. Для некоторых людей это вызывает тревогу, и они немедленно реагируют на шквал активности сканеров вирусов и шпионского ПО. К сожалению, некоторые пользователи просто думают, что получили плохой файл, и на этом останавливаются.

Между тем, активированная программа присоединяется к элементу операционной системы пользователя, так что каждый раз, когда пользователь включает свой компьютер, программа становится активной. Взломщики не всегда используют один и тот же сегмент последовательности инициализации операционной системы, что усложняет обнаружение для обычного пользователя.

Программа либо содержит конкретные инструкции для выполнения задачи в определенное время, либо позволяет взломщику напрямую контролировать активность пользователя в Интернете. Многие из этих программ работают через Internet Relay Chat (IRC), и на самом деле в сетях IRC существуют сообщества ботнетов, где другие взломщики могут помочь друг другу - или попытаться украсть ботнет другого взломщика.

Как только компьютер пользователя скомпрометирован, взломщик может делать все, что ему заблагорассудится. Большинство взломщиков стараются оставаться вне поля зрения пользователей. Если взломщик предупреждает пользователя о своем присутствии, взломщик рискует потерять бота. Для некоторых взломщиков это не проблема, поскольку в некоторых сетях насчитывается сотни тысяч зомби.

Дальше мы рассмотрим взаимосвязь между компьютерами-зомби и спамом.

Вредоносное ПО

Программы, предназначенные для нанесения вреда или компрометации компьютера, называются вредоносными программами (как и вредоносные программы). Вредоносное ПО включает в себя широкий спектр неприятных пакетов кода, которые могут нанести ущерб вашему компьютеру, вашей сети и даже самому Интернету. Вот некоторые распространенные формы вредоносных программ, которые могут превратить ваш компьютер в зомби:

- Компьютерные вирусы - программы, которые выводят из строя компьютер жертвы путем повреждения необходимых файлов или использования ресурсов компьютера.

- Черви - программы, которые распространяются с одной машины на другую, быстро заражая сотни компьютеров за короткое время.

- Троянский конь - программа, которая утверждает, что делает что-то одно, но на самом деле либо повреждает компьютер, либо открывает черный ход в вашу систему.

- Руткиты - набор программ, позволяющих управлять компьютером на уровне администратора; не обязательно вредоносное ПО, взломщики используют руткиты для управления компьютерами и уклонения от обнаружения

- Бэкдоры - методы обхода обычных процедур операционной системы, позволяющие взломщику получить доступ к информации на другом компьютере.

- Регистраторы ключей - программы, которые записывают нажатия клавиш, сделанные пользователем, позволяя взломщикам обнаруживать пароли и коды входа в систему.

Распространение спама

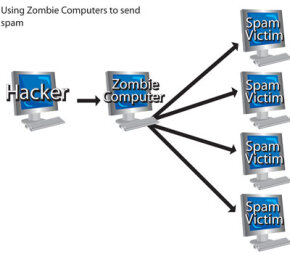

Взломщики иногда превращают компьютеры ничего не подозревающих жертв в компьютеры зомби, чтобы распространять электронную почту по всему миру. Получатели электронной почты обычно не могут отследить электронную почту до ее источника.

Спам продолжает оставаться огромной проблемой. Когда вы открываете электронную почту и просматриваете десятки примеров нежелательной почты, это очень неприятно . Откуда весь этот спам? По оценкам ФБР, большая их часть исходит от сетевых зомби- компьютеров.

Если бы спам приходил из одного централизованного источника, его было бы относительно легко отследить и либо потребовать, чтобы соответствующий интернет-провайдер отключил доступ этого компьютера к Интернету, либо взимать плату с пользователя за рассылку незаконного спама. Чтобы обойти эти ловушки, взломщики полагаются на компьютеры-зомби. Компьютер-зомби становится прокси-сервером, то есть взломщик находится на один шаг от источника спама. Взломщик с большим ботнетом может отправлять миллионы спам-сообщений каждый день.

Злоумышленники могут создать ботнет для рассылки спама, чтобы доставить компьютерный вирус или троянскую программу на максимально возможное количество компьютеров. Они также могут использовать спам для рассылки фишинговых сообщений, которые представляют собой попытки обманом заставить пользователей делиться личной информацией (о фишинге мы поговорим позже).

При рассылке рекламы в спам-почте взломщик либо настраивает ботнет специально для клиента, либо сдает его на почасовой основе. Клиенты, которые хотят рекламировать свои продукты (и которым все равно, насколько навязчивой или незаконной может быть их реклама) платят взломщикам за рассылку электронной почты тысячам людей.

Большинство получателей электронной почты обычно не могут понять, откуда идет спам. Они могут заблокировать один источник только для того, чтобы получать тот же спам от другого зомби в ботнете. Если в электронном письме есть сообщение вроде «Щелкните здесь, чтобы удалить его из этого списка рассылки», они могут стать жертвой еще большего распространения спама на своем компьютере. Пользователи, достаточно сообразительные, чтобы отслеживать ответные сообщения электронной почты, могут не заметить, что компьютер отправителя является частью более крупной сети скомпрометированных машин. Для того, кто знает, что он делает, не всегда невозможно выяснить, является ли отправитель отдельным пользователем, рассылающим спам, или взломщик контролирует компьютер удаленно. Однако это требует времени.

Владелец компьютера-зомби может понять, что взломщик управляет его машиной удаленно, если получатели спама пишут, чтобы пожаловаться на нежелательную почту, или если его собственный почтовый ящик переполнен сообщениями, которые он не писал. В противном случае владелец, скорее всего, останется в блаженном неведении о том, что он часть спамеров. Некоторых пользователей, похоже, не волнует, используются ли их машины для распространения спама, как если бы это была чья-то проблема, и многие другие не принимают необходимых мер предосторожности, чтобы не стать частью ботнета.

Дальше мы поговорим об еще одном порочном использовании ботнетов - распределенных атаках типа «отказ в обслуживании».

Зомби под любым другим именем

Некоторые люди думают, что термин «зомби-компьютер» вводит в заблуждение. В конце концов, зомби, похоже, не имеет сознания и преследует жертв только инстинктивно. Компьютер-зомби по-прежнему может вести себя нормально, и каждое его действие является результатом инструкций взломщика (хотя эти инструкции могут быть автоматизированы). По этой причине эти люди предпочитают термин «бот». Слово «бот» происходит от слова «робот», которое в этом смысле означает устройство, выполняющее определенные инструкции. Набор сетевых ботов называется «ботнетом», а группа компьютеров-зомби называется «армией».

Распределенные атаки типа "отказ в обслуживании"

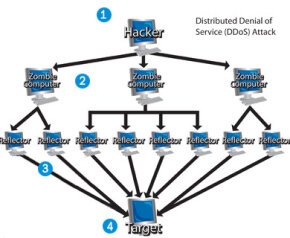

Иногда взломщик использует сеть компьютеров- зомби для саботажа определенного веб-сайта или сервера. Идея довольно проста - взломщик приказывает всем компьютерам своего ботнета повторно связываться с определенным сервером или веб-сайтом. Внезапное увеличение трафика может привести к очень медленной загрузке сайта для законных пользователей. Иногда трафика бывает достаточно, чтобы полностью закрыть сайт. Мы называем этот вид атаки атакой распределенного отказа в обслуживании (DDoS).

Некоторые особо хитрые ботнеты используют в атаке неповрежденные компьютеры. Вот как это работает: взломщик посылает команду начать атаку своей армии зомби. Каждый компьютер в армии отправляет электронный запрос на подключение к невинному компьютеру, который называется отражателем. Когда рефлектор получает запрос, похоже, что он исходит не от зомби, а от конечной жертвы атаки. Отражатели отправляют информацию в систему-жертву, и в конечном итоге производительность системы ухудшается или она полностью отключается, поскольку на нее одновременно поступает множество незапрошенных ответов от нескольких компьютеров.

С точки зрения жертвы, похоже, что отражатели атаковали систему. С точки зрения отражателей кажется, что система-жертва запросила пакеты. Компьютеры-зомби остаются скрытыми, и еще больше скрывается из виду сам взломщик.

В список жертв DDoS-атак входят довольно крупные имена. Microsoft подверглась атаке со стороны DDoS под названием MyDoom. Взломщики нацелены на других крупных интернет- игроков, таких как Amazon, CNN, Yahoo и eBay. Имена DDoS варьируются от слегка забавных до тревожных:

- Ping of Death - боты создают огромные электронные пакеты и отправляют их жертвам

- Mailbomb - боты отправляют огромное количество электронной почты, что приводит к сбою почтовых серверов

- Smurf Attack - боты отправляют сообщения протокола управляющих сообщений Интернета (ICMP) отражателям, см. Иллюстрацию выше.

- Teardrop - боты отправляют куски нелегитимного пакета; система жертвы пытается рекомбинировать части в пакет и в результате вылетает

Дальше мы рассмотрим некоторые другие способы использования взломщиками компьютеров-зомби.

Сценарий детишек

4 мая 2001 года 13-летний взломщик использовал атаку отказа в обслуживании, чтобы вывести из строя GRC.com, веб-сайт Gibson Research Corporation. По иронии судьбы, GRC.com фокусируется на безопасности в Интернете. В 2006 году полиция Ханоя (Вьетнам) арестовала второкурсника средней школы за организацию DDoS-атаки на веб-сайт компании Nhan Hoa Software. Он сказал, что сделал это потому, что ему не нравился этот веб-сайт.

Не нажимайте на ссылки мошенников

Некоторые взломщики не заинтересованы в использовании компьютеров- зомби для рассылки спама или нанесения вреда определенной цели. Многие берут под контроль компьютеры как метод фишинга, когда взломщик пытается раскрыть секретную информацию, особенно идентификационную информацию. Взломщики могут украсть информацию о вашей кредитной карте или искать в ваших файлах другие источники прибыли. Взломщик может использовать программу регистрации ключей, чтобы отслеживать все, что вы вводите, а затем использовать ее для обнаружения ваших паролей и другой конфиденциальной информации.Иногда взломщики используют зомби-компьютеры таким образом, чтобы не причинить прямого вреда жертве первоначальной атаки или даже конечной цели, хотя конечная цель по-прежнему остается довольно коварной и неэтичной.

Вы, наверное, видели или даже участвовали в нескольких интернет-опросах. Возможно, вы даже видели такой, где результаты казались необычными или противоречащими интуиции, особенно когда дело касается конкурса. Хотя вполне возможно, что опрос никогда не подвергался атакам, известно, что взломщики используют компьютеры-зомби для совершения мошенничества с кликами. Под мошенничеством с кликами понимается практика настройки ботнета для многократного нажатия на определенную ссылку. Иногда взломщики совершают мошенничество с кликами, ориентируясь на рекламодателей на своих собственных веб-сайтах. Поскольку веб-рекламодатели обычно платят сайтам определенную сумму денег за количество кликов, полученных рекламой, взломщик может заработать немало долларов на мошеннических посещениях сайтов.

Компьютеры-зомби и взломщики, ответственные за них, довольно страшны. Вы можете стать жертвой кражи личных данных или неосознанно участвовать в атаке на важный веб-сайт. Важно узнать, как защитить себя от взломщиков, а также что делать, если вы обнаружите, что ваш компьютер был взломан.

Дальше мы рассмотрим, какие меры безопасности следует использовать, чтобы ваш компьютер не превратился в зомби.

Предотвращение компьютерных атак зомби

Вы не хотите, чтобы ваш компьютер превратился в зомби, так что вы делаете, чтобы предотвратить это? Важно помнить, что профилактика - это непрерывный процесс: нельзя просто все настроить и рассчитывать на вечную защиту. Кроме того, важно помнить, что, если вы не придерживаетесь здравого смысла и разумных привычек в Интернете, вас ждет катастрофа.Антивирусное программное обеспечение абсолютно необходимо. Независимо от того, приобретаете ли вы коммерческий пакет, например McAfee VirusScan, или загружаете бесплатную программу, например AVG Anti-Virus Free Edition, вам необходимо активировать ее и убедиться, что ваша версия остается актуальной. Некоторые эксперты говорят, что для того, чтобы антивирус был действительно эффективным, его необходимо обновлять ежечасно. Это непрактично, но помогает подчеркнуть важность того, чтобы ваше программное обеспечение было как можно более актуальным. Для получения дополнительной информации прочтите нашу статью «Как работают компьютерные вирусы».

Установите сканеры шпионского ПО для поиска вредоносных шпионских программ. Шпионское ПО включает программы, которые отслеживают ваши привычки в Интернете. Некоторые идут еще дальше, регистрируя нажатия клавиш и записывая все, что вы делаете на своем компьютере. Получите хорошую программу защиты от шпионского ПО, такую как Ad-Aware, от Lavasoft. Как и антивирусное программное обеспечение, убедитесь, что программа обновлена. Чтобы узнать больше, прочтите нашу статью «Как работает шпионское ПО».

Установите брандмауэр для защиты вашей домашней сети. Брандмауэры могут быть частью программного пакета или даже встраиваться в какое-то оборудование, такое как маршрутизаторы или модемы. Чтобы узнать больше о брандмауэрах, обязательно прочтите нашу статью « Как работают брандмауэры».

Вы также должны убедиться, что ваши пароли трудно или невозможно угадать, и вы не должны использовать один и тот же пароль для нескольких приложений. Это затрудняет запоминание всех этих паролей, но дает дополнительный уровень защиты.

Если ваш компьютер уже был заражен и превратился в компьютер-зомби, вам доступны только несколько вариантов. Если у вас есть доступ к технической поддержке, которая может работать за вас на вашем компьютере, это будет лучшим вариантом. Если нет, вы можете попробовать запустить программу удаления вирусов, чтобы разорвать соединение между вашим компьютером и взломщиком. К сожалению, иногда единственный вариант, который у вас есть, - это стереть все на вашем компьютере и перезагрузить его операционную систему, а затем начать с нуля. На всякий случай следует регулярно делать резервные копии жесткого диска. Не забудьте просканировать эти файлы антивирусной программой, чтобы убедиться, что ни один из них не поврежден.

Ваш компьютер - отличный ресурс. К сожалению, взломщики думают то же самое - они хотят сделать ваш компьютер своим собственным ресурсом. Если вы будете осторожно вести себя в Интернете и будете следовать советам, которые мы описали на этой странице, ваши шансы на то, что ваш компьютер останется в безопасности, очень высоки.

Чтобы узнать больше о компьютерах-зомби и о том, как их избежать, перейдите по ссылкам ниже.

Статистика по спаму

Вот некоторые отрезвляющие статистические данные о спаме из Отчета об угрозах безопасности в Интернете за 2021 год:

- В период с 1 июля по 31 декабря 2020 г. 59 процентов всего отслеживаемого почтового трафика составляли спам.

- Спам на английском языке составляет 65 процентов всего спама.

- США являются источником 44% всего спама в мире.

- Десять процентов всех зомби электронной почты находятся в Соединенных Штатах, что делает США мировой столицей зомби-компьютеров.

- Одно из 147 заблокированных спам-писем содержало какой-либо вредоносный код.