Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Новое исследование показало, что процесс преобразования пути DOS в NT может быть использован злоумышленниками для получения руткит-подобных возможностей для сокрытия файлов, каталогов и процессов и олицетворения их личности.

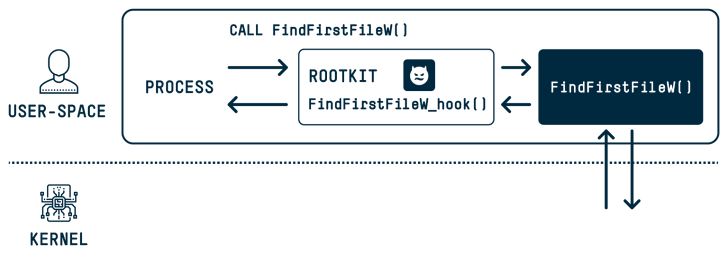

"Когда пользователь выполняет функцию, у которой есть аргумент path в Windows, путь DOS, по которому существует файл или папка, преобразуется в путь NT", - сказал исследователь безопасности SafeBreach Яир в анализе, который был представлен на конференции Black Hat Asia на прошлой неделе.

"Во время этого процесса преобразования существует известная проблема, при которой функция удаляет конечные точки из любого элемента path и любые конечные пробелы из последнего элемента path. Это действие выполняется большинством API пользовательского пространства в Windows ".

Эти так называемые пути MagicDot обеспечивают функциональность, подобную руткитам, доступную любому непривилегированному пользователю, который затем может использовать их для выполнения ряда вредоносных действий без прав администратора и остаться незамеченным.

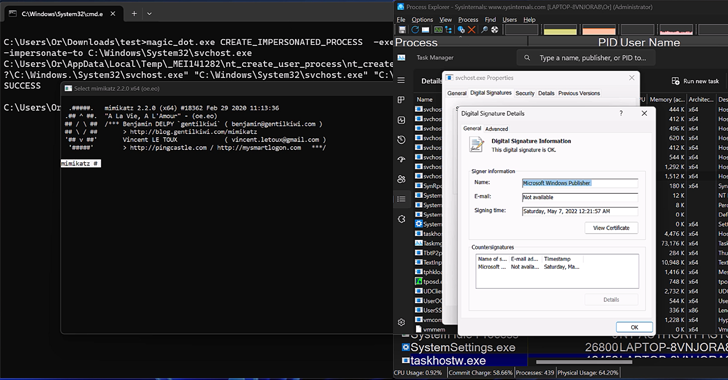

Они включают в себя возможность "скрывать файлы и процессы, прятать файлы в архивах, влиять на анализ файлов с предварительной выборкой, заставлять пользователей диспетчера задач и Process Explorer думать, что вредоносный файл был проверенным исполняемым файлом, опубликованным Microsoft, отключать Process Explorer из-за уязвимости типа "отказ в обслуживании" (DoS) и многое другое".

Основная проблема в процессе преобразования пути DOS в NT также привела к обнаружению четырех недостатков в системе безопасности, три из которых с тех пор были устранены Microsoft -

- Уязвимость при удалении с повышением привилегий (EoP), которая может использоваться для удаления файлов без требуемых привилегий (будет исправлена в будущей версии)

- Уязвимость при записи с повышением привилегий (EoP), которая может использоваться для записи в файлы без требуемых привилегий путем вмешательства в процесс восстановления предыдущей версии из теневой копии тома (CVE-2023-32054, оценка CVSS: 7.3)

- Уязвимость удаленного выполнения кода (RCE), которая может быть использована для создания специально созданного архива, что может привести к выполнению кода при извлечении файлов в любом месте по выбору злоумышленника (CVE-2023-36396, оценка CVSS: 7,8)

- Уязвимость типа "отказ в обслуживании" (DoS), влияющая на Process Explorer при запуске процесса с исполняемым файлом, имя которого состоит из 255 символов и не имеет расширения файла (CVE-2023-42757)

"Мы считаем, что последствия актуальны не только для Microsoft Windows, которая является наиболее широко используемой настольной операционной системой в мире, но и для всех поставщиков программного обеспечения, большинство из которых также допускают, что известные проблемы сохраняются от версии к версии их программного обеспечения".