Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Исследователи кибербезопасности разработали первый полностью необнаруживаемый облачный майнер криптовалют, использующий сервис Microsoft Azure Automation без взимания каких-либо сборов.

Компания по кибербезопасности SafeBreach заявила, что обнаружила три различных метода запуска майнера, включая тот, который может быть выполнен в среде жертвы, не привлекая никакого внимания.

"Хотя это исследование имеет важное значение из-за его потенциального влияния на добычу криптовалют, мы также считаем, что оно имеет серьезные последствия для других областей, поскольку методы могут быть использованы для решения любой задачи, требующей выполнения кода в Azure", - сказал исследователь безопасности Ариэль Гамриан в отчете, опубликованном в Hacker News.

Целью исследования в основном было определить "идеальный криптомайнер", который предлагает неограниченный доступ к вычислительным ресурсам, при этом практически не требуя обслуживания, является бесплатным и необнаруживаемым.

Вот тут-то и появляется автоматизация Azure. Разработанная Microsoft, это облачная служба автоматизации, которая позволяет пользователям автоматизировать создание, развертывание, мониторинг и обслуживание ресурсов в Azure.

SafeBreach заявила, что обнаружила ошибку в калькуляторе цен Azure, которая позволила выполнять бесконечное количество заданий совершенно бесплатно, хотя это относится к самой среде злоумышленника. С тех пор Microsoft выпустила исправление этой проблемы.

Альтернативный метод предполагает создание тестового задания для майнинга с последующей установкой его статуса "Сбой", а затем создание другого фиктивного тестового задания, используя тот факт, что одновременно может выполняться только один тест.

Конечным результатом этого процесса является то, что он полностью скрывает выполнение кода в среде Azure.

Субъект угрозы может использовать эти методы, установив обратную оболочку для подключения к внешнему серверу и выполнив аутентификацию на конечной точке автоматизации для достижения своих целей.

Кроме того, было обнаружено, что выполнение кода может быть достигнуто за счет использования функции Azure Automation, которая позволяет пользователям загружать пользовательские пакеты Python.

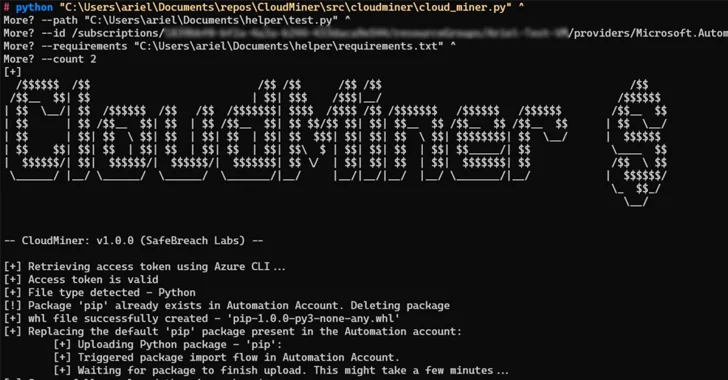

"Мы могли бы создать вредоносный пакет с именем "pip" и загрузить его в учетную запись автоматизации", - объяснил Гамриан.

"Поток загрузки заменит текущий pip в учетной записи автоматизации. После того, как наш пользовательский pip был сохранен в учетной записи автоматизации, служба использовала его каждый раз при загрузке пакета".

SafeBreach также представила концептуальный продукт под названием CoinMiner, предназначенный для получения бесплатных вычислительных мощностей в службе автоматизации Azure с использованием механизма загрузки пакетов Python.

Корпорация Майкрософт в ответ на раскрытие информации охарактеризовала это поведение как "преднамеренное", что означает, что метод по-прежнему может использоваться без взимания платы.

Хотя объем исследования ограничен злоупотреблением Azure Automation для майнинга криптовалют, фирма по кибербезопасности предупредила, что те же методы могут быть использованы злоумышленниками для решения любой задачи, требующей выполнения кода в Azure.

"Как клиенты облачных провайдеров, отдельные организации должны активно отслеживать каждый отдельный ресурс и каждое действие, выполняемое в их среде", - сказал Гамриан.

"Мы настоятельно рекомендуем организациям самостоятельно ознакомиться с методами и потоками, которые злоумышленники могут использовать для создания необнаруживаемых ресурсов, и активно отслеживать выполнение кода, свидетельствующего о подобном поведении".