Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Злоумышленник иранского происхождения, известный как Charming Kitten, был связан с новой серией атак, направленных на экспертов по политике на Ближнем Востоке, с помощью нового бэкдора под названием BASICSTAR, создав поддельный портал для вебинаров.

Charming Kitten, также называемые APT35, CharmingCypress, Mint Sandstorm, TA453 и Yellow Garuda, имеют опыт организации широкого спектра кампаний социальной инженерии, которые широко используются в своих целях, часто выделяя аналитические центры, НПО и журналистов.

"CharmingCypress часто использует необычные тактики социальной инженерии, такие как вовлечение целей в длительные разговоры по электронной почте, прежде чем отправлять ссылки на вредоносный контент", - сказали исследователи Volexity Анкур Сайни, Каллум Роксан, Чарли Гарднер и Дэмиен Кэш.

В прошлом месяце Microsoft сообщила, что высокопоставленные лица, занимающиеся делами на Ближнем Востоке, стали мишенью злоумышленника для развертывания вредоносных программ, таких как MischiefTut и MediaPl (он же EYEGLASS), которые способны собирать конфиденциальную информацию со скомпрометированного хостинга.

Группа, предположительно связанная с Корпусом стражей исламской революции (КСИР) Ирана, также распространила несколько других бэкдоров, таких как PowerLess, BellaCiao, POWERSTAR (он же GorjolEcho) и NokNok за последний год, подчеркивая свою решимость продолжать кибератаку, адаптируя свою тактику и методы, несмотря на публичное разоблачение.

В фишинговых атаках, наблюдавшихся в период с сентября по октябрь 2023 года, участвовали операторы Charming Kitten, выдававшие себя за Международный институт иранистики Расана (IIIS), чтобы инициировать и завоевать доверие целей.

Попытки фишинга также характеризуются использованием скомпрометированных учетных записей электронной почты, принадлежащих законным контактам, и нескольких учетных записей электронной почты, контролируемых участниками угроз, последняя из которых называется олицетворением нескольких лиц (MPI).

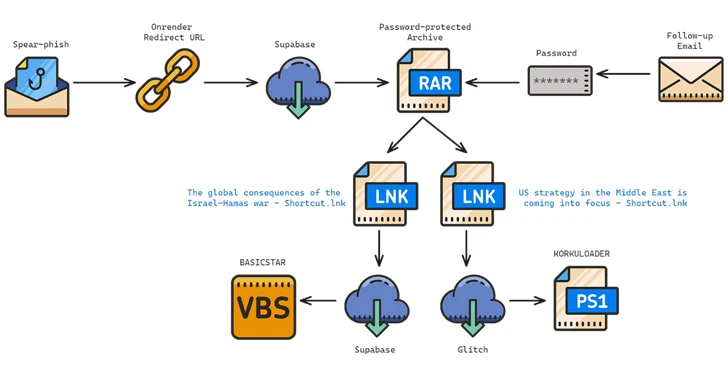

Цепочки атак обычно используют архивы RAR, содержащие файлы LNK, в качестве отправной точки для распространения вредоносного ПО, с сообщениями, призывающими потенциальных жертв присоединиться к поддельному вебинару на интересующие их темы. Одна из таких многоступенчатых цепочек заражения была замечена при развертывании BASICSTAR и KORKULOADER, скрипта-загрузчика PowerShell.

BASICSTAR, вредоносная программа Visual Basic Script (VBS), способна собирать базовую системную информацию, удаленно выполнять команды, передаваемые с сервера командования и управления (C2), а также загружать и отображать фиктивный PDF-файл.

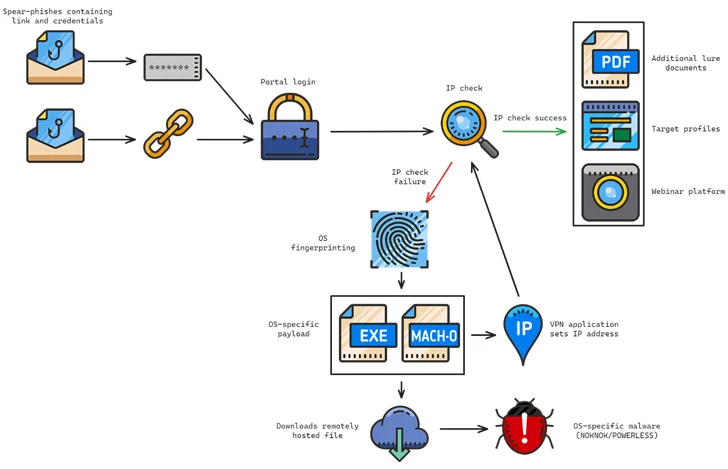

Более того, некоторые из этих фишинговых атак предназначены для обслуживания различных бэкдоров в зависимости от операционной системы компьютера. В то время как жертвы Windows подвергаются риску с помощью POWERLESS, жертвы Apple macOS становятся мишенью для цепочки заражений, кульминацией которой становится NokNok через функциональное VPN-приложение, зараженное вредоносным ПО.

"Этот субъект угрозы очень привержен проведению слежки за своими целями, чтобы определить, как наилучшим образом манипулировать ими и внедрять вредоносное ПО", - заявили исследователи. "Кроме того, немногие другие участники угроз последовательно проводят столько кампаний, сколько CharmingCypress, выделяя людей-операторов для поддержки их текущих усилий".

Раскрытие происходит после того, как Recorded Future раскрыла, что КСИР нацеливается на западные страны, используя сеть компаний-подрядчиков, которые также специализируются на экспорте технологий для наблюдения и наступательных целей в такие страны, как Ирак, Сирия и Ливан.

Отношения между разведывательными и военными организациями и базирующимися в Иране подрядчиками принимают форму различных киберцентров, которые действуют как "брандмауэры" для сокрытия организации-спонсора.

Среди них Аянде Сазан Сефер Ария (подозревается в связи с Эменнет Пасаргад), Исследовательский институт DSP, Сабрин Киш, Соруш Саман, Махак Райан Афраз и телекоммуникационная и электронная компания Parnian.

"Иранские компании-подрядчики учреждены и управляются сплоченной сетью лиц, которые в некоторых случаях представляют подрядчиков в качестве членов правления", - заявили в компании. "Эти лица тесно связаны с КСИР, а в некоторых случаях даже являются представителями организаций, на которые наложены санкции (таких как Фонд сотрудничества КСИР)".