Новый анализ банковского троянца Android, известного как Hook, показал, что он основан на своем предшественнике под названием ERMAC.

"Исходный код ERMAC использовался в качестве основы для Hook", - заявили исследователи безопасности NCC Group Джошуа Камп и Альберто Сегура в техническом анализе, опубликованном на прошлой неделе.

"Все команды (всего 30), которые оператор вредоносного ПО может отправлять на устройство, зараженное вредоносным ПО ERMAC, также существуют в Hook. Реализация кода для этих команд почти идентична".

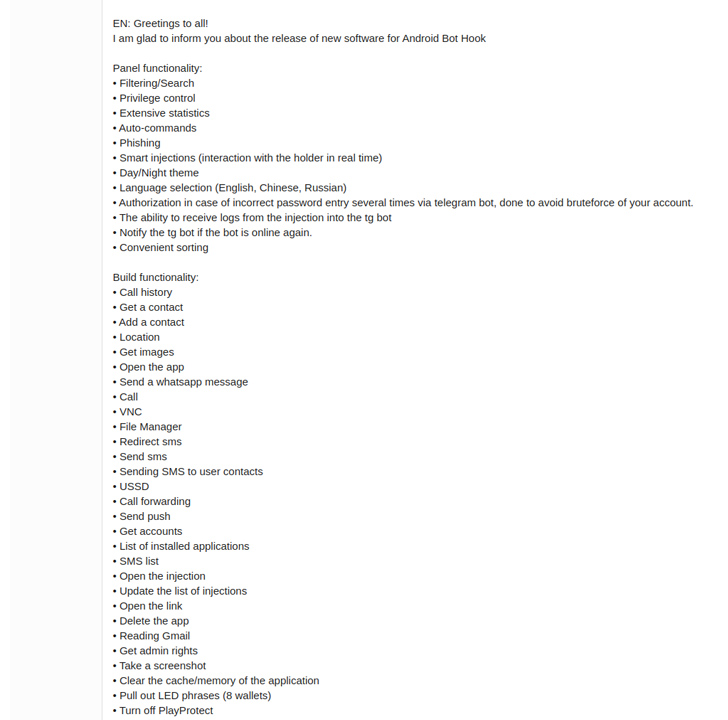

Hook был впервые задокументирован ThreatFabric в январе 2023 года, описав его как "форк ERMAC", который предлагается к продаже за 7000 долларов в месяц. Оба варианта являются работой автора вредоносного ПО под названием DukeEugene.

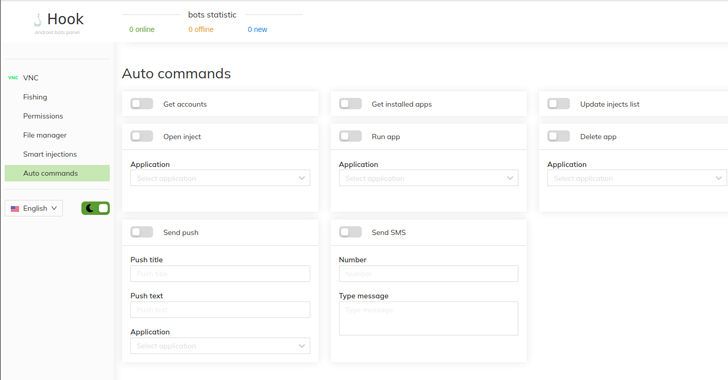

Тем не менее, Hook расширяет функциональные возможности ERMAC, предоставляя больше возможностей, поддерживая целых 38 дополнительных команд по сравнению с последней.

Основные функции ERMAC предназначены для отправки SMS-сообщений, отображения фишингового окна поверх законного приложения, извлечения списка установленных приложений, сбора SMS-сообщений и перекачки начальных фраз восстановления для нескольких криптовалютных кошельков.

Hook, с другой стороны, идет еще дальше, транслируя экран жертвы и взаимодействуя с пользовательским интерфейсом, чтобы получить полный контроль над зараженным устройством, делая снимки жертвы с помощью фронтальной камеры, собирая файлы cookie, связанные с сеансами входа в Google, и крадя исходные данные для восстановления с большего количества криптокошельков.

Он также может отправлять SMS-сообщения на несколько телефонных номеров, эффективно распространяя вредоносное ПО среди других пользователей.

Независимо от этих различий, как Hook, так и ERMAC могут регистрировать нажатия клавиш и злоупотреблять службами специальных возможностей Android для проведения оверлейных атак с целью отображения контента поверх других приложений и кражи учетных данных из более чем 700 приложений. Список приложений для таргетинга извлекается "на лету" с помощью запроса к удаленному серверу.

Семейства вредоносных программ также предназначены для отслеживания событий в буфере обмена и замены содержимого кошельком, контролируемым злоумышленником, если жертва скопирует законный адрес кошелька.

Большинство серверов командования и контроля (C2) Hook и ERMAC расположены в России, за которыми следуют Нидерланды, Великобритания, США, Германия, Франция, Корея и Япония.

По состоянию на 19 апреля 2023 года, похоже, что проект Hook закрыт, согласно сообщению, опубликованному DukeEugene, который утверждал, что отправляется на "специальную военную операцию", и что поддержка программного обеспечения будет обеспечиваться другим участником по имени RedDragon, пока не закончится подписка клиентов.

Впоследствии, 11 мая 2023 года, исходный код Hook, как говорят, был продан RedDragon за 70 000 долларов на подпольном форуме. Несмотря на короткий срок службы Hook, разработка повысила вероятность того, что другие участники угрозы могут продолжить работу и выпустить новые варианты в будущем.

Раскрытие происходит из-за того, что участник угрозы China-nexus был связан с кампанией шпионских программ для Android, нацеленной на пользователей в Южной Корее с начала июля 2023 года.

"Вредоносное ПО распространяется через обманчивые фишинговые сайты, которые выдают себя за сайты для взрослых, но на самом деле доставляют вредоносный APK-файл", - сказал Сайбл. "Как только вредоносная программа заражает компьютер жертвы, она может украсть широкий спектр конфиденциальной информации, включая контакты, SMS-сообщения, журналы вызовов, изображения, аудиофайлы, записи с экрана и скриншоты".

Кроме того, вредоносная программа (название пакета APK "com.example.middlerankapp") использует службы специальных возможностей для мониторинга приложений, используемых жертвами, и предотвращения удаления.

Он также содержит функцию, которая позволяет вредоносному ПО перенаправлять входящие вызовы на указанный номер мобильного телефона, контролируемый злоумышленником, перехватывать SMS-сообщения и включать незавершенную функцию ведения кейлоггинга, что указывает на то, что она, вероятно, находится в активной разработке.

Связи с Китаем проистекают из упоминаний Гонконга в информации о записи WHOIS для сервера C2, а также из наличия нескольких строк на китайском языке, в том числе "大国共产党万岁" в исходном коде вредоносного ПО, что переводится как "Да здравствует Коммунистическая партия Китая".

Израильская газета Haaretz сообщила, что отечественная шпионская компания Insanet разработала продукт под названием Sherlock, который может заражать устройства с помощью онлайн-рекламы, отслеживать цели и собирать конфиденциальные данные с систем Android, iOS и Windows.

Говорят, что система была продана стране, которая не является демократической, сообщается в нем, добавляя, что ряд израильских киберкомпаний пытались разработать оскорбительную технологию, которая использует рекламу для профилирования жертв (термин, называемый AdInt или ad intelligence) и распространения шпионских программ.