Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Злоумышленники, стоящие за группой программ-вымогателей Akira, вымогали около 42 миллионов долларов незаконных доходов после взлома сетей более чем 250 жертв по состоянию на 1 января 2024 года.

"С марта 2023 года программа-вымогатель Akira затронула широкий круг предприятий и объектов критически важной инфраструктуры в Северной Америке, Европе и Австралии", - говорится в совместном предупреждении агентств кибербезопасности Нидерландов и США, а также Европейского центра киберпреступности Европола (EC3).

"В апреле 2023 года, после первоначального сосредоточения внимания на системах Windows, злоумышленники Akira внедрили вариант Linux, нацеленный на виртуальные машины VMware ESXi".

Было замечено, что группа двойного вымогательства использовала вариант locker на C ++ на ранних стадиях, прежде чем перейти на код на основе Rust с августа 2023 года. Стоит отметить, что участник электронных преступлений полностью отличается от семейства программ-вымогателей Akira, которые были активны в 2017 году.

Первоначальный доступ к целевым сетям облегчается за счет использования известных недостатков в устройствах Cisco (например, CVE-2020-3259 и CVE-2023-20269).

Альтернативные векторы включают использование протокола удаленного рабочего стола (RDP), шпионский фишинг, действительные учетные данные и сервисы виртуальной частной сети (VPN), лишенные защиты от многофакторной аутентификации (MFA).

Известно также, что участники Akira используют различные способы настройки сохраняемости путем создания новой учетной записи домена в взломанной системе, а также уклоняются от обнаружения, злоупотребляя драйвером Zemana AntiValware для завершения процессов, связанных с антивирусом, с помощью так называемой атаки "Принеси свой собственный уязвимый драйвер" (BYOVD).

Для повышения привилегий злоумышленник использует инструменты для сбора учетных данных, такие как Mimikatz и LaZagne, в то время как Windows RDP используется для горизонтального перемещения в сети жертвы. Эксфильтрация данных осуществляется через FileZilla, WinRAR, WinSCP и RClone.

"Программа-вымогатель Akira шифрует целевые системы, используя гибридный алгоритм шифрования, который сочетает Chacha20 и RSA", - сказал Trend Micro в анализе программы-вымогателя, опубликованном в октябре 2023 года.

"Кроме того, бинарный файл Akira ransomware, как и большинство современных бинарных файлов программ-вымогателей, имеет функцию, которая позволяет ему препятствовать восстановлению системы путем удаления теневых копий из уязвимой системы".

Данные о блокчейне и исходном коде предполагают, что Akira ransomware group, вероятно, связана с ныне несуществующей бандой вымогателей Conti. Дешифратор для Akira был выпущен компанией Avast в июле прошлого года, но весьма вероятно, что недостатки с тех пор были устранены.

Мутация Akira для нацеливания на корпоративные среды Linux также следует за аналогичными действиями других известных семейств программ-вымогателей, таких как LockBit, Cl0p, Royal, Monti и RTM Locker.

"LockBit был одним из самых плодовитых и широко используемых штаммов RaaS в эксплуатации, с потенциально сотнями филиалов, включая многие, связанные с другими известными штаммами", - отметил Chainalysis в феврале.

Аналитическая компания blockchain заявила, что обнаружила криптовалютные маршруты, связывающие администратора LockBit с журналистом из Севастополя, известным как полковник Кассад, который ранее собирал пожертвования для операций группы российского ополчения в подпадающих под санкции юрисдикциях Донецка и Луганска после начала российско-украинской войны в 2022 году.

Стоит отметить, что Cisco Talos в январе 2022 года связала полковника Кассада (он же Борис Рожин) с антиукраинской кампанией дезинформации, организованной спонсируемой российским государством группой, известной как APT28.

"После операции LockBitSupp [предполагаемый лидер LockBit], похоже, пытается раздуть очевидное количество жертв, одновременно сосредоточившись на публикации жертв из стран, чьи правоохранительные органы участвовали в срыве", - сказал Trend Micro в недавнем глубоком обзоре.

"Возможно, это попытка усилить повествование о том, что она вернется сильнее и нацелится на тех, кто несет ответственность за ее нарушение".

В интервью изданию Recorded Future News в прошлом месяце LockBitSupp признал краткосрочное снижение прибыли, но пообещал улучшить свои меры безопасности и "работать, пока бьется мое сердце".

"Репутация и доверие являются ключом к привлечению партнеров, и когда они теряются, труднее заставить людей вернуться. Operation Cronos удалось нанести удар по одному из самых важных элементов ее бизнеса: ее бренду ", - заявили в Trend Micro.

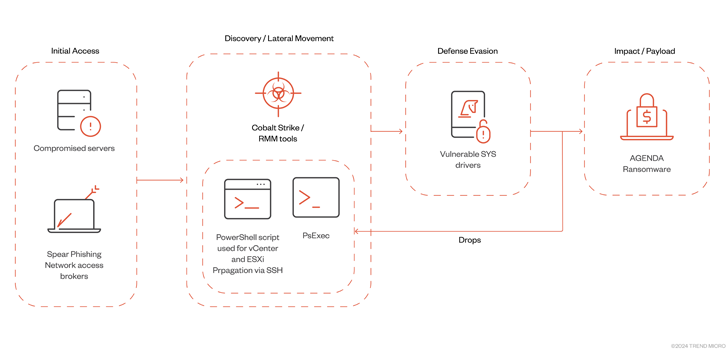

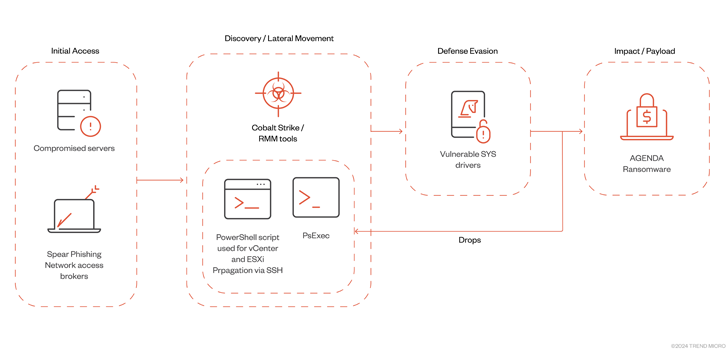

"Способность программы-вымогателя Agenda распространяться на инфраструктуру виртуальных машин показывает, что ее операторы также осваивают новые цели и системы", - заявила компания по кибербезопасности.

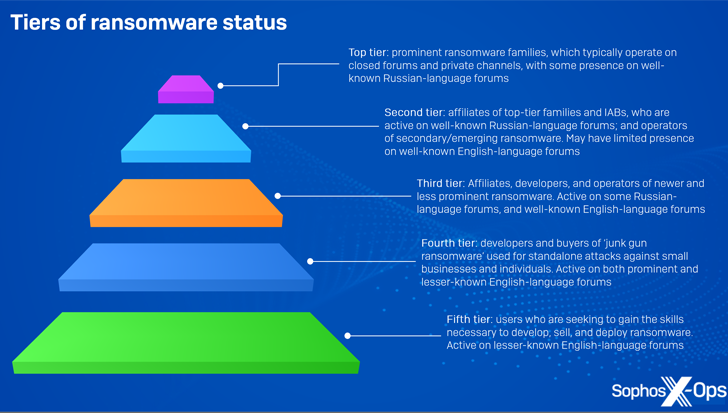

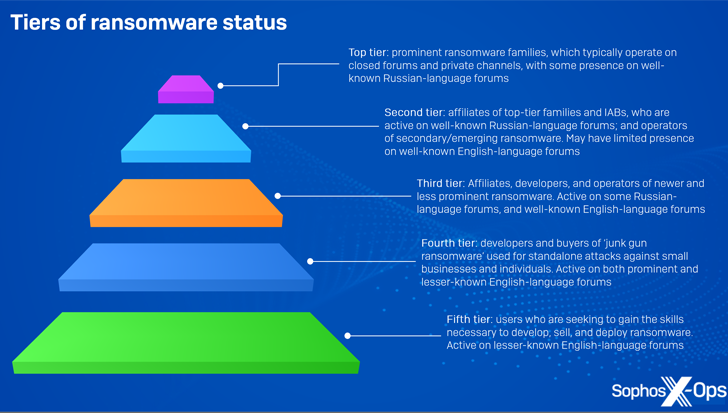

Несмотря на то, что новая волна участников-вымогателей продолжает усиливать ландшафт угроз, также становится все яснее, что "грубое, дешевое программное обеспечение-вымогатель", продаваемое в подпольном киберпреступном сообществе, используется в реальных атаках, позволяя отдельным участникам угроз более низкого уровня получать значительную прибыль, не являясь частью хорошо организованной группы.

Интересно, что большинство этих разновидностей доступны по единой разовой цене, начинающейся всего с 20 долларов за одну сборку, в то время как некоторые другие, такие как HardShield и RansomTuga, предлагаются бесплатно.

"Вдали от сложной инфраструктуры современных программ-вымогателей, программы-вымогатели junk-gun позволяют преступникам дешево, легко и независимо участвовать в акции", - сказал Софос, описав это как "относительно новое явление", которое еще больше снижает стоимость входа.

"Они могут быть нацелены на небольшие компании и частных лиц, у которых вряд ли есть ресурсы для самозащиты или эффективного реагирования на инциденты, не оставляя в проигрыше никого другого".

"С марта 2023 года программа-вымогатель Akira затронула широкий круг предприятий и объектов критически важной инфраструктуры в Северной Америке, Европе и Австралии", - говорится в совместном предупреждении агентств кибербезопасности Нидерландов и США, а также Европейского центра киберпреступности Европола (EC3).

"В апреле 2023 года, после первоначального сосредоточения внимания на системах Windows, злоумышленники Akira внедрили вариант Linux, нацеленный на виртуальные машины VMware ESXi".

Было замечено, что группа двойного вымогательства использовала вариант locker на C ++ на ранних стадиях, прежде чем перейти на код на основе Rust с августа 2023 года. Стоит отметить, что участник электронных преступлений полностью отличается от семейства программ-вымогателей Akira, которые были активны в 2017 году.

Первоначальный доступ к целевым сетям облегчается за счет использования известных недостатков в устройствах Cisco (например, CVE-2020-3259 и CVE-2023-20269).

Альтернативные векторы включают использование протокола удаленного рабочего стола (RDP), шпионский фишинг, действительные учетные данные и сервисы виртуальной частной сети (VPN), лишенные защиты от многофакторной аутентификации (MFA).

Известно также, что участники Akira используют различные способы настройки сохраняемости путем создания новой учетной записи домена в взломанной системе, а также уклоняются от обнаружения, злоупотребляя драйвером Zemana AntiValware для завершения процессов, связанных с антивирусом, с помощью так называемой атаки "Принеси свой собственный уязвимый драйвер" (BYOVD).

Для повышения привилегий злоумышленник использует инструменты для сбора учетных данных, такие как Mimikatz и LaZagne, в то время как Windows RDP используется для горизонтального перемещения в сети жертвы. Эксфильтрация данных осуществляется через FileZilla, WinRAR, WinSCP и RClone.

"Программа-вымогатель Akira шифрует целевые системы, используя гибридный алгоритм шифрования, который сочетает Chacha20 и RSA", - сказал Trend Micro в анализе программы-вымогателя, опубликованном в октябре 2023 года.

"Кроме того, бинарный файл Akira ransomware, как и большинство современных бинарных файлов программ-вымогателей, имеет функцию, которая позволяет ему препятствовать восстановлению системы путем удаления теневых копий из уязвимой системы".

Данные о блокчейне и исходном коде предполагают, что Akira ransomware group, вероятно, связана с ныне несуществующей бандой вымогателей Conti. Дешифратор для Akira был выпущен компанией Avast в июле прошлого года, но весьма вероятно, что недостатки с тех пор были устранены.

Мутация Akira для нацеливания на корпоративные среды Linux также следует за аналогичными действиями других известных семейств программ-вымогателей, таких как LockBit, Cl0p, Royal, Monti и RTM Locker.

LockBit изо всех сил пытается вернуться

Раскрытие происходит после того, как Trend Micro сообщила, что масштабная ликвидация правоохранительными органами плодовитой банды LockBit ранее в феврале этого года оказала значительное операционное и репутационное влияние на способность группы восстанавливаться, побудив ее размещать старых и поддельных жертв на своем новом сайте утечки данных."LockBit был одним из самых плодовитых и широко используемых штаммов RaaS в эксплуатации, с потенциально сотнями филиалов, включая многие, связанные с другими известными штаммами", - отметил Chainalysis в феврале.

Аналитическая компания blockchain заявила, что обнаружила криптовалютные маршруты, связывающие администратора LockBit с журналистом из Севастополя, известным как полковник Кассад, который ранее собирал пожертвования для операций группы российского ополчения в подпадающих под санкции юрисдикциях Донецка и Луганска после начала российско-украинской войны в 2022 году.

Стоит отметить, что Cisco Talos в январе 2022 года связала полковника Кассада (он же Борис Рожин) с антиукраинской кампанией дезинформации, организованной спонсируемой российским государством группой, известной как APT28.

"После операции LockBitSupp [предполагаемый лидер LockBit], похоже, пытается раздуть очевидное количество жертв, одновременно сосредоточившись на публикации жертв из стран, чьи правоохранительные органы участвовали в срыве", - сказал Trend Micro в недавнем глубоком обзоре.

"Возможно, это попытка усилить повествование о том, что она вернется сильнее и нацелится на тех, кто несет ответственность за ее нарушение".

В интервью изданию Recorded Future News в прошлом месяце LockBitSupp признал краткосрочное снижение прибыли, но пообещал улучшить свои меры безопасности и "работать, пока бьется мое сердце".

"Репутация и доверие являются ключом к привлечению партнеров, и когда они теряются, труднее заставить людей вернуться. Operation Cronos удалось нанести удар по одному из самых важных элементов ее бизнеса: ее бренду ", - заявили в Trend Micro.

Agenda возвращается с обновленной версией Rust

Разработка также соответствует повестке дня, согласно которой группа программ-вымогателей (она же Qilin и Water Galura) использует обновленный вариант Rust для заражения серверов VMware vCenter и ESXi с помощью инструментов удаленного мониторинга и управления (RMM) и Cobalt Strike."Способность программы-вымогателя Agenda распространяться на инфраструктуру виртуальных машин показывает, что ее операторы также осваивают новые цели и системы", - заявила компания по кибербезопасности.

Несмотря на то, что новая волна участников-вымогателей продолжает усиливать ландшафт угроз, также становится все яснее, что "грубое, дешевое программное обеспечение-вымогатель", продаваемое в подпольном киберпреступном сообществе, используется в реальных атаках, позволяя отдельным участникам угроз более низкого уровня получать значительную прибыль, не являясь частью хорошо организованной группы.

Интересно, что большинство этих разновидностей доступны по единой разовой цене, начинающейся всего с 20 долларов за одну сборку, в то время как некоторые другие, такие как HardShield и RansomTuga, предлагаются бесплатно.

"Вдали от сложной инфраструктуры современных программ-вымогателей, программы-вымогатели junk-gun позволяют преступникам дешево, легко и независимо участвовать в акции", - сказал Софос, описав это как "относительно новое явление", которое еще больше снижает стоимость входа.

"Они могут быть нацелены на небольшие компании и частных лиц, у которых вряд ли есть ресурсы для самозащиты или эффективного реагирования на инциденты, не оставляя в проигрыше никого другого".