Что такое DoS-атака?

DOS - это атака, используемая для отказа законным пользователям в доступе к ресурсам, таким как доступ к веб-сайту, сети, электронной почте и т. д., Или для того, чтобы сделать его чрезвычайно медленным. DoS является аббревиатурой Denial of Service. Этот тип атаки обычно реализуется путем попадания в целевой ресурс, например веб-сервер, слишком большого количества запросов одновременно. Это приводит к тому, что сервер не отвечает на все запросы. Результатом этого может быть сбой серверов или их замедление.

Отключение некоторого бизнеса от Интернета может привести к значительным потерям бизнеса или денег. Интернет и компьютерные сети являются движущей силой многих предприятий. Некоторые организации, такие как платежные шлюзы и сайты электронной коммерции, полностью зависят от Интернета для ведения бизнеса.

В этом руководстве мы познакомим вас с тем, что такое атака отказа в обслуживании, как она выполняется и как вы можете защитить себя от таких атак.

Темы, затронутые в этом руководстве

Типы DOS-атак

Есть два типа атак Dos, а именно:

Как работают DoS-атаки

Давайте посмотрим, как выполняются DoS-атаки и какие методы используются. Мы рассмотрим пять распространенных типов атак.

Звон смерти

Команда ping обычно используется для проверки доступности сетевого ресурса. Он работает, отправляя небольшие пакеты данных на сетевой ресурс. Пинг смерти использует это и отправляет пакеты данных, превышающие максимальный предел (65 536 байт), который позволяет TCP / IP. Фрагментация TCP / IP разбивает пакеты на небольшие фрагменты, которые отправляются на сервер. Поскольку отправленные пакеты данных больше, чем может обработать сервер, сервер может зависнуть, перезагрузиться или выйти из строя.

Смурф

Этот тип атаки использует большие объемы ping-трафика протокола управляющих сообщений Интернета (ICMP), нацеленного на адрес широковещательной передачи в Интернете. Ответный IP-адрес подделывается на адрес предполагаемой жертвы. Все ответы отправляются жертве вместо IP-адреса, используемого для эхо-запросов. Поскольку один адрес широковещательной передачи в Интернете может поддерживать максимум 255 хостов, smurf-атака усиливает один эхо-запрос в 255 раз. Эффект от этого замедляет работу сети до такой степени, что ее невозможно использовать.

Переполнение буфера

Буфер - это временное место хранения в ОЗУ, которое используется для хранения данных, чтобы ЦП мог манипулировать ими перед их записью обратно на диск. У буферов есть ограничение на размер. Этот тип атаки загружает буфер большим количеством данных, которые он может хранить. Это приводит к переполнению буфера и повреждению содержащихся в нем данных. Примером переполнения буфера является отправка электронных писем с именами файлов, состоящими из 256 символов.

Слеза

Этот тип атаки использует большие пакеты данных. TCP / IP разбивает их на фрагменты, которые собираются на принимающем хосте. Злоумышленник манипулирует пакетами по мере их отправки, чтобы они перекрывали друг друга. Это может привести к сбою предполагаемой жертвы, когда она пытается повторно собрать пакеты.

SYN атака

SYN - это короткая форма от Synchronize. Этот тип атаки использует преимущество трехстороннего рукопожатия для установления связи с использованием TCP. SYN-атака работает путем наводнения жертвы неполными SYN-сообщениями. Это заставляет машину-жертву выделять ресурсы памяти, которые никогда не используются, и запрещать доступ законным пользователям.

Инструменты DoS-атаки

Ниже приведены некоторые инструменты, которые можно использовать для выполнения DoS-атак.

Защита от DoS: предотвращение атаки

Организация может принять следующую политику для защиты от атак типа «отказ в обслуживании».

Хакерская активность: Пинг смерти

Предположим, вы используете Windows для этого упражнения. Мы также предполагаем, что у вас есть как минимум два компьютера, которые находятся в одной сети. Атаки DOS являются незаконными в сетях, в которых вы не уполномочены делать это. Вот почему для этого упражнения вам нужно будет настроить свою собственную сеть.

Откройте командную строку на целевом компьютере

Введите команду ipconfig. Вы получите результаты, аналогичные показанным ниже

В этом примере мы используем Mobile сведения о подключении к широкополосной связи. Обратите внимание на IP-адрес. Примечание: для того, чтобы этот пример был более эффективным, вы должны использовать сеть LAN.

Переключитесь на компьютер, который хотите использовать для атаки, и откройте командную строку.

Мы будем пинговать наш компьютер жертвы с бесконечными пакетами данных из 65500

Введите следующую команду:

ЗДЕСЬ:

Вы получите результаты, аналогичные показанным ниже

Заполнение целевого компьютера пакетами данных не оказывает большого влияния на жертву. Чтобы атака была более эффективной, вы должны атаковать целевой компьютер с помощью эхо-запросов с нескольких компьютеров.

Вышеупомянутая атака может быть использована для атакующих маршрутизаторов, веб-серверов и т. д.

Если вы хотите увидеть последствия атаки на целевой компьютер, вы можете открыть диспетчер задач и просмотреть сетевую активность.

Если атака будет успешной, вы сможете увидеть увеличение сетевой активности.

Хакерская активность: запустить DOS-атаку.

В этом практическом сценарии мы собираемся использовать Nemesy для генерации пакетов данных и лавинной рассылки целевого компьютера, маршрутизатора или сервера.

Как указано выше, ваш антивирус обнаружит Nemesy как нелегальную программу. Для этого упражнения вам придется отключить антивирус.

В этом примере введите целевой IP-адрес; мы использовали целевой IP-адрес, который мы использовали в приведенном выше примере.

ЗДЕСЬ:

Нажмите на кнопку отправки.

Вы должны увидеть следующие результаты

Строка заголовка покажет вам количество отправленных пакетов.

Нажмите кнопку остановки, чтобы программа не отправляла пакеты данных.

Вы можете следить за диспетчером задач целевого компьютера, чтобы увидеть сетевую активность.

Резюме

DOS - это атака, используемая для отказа законным пользователям в доступе к ресурсам, таким как доступ к веб-сайту, сети, электронной почте и т. д., Или для того, чтобы сделать его чрезвычайно медленным. DoS является аббревиатурой Denial of Service. Этот тип атаки обычно реализуется путем попадания в целевой ресурс, например веб-сервер, слишком большого количества запросов одновременно. Это приводит к тому, что сервер не отвечает на все запросы. Результатом этого может быть сбой серверов или их замедление.

Отключение некоторого бизнеса от Интернета может привести к значительным потерям бизнеса или денег. Интернет и компьютерные сети являются движущей силой многих предприятий. Некоторые организации, такие как платежные шлюзы и сайты электронной коммерции, полностью зависят от Интернета для ведения бизнеса.

В этом руководстве мы познакомим вас с тем, что такое атака отказа в обслуживании, как она выполняется и как вы можете защитить себя от таких атак.

Темы, затронутые в этом руководстве

- Типы DOS-атак

- Как работают DoS-атаки

- Инструменты DoS-атаки

- Защита от DoS: предотвращение атаки

- Хакерская активность: Пинг смерти

- Хакерская активность: запустить DOS-атаку.

Типы DOS-атак

Есть два типа атак Dos, а именно:

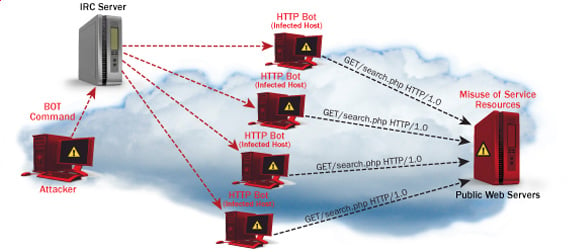

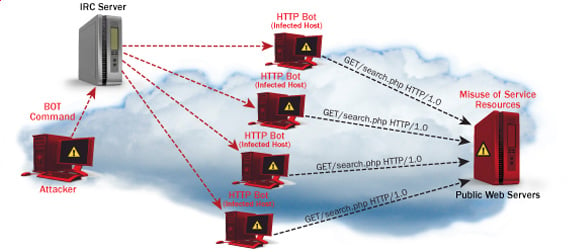

- DoS - атака этого типа осуществляется одним хостом.

- Распределенный DoS - этот тип атаки выполняется несколькими скомпрометированными машинами, которые нацелены на одну и ту же жертву. Он наводняет сеть пакетами данных.

Как работают DoS-атаки

Давайте посмотрим, как выполняются DoS-атаки и какие методы используются. Мы рассмотрим пять распространенных типов атак.

Звон смерти

Команда ping обычно используется для проверки доступности сетевого ресурса. Он работает, отправляя небольшие пакеты данных на сетевой ресурс. Пинг смерти использует это и отправляет пакеты данных, превышающие максимальный предел (65 536 байт), который позволяет TCP / IP. Фрагментация TCP / IP разбивает пакеты на небольшие фрагменты, которые отправляются на сервер. Поскольку отправленные пакеты данных больше, чем может обработать сервер, сервер может зависнуть, перезагрузиться или выйти из строя.

Смурф

Этот тип атаки использует большие объемы ping-трафика протокола управляющих сообщений Интернета (ICMP), нацеленного на адрес широковещательной передачи в Интернете. Ответный IP-адрес подделывается на адрес предполагаемой жертвы. Все ответы отправляются жертве вместо IP-адреса, используемого для эхо-запросов. Поскольку один адрес широковещательной передачи в Интернете может поддерживать максимум 255 хостов, smurf-атака усиливает один эхо-запрос в 255 раз. Эффект от этого замедляет работу сети до такой степени, что ее невозможно использовать.

Переполнение буфера

Буфер - это временное место хранения в ОЗУ, которое используется для хранения данных, чтобы ЦП мог манипулировать ими перед их записью обратно на диск. У буферов есть ограничение на размер. Этот тип атаки загружает буфер большим количеством данных, которые он может хранить. Это приводит к переполнению буфера и повреждению содержащихся в нем данных. Примером переполнения буфера является отправка электронных писем с именами файлов, состоящими из 256 символов.

Слеза

Этот тип атаки использует большие пакеты данных. TCP / IP разбивает их на фрагменты, которые собираются на принимающем хосте. Злоумышленник манипулирует пакетами по мере их отправки, чтобы они перекрывали друг друга. Это может привести к сбою предполагаемой жертвы, когда она пытается повторно собрать пакеты.

SYN атака

SYN - это короткая форма от Synchronize. Этот тип атаки использует преимущество трехстороннего рукопожатия для установления связи с использованием TCP. SYN-атака работает путем наводнения жертвы неполными SYN-сообщениями. Это заставляет машину-жертву выделять ресурсы памяти, которые никогда не используются, и запрещать доступ законным пользователям.

Инструменты DoS-атаки

Ниже приведены некоторые инструменты, которые можно использовать для выполнения DoS-атак.

- Nemesy - этот инструмент можно использовать для генерации случайных пакетов. Работает на окнах. Этот инструмент можно загрузить с http://packetstormsecurity.com/files/25599/nemesy13.zip.html. Из-за особенностей программы, если у вас есть антивирус, он, скорее всего, будет обнаружен как вирус.

- Land и LaTierra - этот инструмент можно использовать для подмены IP-адресов и открытия TCP-соединений.

- Blast - этот инструмент можно загрузить с http://www.opencomm.co.uk/products/blast/features.php

- Panther - этот инструмент можно использовать для наводнения сети жертвы UDP-пакетами.

- Ботнеты - это множество скомпрометированных компьютеров в Интернете, которые можно использовать для выполнения распределенной атаки типа «отказ в обслуживании».

Защита от DoS: предотвращение атаки

Организация может принять следующую политику для защиты от атак типа «отказ в обслуживании».

- Такие атаки, как SYN-флуд, используют ошибки в операционной системе. Установка исправлений безопасности может помочь снизить вероятность таких атак.

- Системы обнаружения вторжений также могут использоваться для выявления и даже прекращения незаконной деятельности.

- Брандмауэры могут использоваться для остановки простых DoS-атак, блокируя весь трафик, исходящий от злоумышленника, путем идентификации его IP-адреса.

- Маршрутизаторы можно настроить с помощью списка контроля доступа, чтобы ограничить доступ к сети и отбросить подозрительный нелегальный трафик.

Хакерская активность: Пинг смерти

Предположим, вы используете Windows для этого упражнения. Мы также предполагаем, что у вас есть как минимум два компьютера, которые находятся в одной сети. Атаки DOS являются незаконными в сетях, в которых вы не уполномочены делать это. Вот почему для этого упражнения вам нужно будет настроить свою собственную сеть.

Откройте командную строку на целевом компьютере

Введите команду ipconfig. Вы получите результаты, аналогичные показанным ниже

В этом примере мы используем Mobile сведения о подключении к широкополосной связи. Обратите внимание на IP-адрес. Примечание: для того, чтобы этот пример был более эффективным, вы должны использовать сеть LAN.

Переключитесь на компьютер, который хотите использовать для атаки, и откройте командную строку.

Мы будем пинговать наш компьютер жертвы с бесконечными пакетами данных из 65500

Введите следующую команду:

Code:

ping 10.128.131.108 –t |65500ЗДЕСЬ:

- «Ping» отправляет пакеты данных жертве

- «10.128.131.108» - это IP-адрес жертвы.

- «-T» означает, что пакеты данных следует отправлять, пока программа не будет остановлена.

- «-L» указывает загрузку данных, которая будет отправлена жертве.

Вы получите результаты, аналогичные показанным ниже

Заполнение целевого компьютера пакетами данных не оказывает большого влияния на жертву. Чтобы атака была более эффективной, вы должны атаковать целевой компьютер с помощью эхо-запросов с нескольких компьютеров.

Вышеупомянутая атака может быть использована для атакующих маршрутизаторов, веб-серверов и т. д.

Если вы хотите увидеть последствия атаки на целевой компьютер, вы можете открыть диспетчер задач и просмотреть сетевую активность.

- Щелкните правой кнопкой мыши на панели задач

- Выберите запустить диспетчер задач

- Щелкните вкладку сети

- Вы получите результаты, подобные следующим

Если атака будет успешной, вы сможете увидеть увеличение сетевой активности.

Хакерская активность: запустить DOS-атаку.

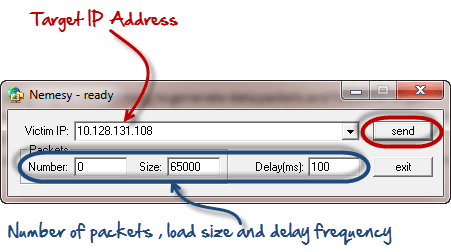

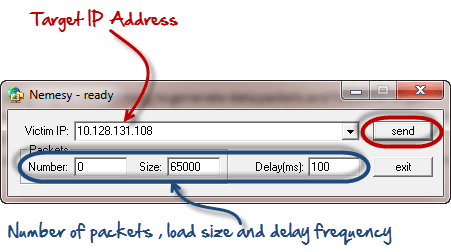

В этом практическом сценарии мы собираемся использовать Nemesy для генерации пакетов данных и лавинной рассылки целевого компьютера, маршрутизатора или сервера.

Как указано выше, ваш антивирус обнаружит Nemesy как нелегальную программу. Для этого упражнения вам придется отключить антивирус.

- Загрузите Nemesy с http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Разархивируйте его и запустите программу Nemesy.exe

- Вы получите следующий интерфейс

В этом примере введите целевой IP-адрес; мы использовали целевой IP-адрес, который мы использовали в приведенном выше примере.

ЗДЕСЬ:

- 0, поскольку количество пакетов означает бесконечность . Вы можете установить его на желаемое число, если вы не хотите отправлять бесконечные пакеты данных

- Поле размера определяет байты данных, которые должны быть отправлены, а задержка определяет временной интервал в миллисекундах.

Нажмите на кнопку отправки.

Вы должны увидеть следующие результаты

Строка заголовка покажет вам количество отправленных пакетов.

Нажмите кнопку остановки, чтобы программа не отправляла пакеты данных.

Вы можете следить за диспетчером задач целевого компьютера, чтобы увидеть сетевую активность.

Резюме

- Цель атаки типа «отказ в обслуживании» - отказать законным пользователям в доступе к таким ресурсам, как сеть, сервер и т. д.

- Существует два типа атак: отказ в обслуживании и распределенный отказ в обслуживании.

- Атака отказа в обслуживании может быть проведена с использованием SYN Flooding, Ping of Death, Teardrop, Smurf или переполнения буфера.

- Патчи безопасности для операционных систем, конфигурации маршрутизатора, межсетевых экранов и систем обнаружения вторжений могут использоваться для защиты от атак типа «отказ в обслуживании».