Carding 4 Carders

Professional

Банковский троянец Android, известный как SpyNote, был проанализирован, чтобы выявить его разнообразные функции по сбору информации.

По данным F-Secure, обычно распространяющегося через фишинговые кампании SMS, цепочки атак, включающие шпионское ПО, обманом заставляют потенциальных жертв устанавливать приложение, перейдя по встроенной ссылке.

Помимо запроса инвазивных разрешений на доступ к журналам вызовов, камере, SMS-сообщениям и внешнему хранилищу, SpyNote известен тем, что скрывает свое присутствие на главном экране Android и на экране Последних сообщений, чтобы затруднить его обнаружение.

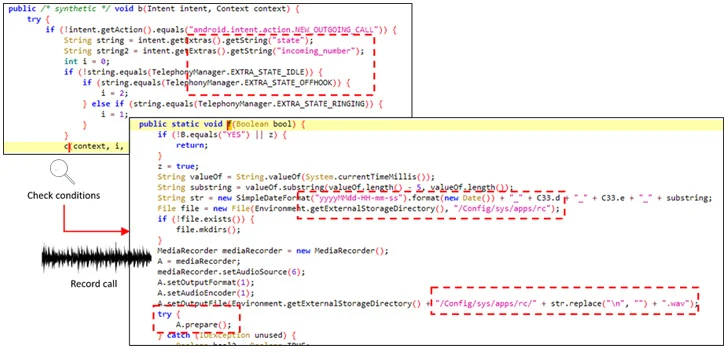

"Вредоносное приложение SpyNote может быть запущено с помощью внешнего триггера", - сказал исследователь F-Secure Амит Тамбе в анализе, опубликованном на прошлой неделе. "Получив сообщение о намерении, вредоносное приложение запускает основное действие".

Но самое главное, он запрашивает разрешения на доступ, впоследствии используя их для предоставления себе дополнительных разрешений на запись аудио и телефонных звонков, протоколирование нажатий клавиш, а также на создание скриншотов телефона с помощью MediaProjection API.

Более тщательное изучение вредоносного ПО выявило наличие так называемых несгибаемых сервисов, целью которых является противодействие попыткам его завершения либо со стороны жертв, либо со стороны операционной системы.

Это достигается путем регистрации широковещательного приемника, предназначенного для автоматического перезапуска при необходимости отключения. Более того, пользователи, которые пытаются удалить вредоносное приложение, перейдя в Настройки, не могут этого сделать, закрыв экран меню из-за злоупотребления им API специальных возможностей.

"Пример SpyNote - это шпионское ПО, которое регистрирует и крадет различную информацию, включая нажатия клавиш, журналы вызовов, информацию об установленных приложениях и так далее", - сказал Тамбе. "Он остается скрытым на устройстве жертвы, что затрудняет его обнаружение. Это также чрезвычайно затрудняет удаление".

"В конечном итоге жертве остается только выполнить сброс настроек к заводским настройкам, потеряв при этом все данные".

Раскрытие произошло после того, как финская фирма по кибербезопасности подробно описала поддельное приложение для Android, которое маскируется под обновление операционной системы, чтобы побудить цели предоставить ему разрешения на доступ к сервисам специальных возможностей и отфильтровать SMS и банковские данные.