Carding 4 Carders

Professional

Ренато Мариньо подробно рассказал о необычной SMS-фишинговой кампании, поразившей бразильских пользователей. Все началось с SMS-сообщения, якобы отправленного из его банка.

Вступление

Сегодня я столкнулся с довольно необычной SMS-фишинг-кампанией здесь, в Бразилии. Мой друг получил SMS-сообщение, якобы отправленное из его банка, с просьбой обновить свои регистрационные данные через указанный URL. В противном случае его учетная запись может быть заблокирована, как показано на рисунке 1.

Рисунок 1 - Полученное SMS-сообщение

Сказать по правде, у моего друга нет счета в проинформированном банке, и даже в этом случае мы знаем, что такого рода сообщения почти никогда не отправляются банками и в большинстве случаев связаны с распространением вредоносных программ и кражей информации. . Однако вместо того, чтобы отбросить сообщение, мы решили попробовать, и результаты, как вы прочтете в этом дневнике, нас удивили. Эта кампания не предполагает распространения вредоносных программ - только творчество во благо зла.

SMS-анализ фишинга

Ссылка в сообщении предназначена для перехода жертвы к поддельной и очень упрощенной мобильной версии известного веб-сайта банка. Во-первых, он запрашивает «CPF» (своего рода номер карты социального страхования) и пароль, как показано на рисунке 2.

Рисунок 2 - Поддельный веб-сайт банка с запросом CPF и пароля

Интересно отметить, что есть проверка ввода данных. Пользователь должен подчиняться правилам составления номеров CPF, иначе он не сможет продолжить. Эта проверка выполняется с помощью кода JavaScript, показанного на рисунке 3.

Рисунок 3 - Правила проверки CPF

Этот вид проверки, безусловно, используется для придания легитимности поддельному веб-сайту и, возможно, для того, чтобы не перегружать мошенников большим объемом работы по «интеллектуальному анализу данных».

На следующей странице поддельный веб-сайт сообщает, что устройство, используемое в этом соединении, должно быть авторизовано, как показано на рисунке 4.

Рисунок 4 - Поддельный веб-сайт: пользователь должен авторизовать устройство

При нажатии на «Habilitar Aparelho», что означает «включить устройство», открывается новая страница с просьбой к жертве сообщить 4-значный пароль, как показано на рисунке 5.

Рисунок 5 - Поддельный веб-сайт, запрашивающий 4-значный пароль

Опять же, существует минимальная проверка, чтобы пользователь не вводил очень простые пароли, такие как «1234», как показано на рисунке 6.

Рисунок 6 - 4-значный код «проверки» пароля.

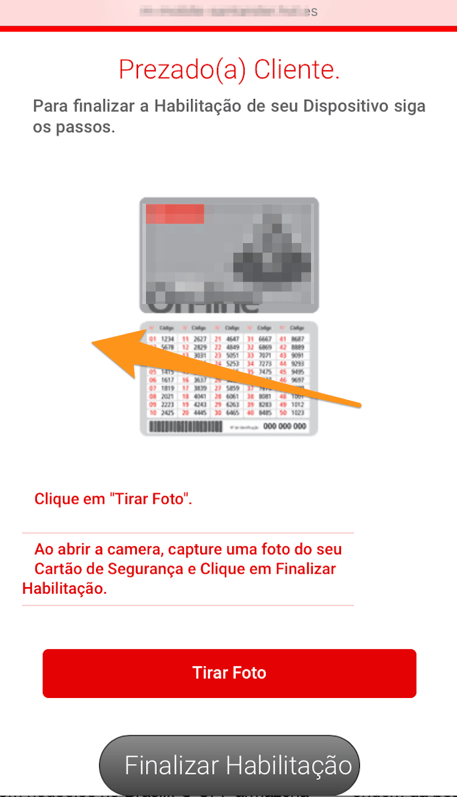

Затем шаг, который привлек наше внимание. Поддельный веб-сайт просит жертву сфотографировать ее токен-карту и загрузить ее. Точнее, просит сфотографировать сторону со всеми кодами безопасности, используемыми для проверки банковских транзакций в качестве вторичного аутентификатора, как показано на рисунке 7.

Рисунок 7 - Запрос изображения токен-карты

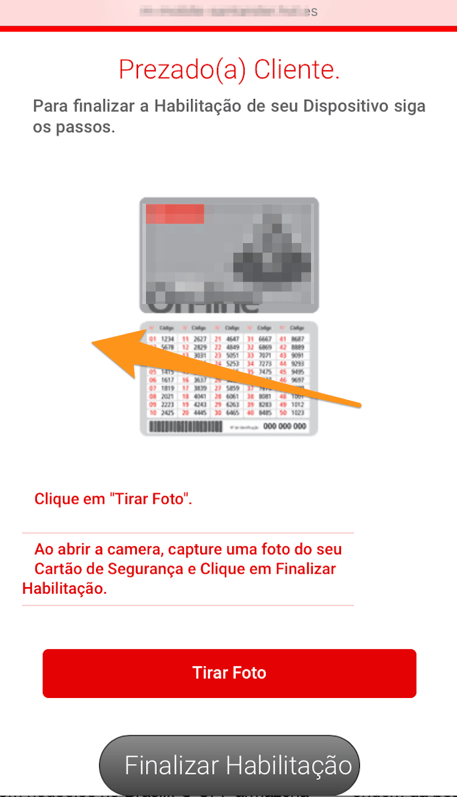

При нажатии на «Finalizar Habilitação», что означает «продолжить авторизацию устройства», смартфон жертвы предложит пользователю выбрать изображение из своей библиотеки или взять новое - как раз то, что пользователя побуждают сделать, как видно. на рисунке 8.

Рисунок 8 - Снимок карты жетона

После того, как жертва завершит весь процесс, включая изображение токен-карты, у преступников будет вся информация, необходимая для совершения мошеннических транзакций на взломанном банковском счете, и пользователь будет перенаправлен на страницу входа в реальный банк.

Заключительные слова

Использование смартфона жертвы для фотографирования с целью кражи информации немного пугает. Я могу объяснить. Ранее в этом месяце, читая блог Брюса Шнайера, я увидел сообщение под названием «Теперь проще, чем когда-либо украсть чужие ключи» [1], в котором говорится: «Сайт key.me создаст дубликат ключа из цифровой фотографии».

Во время написания этого дневника мне сообщили об аналогичных SMS-фишинговых кампаниях, нацеленных на клиентов других банков здесь, в Бразилии. Будьте на связи.

Рекомендации

[1] https://www.schneier.com/blog/archives/2017/07/now_its_easier_.html

Исходный анализ опубликован веб-сайт SANS

Вступление

Сегодня я столкнулся с довольно необычной SMS-фишинг-кампанией здесь, в Бразилии. Мой друг получил SMS-сообщение, якобы отправленное из его банка, с просьбой обновить свои регистрационные данные через указанный URL. В противном случае его учетная запись может быть заблокирована, как показано на рисунке 1.

Рисунок 1 - Полученное SMS-сообщение

Сказать по правде, у моего друга нет счета в проинформированном банке, и даже в этом случае мы знаем, что такого рода сообщения почти никогда не отправляются банками и в большинстве случаев связаны с распространением вредоносных программ и кражей информации. . Однако вместо того, чтобы отбросить сообщение, мы решили попробовать, и результаты, как вы прочтете в этом дневнике, нас удивили. Эта кампания не предполагает распространения вредоносных программ - только творчество во благо зла.

SMS-анализ фишинга

Ссылка в сообщении предназначена для перехода жертвы к поддельной и очень упрощенной мобильной версии известного веб-сайта банка. Во-первых, он запрашивает «CPF» (своего рода номер карты социального страхования) и пароль, как показано на рисунке 2.

Рисунок 2 - Поддельный веб-сайт банка с запросом CPF и пароля

Интересно отметить, что есть проверка ввода данных. Пользователь должен подчиняться правилам составления номеров CPF, иначе он не сможет продолжить. Эта проверка выполняется с помощью кода JavaScript, показанного на рисунке 3.

Рисунок 3 - Правила проверки CPF

Этот вид проверки, безусловно, используется для придания легитимности поддельному веб-сайту и, возможно, для того, чтобы не перегружать мошенников большим объемом работы по «интеллектуальному анализу данных».

На следующей странице поддельный веб-сайт сообщает, что устройство, используемое в этом соединении, должно быть авторизовано, как показано на рисунке 4.

Рисунок 4 - Поддельный веб-сайт: пользователь должен авторизовать устройство

При нажатии на «Habilitar Aparelho», что означает «включить устройство», открывается новая страница с просьбой к жертве сообщить 4-значный пароль, как показано на рисунке 5.

Рисунок 5 - Поддельный веб-сайт, запрашивающий 4-значный пароль

Опять же, существует минимальная проверка, чтобы пользователь не вводил очень простые пароли, такие как «1234», как показано на рисунке 6.

Рисунок 6 - 4-значный код «проверки» пароля.

Затем шаг, который привлек наше внимание. Поддельный веб-сайт просит жертву сфотографировать ее токен-карту и загрузить ее. Точнее, просит сфотографировать сторону со всеми кодами безопасности, используемыми для проверки банковских транзакций в качестве вторичного аутентификатора, как показано на рисунке 7.

Рисунок 7 - Запрос изображения токен-карты

При нажатии на «Finalizar Habilitação», что означает «продолжить авторизацию устройства», смартфон жертвы предложит пользователю выбрать изображение из своей библиотеки или взять новое - как раз то, что пользователя побуждают сделать, как видно. на рисунке 8.

Рисунок 8 - Снимок карты жетона

После того, как жертва завершит весь процесс, включая изображение токен-карты, у преступников будет вся информация, необходимая для совершения мошеннических транзакций на взломанном банковском счете, и пользователь будет перенаправлен на страницу входа в реальный банк.

Заключительные слова

Использование смартфона жертвы для фотографирования с целью кражи информации немного пугает. Я могу объяснить. Ранее в этом месяце, читая блог Брюса Шнайера, я увидел сообщение под названием «Теперь проще, чем когда-либо украсть чужие ключи» [1], в котором говорится: «Сайт key.me создаст дубликат ключа из цифровой фотографии».

Во время написания этого дневника мне сообщили об аналогичных SMS-фишинговых кампаниях, нацеленных на клиентов других банков здесь, в Бразилии. Будьте на связи.

Рекомендации

[1] https://www.schneier.com/blog/archives/2017/07/now_its_easier_.html

Исходный анализ опубликован веб-сайт SANS