Carding 4 Carders

Professional

Обновленная версия сложного бэкдора под названием MATA использовалась в атаках, направленных на более чем дюжину восточноевропейских компаний нефтегазового сектора и оборонной промышленности в рамках операции по кибершпионажу, которая проводилась в период с августа 2022 по май 2023 года.

"Участники атаки использовали фишинговые рассылки для нацеливания на несколько жертв, некоторые из которых были заражены вредоносным ПО, исполняемым в Windows, путем загрузки файлов через интернет-браузер", - сказал Касперский в новом исчерпывающем отчете, опубликованном на этой неделе.

"Каждый фишинговый документ содержит внешнюю ссылку для получения удаленной страницы, содержащей эксплойт CVE-2021-26411".

CVE-2021-26411 (оценка CVSS: 8,8) относится к уязвимости с повреждением памяти в Internet Explorer, которая может быть запущена для выполнения произвольного кода путем обмана жертвы с целью посещения специально созданного сайта. Ранее она использовалась Lazarus Group в начале 2021 года для атаки на исследователей в области безопасности.

Кроссплатформенный фреймворк MATA был впервые задокументирован российской компанией по кибербезопасности в июле 2020 года, связав его с успешной, спонсируемой северокорейским государством командой, совершавшей атаки на различные сектора в Польше, Германии, Турции, Корее, Японии и Индии с апреля 2018 года.

Использование обновленной версии MATA для нанесения ударов по оборонным подрядчикам ранее было раскрыто Kaspersky в июле 2023 года, хотя причастность к Lazarus Group остается в лучшем случае сомнительной из-за наличия методов, используемых талантливыми актерамиFive Eyes APT, такими как Purple Lambert, Magenta Lambert и Green Lambert.

Тем не менее, большинство вредоносных документов Microsoft Word, созданных злоумышленниками, содержат корейский шрифт Malgun Gothic, что позволяет предположить, что разработчик либо знаком с корейским языком, либо работает в корейской среде.

Российская компания по кибербезопасности Positive Technologies, которая поделилась подробностями о том же фреймворке в конце прошлого месяца, отслеживает операторов под псевдонимом Dark River.

"Основной инструмент группы, бэкдор MataDoor, имеет модульную архитектуру со сложной, тщательно разработанной системой сетевого транспорта и гибкими вариантами связи между оператором бэкдора и зараженной машиной", - сказали исследователи в области безопасности Денис Кувшинов и Максим Андреев.

"Анализ кода показывает, что разработчики вложили в инструмент значительные ресурсы".

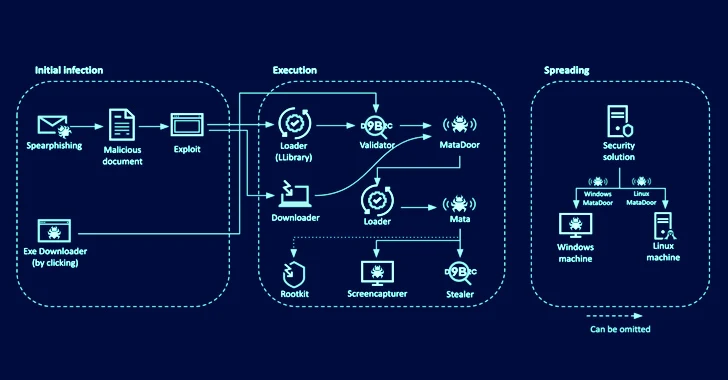

Последние цепочки атак начинаются с того, что злоумышленник отправляет целям фишинговые документы, в некоторых случаях выдавая себя за законных сотрудников, что указывает на предварительную разведку и тщательную подготовку. Эти документы содержат ссылку на HTML-страницу, в которую встроен эксплойт для CVE-2021-26411.

Успешный компромисс приводит к запуску загрузчика, который, в свою очередь, извлекает модуль проверки подлинности с удаленного сервера для отправки системной информации и загрузки файлов на сервер командования и управления (C2) и обратно.

Валидатор также предназначен для извлечения MataDoor, который, по словам Касперского, представляет собой MATA поколения 4, оснащенный для выполнения широкого спектра команд, способных собирать конфиденциальную информацию из взломанных систем.

Атаки также характеризуются использованием вредоносного ПО stealer для захвата содержимого из буфера обмена, записи нажатий клавиш, создания скриншотов и перекачки паролей и файлов cookie из диспетчера учетных данных Windows и Internet Explorer.

Другим заслуживающим внимания инструментом является модуль распространения данных по USB, который позволяет отправлять команды в зараженную систему через съемные носители, что, вероятно, позволяет субъектам угрозы проникать в сети с воздушным зазором. Также используется эксплойт под названием CallbackHell для повышения привилегий и обхода продуктов безопасности конечных точек, чтобы достичь своих целей, не привлекая внимания.

Kaspersky сообщил, что он также обнаружил новый вариант MATA, получивший название MATA generation 5 или MATAv5, который "полностью переписан с нуля" и "демонстрирует передовую и сложную архитектуру, использующую загружаемые и встроенные модули и плагины".

"Вредоносная программа использует внутренние каналы межпроцессной связи (IPC) и использует широкий спектр команд, что позволяет ей устанавливать прокси-цепочки по различным протоколам - в том числе и в среде жертвы", - добавили в компании.

В общей сложности фреймворк MATA и набор его плагинов включают поддержку более 100 команд, относящихся к сбору информации, мониторингу событий, управлению процессами, управлению файлами, исследованию сети и функциональности прокси.

"Злоумышленник продемонстрировал высокие возможности навигации по решениям безопасности, развернутым в среде жертвы, и их эффективного использования", - сказал Касперский.

"Злоумышленники использовали множество методов для сокрытия своей активности: руткиты и уязвимые драйверы, маскировку файлов под законные приложения, использование открытых портов для обмена данными между приложениями, многоуровневое шифрование файлов и сетевую активность вредоносных программ, [и] установление длительного времени ожидания между подключениями к управляющим серверам".