Была замечена новая фишинговая кампания с использованием нового вредоносного ПО loader для доставки похитителя информации и кейлоггера под названием Agent Tesla.

Trustwave SpiderLabs сообщила, что 8 марта 2024 года обнаружила фишинговое электронное письмо, содержащее эту цепочку атак. Сообщение маскируется под уведомление о банковском платеже и призывает пользователя открыть вложение архивного файла.

Архив ("Банковские реквизиты в Варшаве - dowód wpłaty_pdf.tar.gz") скрывает вредоносный загрузчик, который активирует процедуру развертывания агента Tesla на скомпрометированном хостинге.

"Затем этот загрузчик использовал обфускацию, чтобы избежать обнаружения, и использовал полиморфное поведение со сложными методами дешифрования", - сказал исследователь безопасности Бернард Баутиста в анализе, опубликованном во вторник.

"Загрузчик также продемонстрировал способность обходить антивирусную защиту и извлекал полезную нагрузку, используя определенные URL-адреса и пользовательские агенты, использующие прокси-серверы для дальнейшего запутывания трафика".

Тактика внедрения вредоносного ПО в файлы, которые кажутся безопасными, неоднократно использовалась злоумышленниками, чтобы обманом заставить ничего не подозревающих жертв запустить последовательность заражения.

Загрузчик, используемый в атаке, написан на .NET, и Trustwave обнаруживает два разных варианта, каждый из которых использует разные процедуры расшифровки для доступа к своей конфигурации и, в конечном итоге, извлечения полезной нагрузки агента Tesla в кодировке XOR с удаленного сервера.

В попытке избежать обнаружения загрузчик также разработан для обхода интерфейса Windows Antivirus Scan Interface (AMSI), который предлагает программному обеспечению безопасности возможность сканировать файлы, память и другие данные на предмет угроз.

Это достигается за счет "исправления функции AmsiScanBuffer, позволяющей избежать сканирования содержимого в памяти вредоносным ПО", - объяснил Баутиста.

Последняя фаза включает в себя декодирование и запуск агента Tesla в памяти, что позволяет субъектам угрозы незаметно отфильтровывать конфиденциальные данные через SMTP, используя скомпрометированную учетную запись электронной почты, связанную с законным поставщиком систем безопасности в Турции ("merve@temikan [.] com [.] tr").

По словам Trustwave, этот подход не только не вызывает никаких тревожных сигналов, но и обеспечивает уровень анонимности, который затрудняет отслеживание атаки до злоумышленника, не говоря уже о том, что экономятся усилия по настройке выделенных каналов эксфильтрации.

"[Загрузчик] использует такие методы, как исправление, чтобы обойти обнаружение интерфейса сканирования против вредоносных программ (AMSI) и динамически загружать полезные данные, обеспечивая скрытое выполнение и минимизируя следы на диске", - сказал Баутиста. "Этот загрузчик знаменует собой заметную эволюцию в тактике развертывания Agent Tesla".

Раскрытие происходит после того, как BlueVoyant обнаружила еще одну фишинговую активность, проводимую киберпреступной группой под названием TA544, которая использует PDF-файлы, замаскированные под юридические счета, для распространения WikiLoader (он же WailingCrab) и установления соединений с сервером command-and-control (C2), который почти исключительно поддерживает взломанные сайты WordPress.

Стоит отметить, что TA544 также вооружил уязвимость обхода безопасности Windows, отслеживаемую как CVE-2023-36025 в ноябре 2023 года, для распространения Remcos RAT через другое семейство загрузчиков, получившее название IDAT Loader, что позволяет ему перехватить контроль над зараженными системами.

Выводы также следуют за резким ростом использования фишингового набора под названием Tycoon, который, по словам Секойи, "стал одним из самых распространенных фишинговых наборов за последние несколько месяцев, когда с конца октября 2023 года по конец февраля 2024 года было обнаружено более 1100 доменных имен".

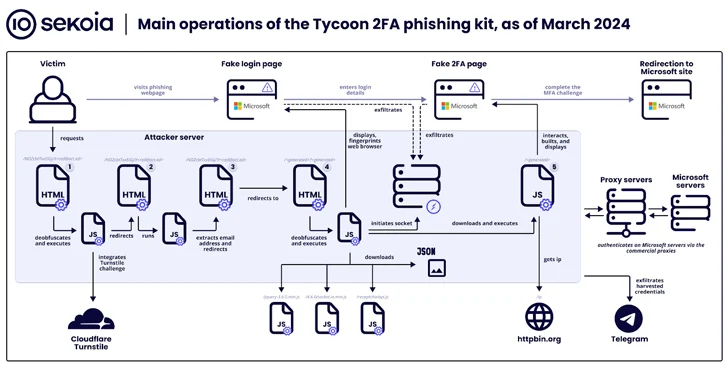

Tycoon, публично задокументированный Trustwave в прошлом месяце, позволяет киберпреступникам нацеливаться на пользователей Microsoft 365 с помощью поддельных страниц входа для получения их учетных данных, сеансовых файлов cookie и кодов двухфакторной аутентификации (2FA). Известно, что он активен как минимум с августа 2023 года, при этом услуга предлагается через частные каналы Telegram.

Фишинговый набор примечателен тем, что включает в себя обширные методы фильтрации трафика, препятствующие активности ботов и попыткам анализа, требуя от посетителей сайта выполнить проверку турникета Cloudflare, прежде чем перенаправлять пользователей на страницу сбора учетных данных.

Tycoon также имеет сходство в операционной деятельности и дизайне с Dadsec OTT phishing kit, что повышает вероятность того, что разработчики имели доступ к исходному коду последнего и изменили его в соответствии со своими потребностями. Это подтверждается тем фактом, что в октябре 2023 года произошла утечка исходного кода Dadsec OTT.

"Разработчик расширил возможности скрытности в самой последней версии фишингового набора", - сказал Секойя. "Недавние обновления могут снизить частоту обнаружения фишинговых страниц Tycoon 2FA продуктами безопасности и инфраструктурой. Кроме того, простота использования и относительно низкая цена делают его довольно популярным среди участников угроз".